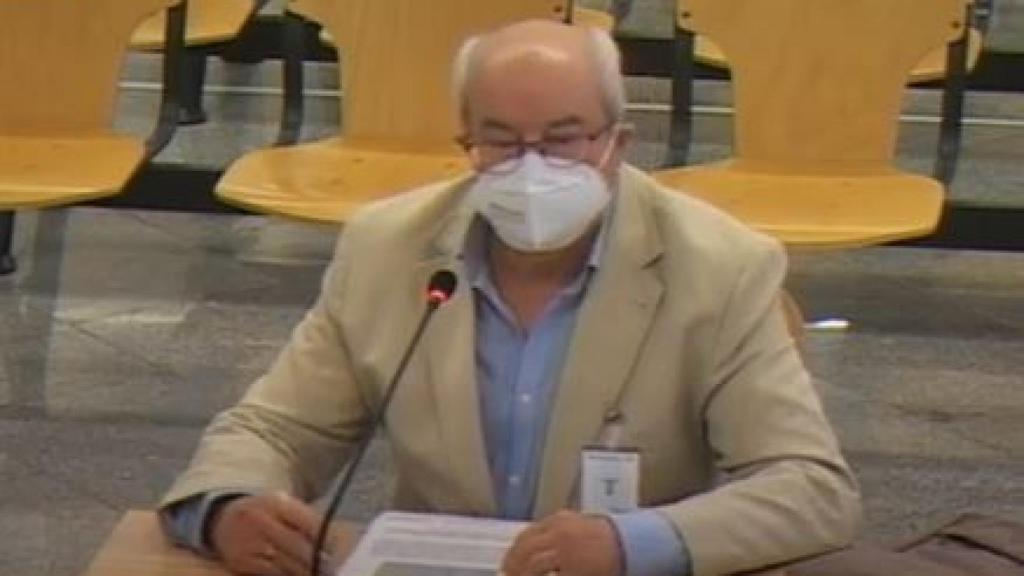

Hellín Moro, este miércoles durante su comparecencia como perito en la Audiencia Nacional./

Hellín, asesino de Yolanda González, reaparece como perito en el juicio al excomisario Villarejo

Contratado por una defensa para desacreditar unos audios, no ha sido reconocido por su pasado criminal durante su comparecencia en la vista.

11 mayo, 2022 21:50Noticias relacionadas

El 'ultra' Emilio Hellín Moro, asesino de la joven socialista Yolanda González, ha vuelto a la Audiencia Nacional justo 40 años después de su condena por un crimen que conmocionó a la España de la Transición.

El 29 de mayo de 1982 la Audiencia Nacional impuso a Hellín 43 años de cárcel por disparar a sangre fría dos tiros que segaron la vida de Yolanda. Hellín, que ahora se hace llamar Luis, ha reaparecido este miércoles como perito de parte en el juicio al excomisario José Manuel Villarejo.

La defensa de Andrés Medina, exdirector general del bufete Herrero y cliente de Villarejo, contrató a Hellín, dueño de una empresa de peritajes informáticos forenses, para tratar de desacreditar unos audios que se alzan como prueba de cargo.

El pasado criminal del perito ha pasado desapercibido durante su comparecencia, que prácticamente ha coincidido con el aniversario de la sentencia que dictó contra él la Sala Penal de la Audiencia Nacional hace cuatro décadas.

El tribunal, en un fallo que confirmó el Supremo, declaró probado que Hellín, junto a otros militantes de Fuerza Nueva integrantes del llamado Grupo 41, secuestró a Yolanda González en la noche del 1 de febrero de 1980 por creer, erróneamente, que tenía vínculos con ETA. La llevó a un descampado y le disparó a la cabeza.

Hellín cumplió 14 años de su condena y salió de prisión en 1996. Entremedias se había fugado a Paraguay aprovechando un permiso penitenciario, pero la Interpol se encargó de devolverle a España en 1990.

Tras su excarcelación creó una empresa de peritajes informáticos que es contratada para procesos judiciales. Le fichó la expresidenta de la Comunidad de Madrid, Cristina Cifuentes, para un peritaje en el juicio por el caso máster, pero la defensa renunció finalmente a esa prueba y Hellín no tuvo que comparecer.

"Todo es manipulable"

Este miércoles sí lo ha hecho para explicar el informe de parte que realizó sobre un pendrive marca Pfizer intervenido a Villarejo en el que constan audios de conversaciones del excomisario con algunos acusados, directivos del despacho Herrero. Se les imputa haber contratado al excomisario para espiar a un bufete competidor, Balder, constituido por antiguos empleados de Herrero que, según sospechaban, estaban robando clientes.

Las defensas dudan de la autenticidad de los audios y Hellín abonó esa sospecha: "En informática todo es manipulable", dijo.

Afirmó que no se podía garantizar que los audios incluidos en el pendrive se corresponda con las conversaciones originales porque "hay aplicaciones en las que se imita la voz".

De todas maneras, admitió que no pudo analizar el pendrive original, sino una copia de otra copia. Por ello, no pudo examinar los metadatos del dispositivo para saber si había sido manipulado tras su incautación por la Policía o si los audios eran los originales. La copia entregada, además, carecía de hash (huella digital o algoritmo que identifica a un determinado archivo informático).

Las defensas conceden importancia a esos audios porque los agentes de Asuntos Internos, a la hora de transcribir una charla, hicieron constar que Villarejo había manifestado "soy comisario". Pero, según la pericial, realmente dijo "he sido comisario". Los letrados consideran que ello es relevante para la acusación de cohecho, basada en que Villarejo era policía en activo mientras aceptaba encargos privados de espionaje a cambio de cifras millonarias.

Cadena de custodia

Con anterioridad a Hellín habían comparecido los dos policías de la Brigada de Investigación Tecnológica que intervinieron en el desprecinto y volcado de los dispositivos intervenidos en la operación Tándem.

Los agentes admitieron que con el pendrive Pfizer cometieron un "error humano" porque al hacer la relación de los dispositivos volcados anotaron para ese lápiz informático un hash que coincidía con el del pendrive referenciado justo en la fila anterior.

Esa equivocación y otras diez similares fueron detectadas en una auditoría que hicieron los propios agentes. Explicaron que se dio cuenta al Juzgado y se repitió el volcado utilizando los 11 dispositivos originales en presencia del letrado de la Administración de Justicia.

Los policías describieron el proceso que, a su juicio, garantiza la cadena de custodia de los archivos informáticos que hoy constituyen pruebas de cargo esenciales para las acusaciones.

Señalaron que los dispositivos intervenidos con ocasión de la detención de Villarejo, en noviembre de 2017, y que fueron precintados a presencia de los letrados de la Administración de Justicia quedaron en poder del grupo de Asuntos Internos a cargo de las diligencias.

Los agentes de Investigación Tecnológica recibieron ese material en el Juzgado de manos de sus colegas de Asuntos Internos, también en presencia del letrado de la Administración de Justicia.

"Nos habilitaron una sala para el volcado y lo iniciamos en sede judicial pero, al ver la imposibilidad técnica de hacerlo por el volumen de efectos informáticos, el Juzgado nos lo dio en custodia para que hiciéramos el volcado en nuestras dependencias, porque tenemos más estaciones forenses y con más potencia. Si se hubiera hecho en sede judicial todavía seguiríamos allí volcando", dijeron.

Realizar el volcado en las dependencias de la Brigada de Investigación Tecnológica "es habitual", indicaron, porque a los Juzgados sólo pueden llevar herramientas portátiles.

Doble verificación

Los dispositivos se introdujeron en un hardware bloqueador de escritura para evitar su manipulación. Tras el volcado en discos duros, la información se encriptó para darle una copia a Asuntos Internos. Los originales se devolvieron al Juzgado.

Los policías hicieron un proceso de doble verificación: calcularon el hash tanto del índice de cada dispositivo como el hash de cada archivo incluido en el dispositivo. Cualquier alteración tanto del dispositivo como de sus archivos arrojaría un hash distinto.

"Se puede decir categóricamente que los discos duros no se manipularon", aseguraron los agentes.