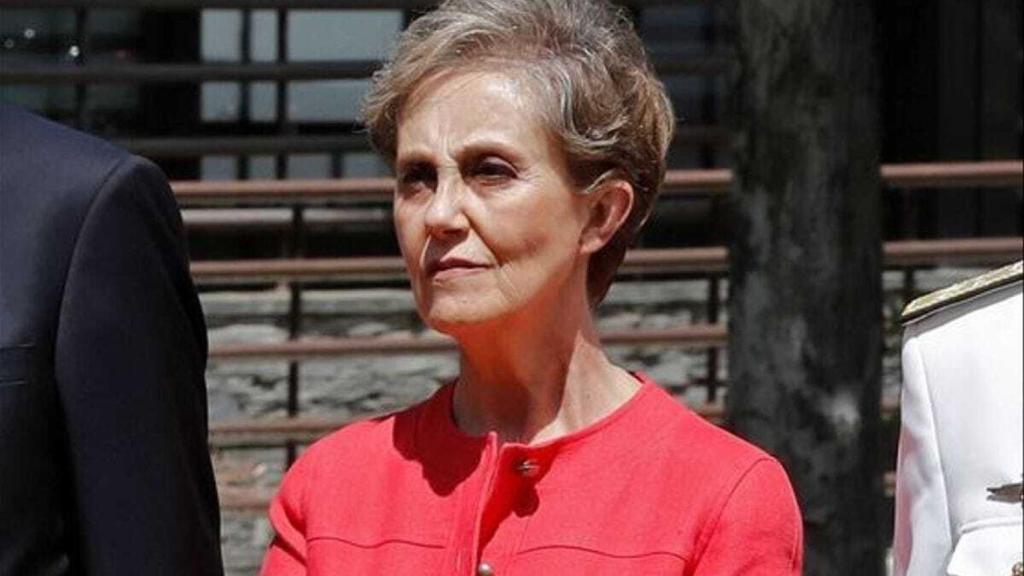

Paz Esteban, exdirectora del CNI, en una imagen reciente. Efe

Medio centenar de móviles supuestamente espiados por el CNI con Pegasus serían "falsos positivos"

Expertos de máximo nivel en ciberseguridad cuestionan la metodología de Citizen Lab: "Forzar los positivos sería relativamente sencillo".

19 mayo, 2022 03:25Noticias relacionadas

Expertos de máximo nivel en el ámbito de la ciberseguridad, algunos de ellos colaboradores del Centro Nacional de Inteligencia (CNI), cuestionan la metodología del informe elaborado por Citizen Lab que dio cuenta del espionaje mediante Pegasus a 63 personas en la órbita del independentismo. A partir de ahí, el separatismo catalán exigió responsabilidades políticas a Pedro Sánchez.

Según las fuentes consultadas por EL ESPAÑOL, entre todos esos terminales supuestamente espiados podría haber "falsos positivos". Con la herramienta utilizada por Citizen Lab sería relativamente sencillo arrojar resultados manipulados. El promotor de aquel informe es un exasesor de la Generalitat investigado por la Audiencia Nacional como cerebro tecnológico de Tsunami Democràtic.

Uno de los expertos que abona la teoría de los falsos positivos se llama Jonathan Scott. Se trata del fundador de Haktree, una empresa de hackers cívicos. Hace unos días publicó en las redes sociales un análisis en el que demostraba, refiriéndose a este caso, lo sencillo que resultaría arrojar un resultado adulterado. También profundizó en sus averiguaciones en un artículo publicado jornadas atrás.

(1/4)

— Jonathan Scott (@jonathandata1) May 16, 2022

More False Positive of #Pegasus #spyware & #CatalanGate

Using the mvt-tool developed by @citizenlab & @amnesty I proved infection results were false.

Citizen Lab states:

These domains, only nnews[.]co and 123tramites[.]com were complete matches for our fingerprint. pic.twitter.com/TFnEXwcox1

En su análisis, Scott explica que la metodología de detección de positivos utilizada por Ciziten Lab quizás fuese errónea o incompleta. Para demostrarlo, realizaba una prueba.

En el estudio de Citizen Lab se hace referencia a una dirección web que ya había aparecido en ataques anteriores. Es lo que se conoce como un "indicador de compromiso". Esa dirección había sido también localizada en los dispositivos supuestamente infectados.

Sin embargo, el experto norteamericano demuestra tanto en su artículo como en el hilo de Twitter la teoría de los falsos positivos. Scott hace el experimento de buscar la dirección en su navegador. Acto seguido, guarda una copia de seguridad del sistema de su teléfono móvil.

Justo después, introduce la copia de seguridad de su móvil en el programa de detección que ofrece Citizen Lab para analizar el estado del terminal. Después de abrir la copia de seguridad de su teléfono a través de la "Herramienta de detección de software espía Pegasus", le sale un resultado positivo. Una infección buscada.

"Conclusión: los resultados de la infección se basan en palabras clave. Los resultados se pueden manipular y no tienen una base lógica", resume el experto.

Falta de veracidad

Diversas fuentes expertas en el mundo de la ciberseguridad que trabajan en las Fuerzas Armadas y en las Fuerzas y Cuerpos de Seguridad del Estado reconocen que este experimento consigue arrojar dudas sobre la veracidad de los positivos esgrimidos por el independentismo.

"Lo que hace el investigador es introducir la dirección nociva en el navegador. Luego le pasa la aplicación de detección y salta como infectado, aunque en realidad no haya estado infectado nunca", explica un informático que ha trabajado durante décadas en las Fuerzas Armadas y conoce a fondo la materia.

Según fuentes versadas en ciberseguridad y ciberterrorismo en las Fuerzas y Cuerpos de Seguridad del Estado, "en un dispositivo en el que quieras forzar un falso positivo, se manda un SMS a ese aparato con un enlace dañino. Entonces, si ahí pasas el test, pues evidentemente te vas a encontrar el dominio en los SMS, y ese dominio, al ser un indicador, hace que tu móvil figure como infectado".

Por tanto, forzar los positivos con un método como el de Citizen Lab sería relativamente sencillo. "No significa que esos teléfonos del estudio del Citizen Lab no hayan sido infectados nunca. Lo que significa es que la metodología de detección de positivos por Pegasus podría resultar errónea, y por ello manipulable", reitera un informático de las Fuerzas Armadas.

Más dudas

Estas dudas relativas a los falsos positivos se unen a las recientes revelaciones sobre el caso. Tal y como adelantó EL ESPAÑOL, el Centro Nacional de Inteligencia (CNI) sólo logró instalar el programa Pegasus en 13 de los 18 teléfonos móviles de independentistas a cuyo espionaje accedió el Tribunal Supremo.

En 5 terminales se produjeron "problemas técnicos" y la intervención de los mismos no se llegó a consumar. De esta forma, no se sabe a ciencia cierta quién pudo infectar, si es que así fue, 52 de los 65 teléfonos que fueron espiados según el informe de Citizen Lab.

El hecho de que el CNI sólo reconozca 13 casos de espionaje genera más y más dudas. Algunas de ellas quedaron constatadas cuando EL ESPAÑOL reveló que Elies Campo, uno de los autores del informe Pegasus para The Citizen Lab, trabajó como asesor para la Generalitat de Cataluña dos años antes de la publicación del informe sobre el espionaje a independentistas.

"No profundiza"

Jorge Coronado es CEO de QuantiKa14 y CTO del grupo Lazarus Technology. Se dedica a realizar peritajes informáticos utilizando inteligencia de fuentes abiertas (OSINT) en casos penales y crímenes internacionales. Ha impartido charlas formativas en colaboración con diversas instituciones públicas en asuntos de ciberseguridad.

Este fin de semana, precisamente, abordará el caso Pegasus y el informe de Citizen Lab, entre otras cuestiones, en Osintomático Conference 2022, la primera edición de un congreso dedicado exclusivamente a inteligencia con fuentes abiertas y a ingeniería social.

Coronado asegura a este diario que le resulta interesante el planteamiento que hace Jonathan Scott, así como la comprobación de que pueden darse falsos positivos por Pegasus.

Por tanto, cree que es preciso poner en cuarentena la herramienta que Citizen Lab emplea para detectar las infecciones con el software espía israelí. "A la hora de comprobar que un teléfono ha sido comprometido, no me fiaría únicamente de esa herramienta".

"Sería un indicio para después realizar una investigación más a fondo con un forense que analizase teléfono a teléfono, viendo todos los rastros que hayan quedado en ese dispositivo. El informe no profundiza, no nos da todos los datos sobre las indagaciones realizadas", añade.

A su juicio, la metodología y la herramienta que emplea el instituto canadiense no resultaría, a priori, precisa. "No es exacto. No es cien por cien fiable para saber si un móvil ha sido infectado. ¿Es un indicador? Puede servirte como tal. Pero debes darte cuenta de que puede arrojar falsos positivos".

Josep Albors trabaja en ESET, una empresa con treinta años de experiencia en el sector de la ciberseguridad. Albors colabora en esta materia con el Instituto de Ciberseguridad de España (INCIBE), pero también con la Guardia Civil y el Ejército de Tierra en la formación de nuevos agentes. Ha sido también ponente en jornadas organizadas por el Centro Criptológico Nacional (CCN-CERT), el organismo del CNI dedicado a prevenir, detectar y responder a los incidentes de seguridad sobre sistemas informáticos.

"Me parece interesante, y lo que plantea Scott es completamente razonable, porque demuestra que utilizando una aplicación en concreto se pueden forzar falsos positivos". Albors señala igualmente que "no hay que tomarse como la verdad absoluta la herramienta que Citizen Lab pone a disposición de todo el mundo".

Eso sí, ambos rompen una lanza en favor de Citizen Lab y otorgan un voto de confianza a este instituto canadiense. Coronado, por ejemplo, apunta que quizás se hayan guardado más detalles de la investigación para aportarlos durante los procedimientos judiciales ya abiertos.