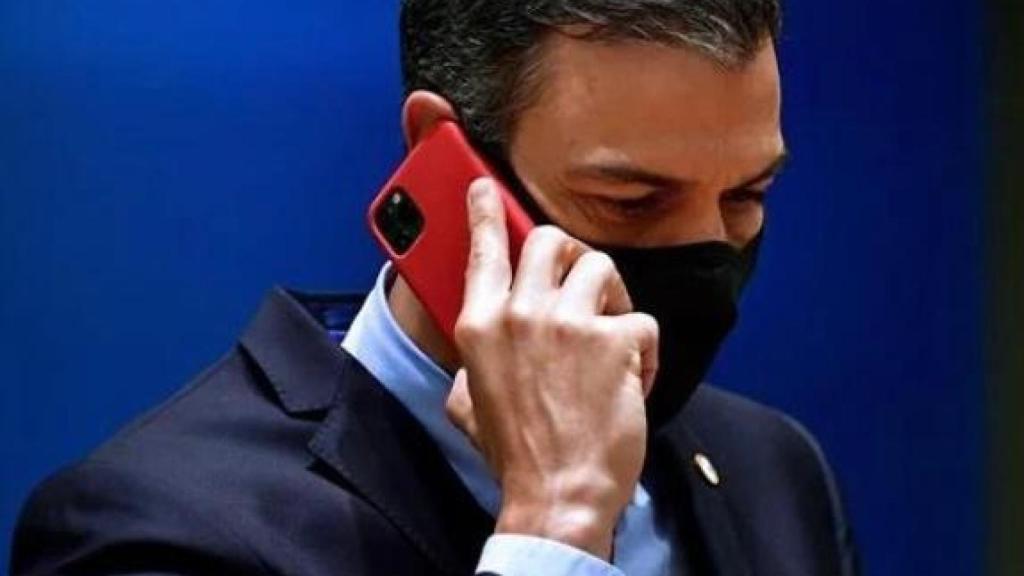

El presidente del Gobierno, Pedro Sánchez, hablando por el teléfono móvil.

Expertos en Pegasus, contra la versión oficial: Sánchez tuvo que conocer antes el ataque a su móvil

El tipo de móvil, el cargo y el tiempo de análisis hacen inviable que el presidente español se enterase un año después de su espionaje

5 mayo, 2022 03:38Noticias relacionadas

El teléfono móvil del presidente Pedro Sánchez fue infectado con el software Pegasus de la empresa israelí NSO Group el 19 y 31 de mayo de 2021. Sin embargo, no fue hasta este lunes, 2 de mayo de 2022, cuando el ministro de la Presidencia, Félix Bolaños, hizo público en rueda de prensa el espionaje.

Por tanto, el máximo dirigente del Gobierno español se percató casi un año después de que había sido víctima de una intrusión en su móvil "externa, ajena a los organismos estatales" e "ilícita, porque no cuenta con autorización judicial". En las dos intrusiones de mayo de 2022 le fueron sustraídas de su teléfono móvil 2,6 GB de información.

Sin embargo, según explican a EL ESPAÑOL expertos en ciberseguridad, hay al menos tres indicios que llevan a pensar que Pedro Sánchez conoció hace meses que le estaban espiando: el tipo de móvil que utiliza el presidente, los sistemas de seguridad de los que dispone el terminal de cualquier alto cargo y el tiempo que se necesita para el análisis de un dispositivo infectado.

1. Tipo de móvil

Estos días se han visto varias imágenes del presidente Pedro Sánchez con un móvil protegido con una funda roja. Se trata de un iPhone 13 Pro con tres cámaras, que salió a la venta en el mercado en septiembre de 2021.

Por lo tanto, este no sería el móvil que se analizó el pasado fin de semana, ya que se llegó a la conclusión de que el espionaje se realizó cuatro meses antes de que se comercializara este terminal. Además, este dispositivo "hace muy difícil que la infección persista", detallan expertos en ciberseguridad consultados por este medio.

En otras ocasiones, Sánchez ha aparecido con un móvil más pequeño, con una carcasa negra, todo apunta a que "se trata de un iPhone SE", según apunta la misma fuente.

Nos encontramos con otra posibilidad: que el presidente tuviera un teléfono personal fuera del control del Centro Criptológico Nacional (CCN) y un servicio de inteligencia lo hubiera descubierto e infectado.

Los terminales al margen de la securización suelen ser peligrosos porque al principio solo se utilizan para contactar con un entorno muy reducido y seguro, pero al final van acumulando gestiones fuera de las pistas oficiales que los convierte en aparatos vulnerables.

La otra opción es que hayan atacado su móvil oficial. En ese caso lo habrían detectado porque "con los sistemas de seguridad, cien por cien protegidos, se dan cuenta de forma casi instantánea", mantiene Manuel Huerta, CEO de la empresa especializada en ciberseguridad Lazarus Technology, que realiza habitualmente análisis de dispositivos infectados.

Y que, posteriormente, hayan usado ese móvil infectado como un honeypot (tarro de miel), un objetivo ficticio que se usa en ciberseguridad para dejar a los atacantes que entren y crean que tienen información. "Este último se manipula para que lo que les llegue no tenga una validez real, y además se pueda perseguir el tipo de accesos que se hace a ese honeypot y averiguar de dónde viene el ataque", explica Huerta.

Es decir, tarro de miel es el término informático para un mecanismo de seguridad que se utiliza para engañar, e incluso llegar hasta el atacante.

En cualquiera de estos casos, los expertos coinciden en que no les parece viable que el jefe del Gobierno se haya enterado ahora de este espionaje que sufrió hace un año. Entre otras cosas, también por la altísimamente securización de los terminales en altos cargos.

2. Seguridad para altos cargos

Efectivamente, los expertos ponen en cuestión el espionaje a Pedro Sánchez por un tema de seguridad. El móvil del presidente del Gobierno tendría que tener una seguridad por encima del dispositivo de cualquier directivo de una empresa española.

Los móviles de los equipos directivos, incluso de compañías que no están en el IBEX35, disponen de unos niveles de seguridad que están plataformados. Poseen niveles de control MDM (Gestión de Dispositivos Móviles) para que en el caso de pérdida se puedan borrar en remoto, y conocer los tipos de acceso. Básicamente, lo que hace un Pegasus, pero instalado de manera legal.

Normalmente, los ejecutivos de las empresas "dejan sus móviles dentro de una plataforma de seguridad de la propia compañía; los tienen controlados por motivos de protección, porque si pasa algo, quiero saber lo que hay", afirma Manuel Huerta.

Así se evita que se cuele un enlace malicioso que pueda llevar a hacer una descarga que infecte o instale Pegasus en el terminal, como ocurrió con el del presidente.

Aunque Pegasus tiene mucha capacidad de ocultación y es un sistema muy elaborado, no quita que sea capaz de saltarse alguno de los sistemas conocidos de protección para móviles, plataformas MDM de alto nivel, medio y usuario.

"Un problema que hay con este tipo de construcción de software, que va a pasar desapercibida en cualquier sistema de análisis, es que gran parte se basa en firmas y en heurística. Así, cada vez que detecta cualquier actividad sospechosa, también la detiene, o por lo menos te da un aviso, y eso deja un rastro. Si no en el propio móvil, en el sistema al que reporta el MDM que está instalado en ese móvil, es decir en la plataforma de seguridad", explica a EL ESPAÑOL Manuel Huerta de Lazarus Technology.

Además, existe otro sistema de seguridad de control añadido al anterior, que se denomina DLP (Prevención de Pérdida de Datos). Este sistema controla la información y la documentación existente en un dispositivo. Por ejemplo, si un documento se mueve, se adjunta a un correo o se comparte por WhatsApp, el DLP lo protege de ese tipo de envío.

Por lo tanto, ya existen dos sistemas de seguridad potentes. Entonces, "cuando se habla de interferir en el teléfono y ver exactamente qué hay dentro, una cosa es que lo ves y otra que te lo lleves. Hay dificultades añadidas", aclara Huerta.

3. ¿Análisis en 48 horas?

El tercer punto que apunta a que se conocía el espionaje de Sánchez es el tiempo empleado en el análisis de su móvil, desde el viernes, que fue cuando supuestamente dice el Gobierno entregó los móviles, hasta que el lunes se hizo público. Mientras los expertos en ciberseguridad aseguran se necesitan bastantes más días para determinar espionaje con Pegasus y extraer los datos concreto objeto de robo.

Para poder tomar una imagen de lo que contiene el dispositivo, para estar seguro de los que vas a analizar en un teléfono de este estilo, con los niveles de encriptación que tiene, "primero es necesario efectuar un volcado del teléfono encriptado, luego desencriptarlo y volcarlo en plano. Solo eso ya te lleva varios días", razona este experto en ciberseguridad.

Después, en un segundo paso, vendría el análisis del terminal, "buscando el tipo de trazas que hay que encontrar, lleva entre una semana y diez días, como poco", agrega.

De hecho, la compañía Lazarus Technology dispone de un equipo completo de análisis científico para localizar trazas de Pegasus. Su CEO afirma que "para móviles sin grandes niveles de seguridad, se ha tardado casi quince días. Simplemente, porque el teléfono tenía una capacidad de almacenamiento más o menos alta, y aunque no guardaba muchos datos, había que realizar la analítica entera. Y llevó 24 horas al día durante casi 15 días en una máquina de las grandes".