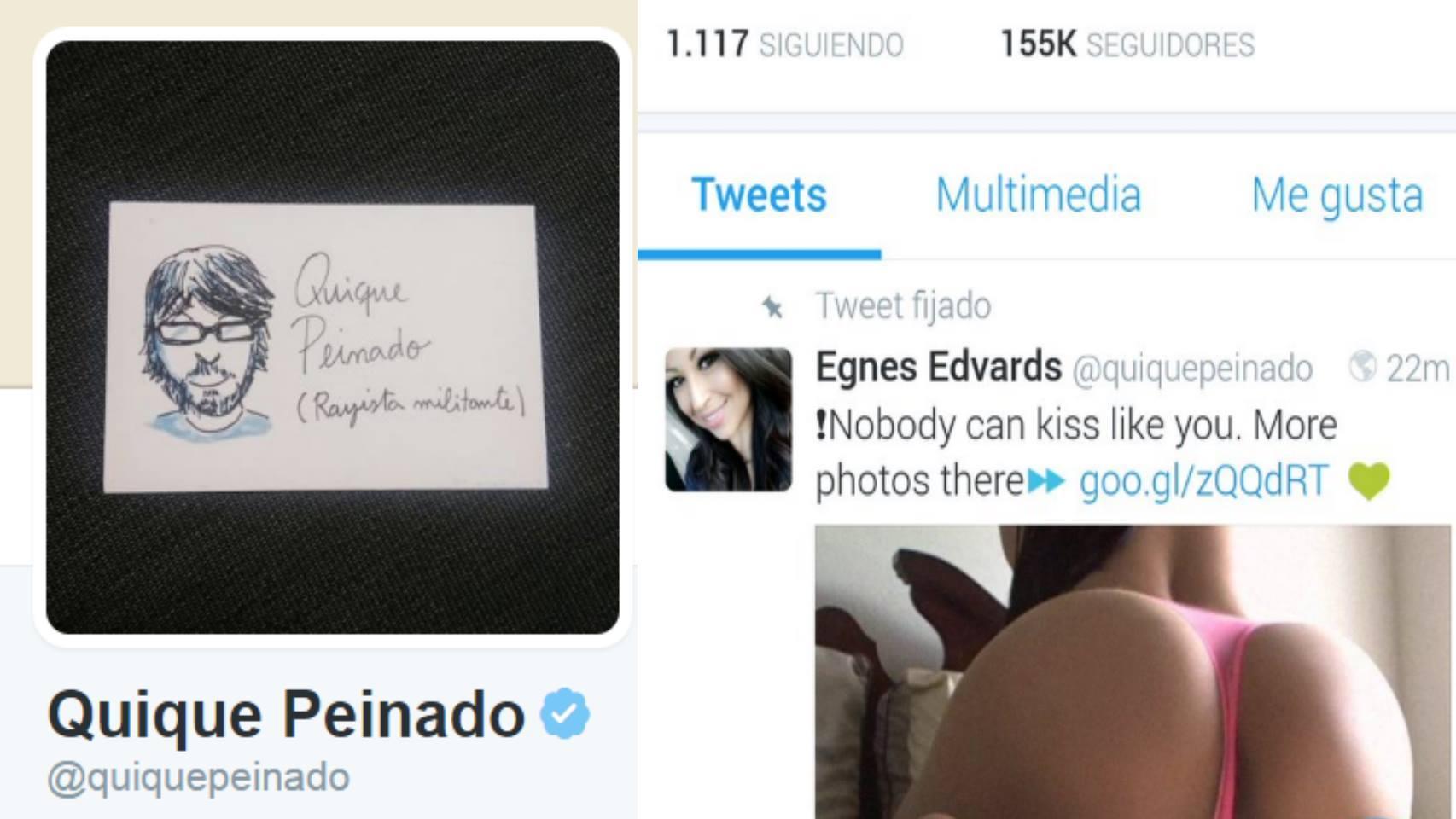

A la izquierda, el perfil de Peinado; a la derecha, la suplantación Twitter

Cuidado con 'Christine de Albacete': así piratean las cuentas eróticas tu identidad en las redes

En la jungla. El humorista Quique Peinado es la última víctima de esta intrusión, un método fraudulento para cazar seguidores.

Noticias relacionadas

El humorista Quique Peinado llevó a acostar a su hijo a las nueve de la noche del martes. Los pequeños, a veces, no son muy colaboradores con esta tarea, por lo que el colaborador del programa de La Sexta Zapeando no volvió a echarle un vistazo a su móvil hasta una hora después.

Lo que encontró es el nombre y la fotografía de una desconocida usurpando su cuenta de más de 150.000 seguidores, medio centenar de mensajes de WhatsApp alertándole de que había sido hackeado e incluso, comentaba con humor, una noticia en un medio sobre el incidente.

Peinado acaba de ser víctima de una suplantación masiva por parte de cuentas eróticas que lleva produciéndose en Twitter desde hace meses. La consultora de seguridad Symantec en mayo de que más de 2.500 cuentas ya habían sido pirateadas.

Creo que a Quique Peinado le han hakeado la cuenta. pic.twitter.com/lTR9yg0pZ5

— Sara (@sarika_maharias) 5 de julio de 2016

A las 21 me he ido a dormir a mi hijo y a las 22 salgo y no solo me han hackeado la cuenta: han hecho una noticia https://t.co/EQuCtezqYN

— Quique Peinado (@quiquepeinado) 5 de julio de 2016

Los objetivos eran principalmente perfiles verificados con muchos seguidores, preferiblemente creados hace varios años. En España, el caso más famoso lo sufrió Ignacio Escolar, director de eldiario.es, en la mañana del 25 del mismo mes.

@iescolar parece que no he sido el único al que le ha pasado lo mismo en estas semanas https://t.co/06Gz4VJtyc

— Ignacio Escolar (@iescolar) 25 de mayo de 2016

El 'modus operandi' es el mismo: la imagen de perfil de la cuenta es sustituido por el de una joven atractiva con un nombre y una descripción en un inglés más o menos macarrónico, y una serie de enlaces. Al menos un tuit es publicado y fijado: en ambos casos contenía una provocativa fotografía erótica y más enlaces invitando a pinchar.

¿Cómo se produce el pirateo?

La forma más evidente es deduciendo la contraseña del usuario. Si usamos alguna obvia, como '1234', estamos en peligro. También si usamos alguna fácilmente deducible por alguien que nos investigue, como fechas de nacimientos o nombres de familiares y mascotas. Con este método los hackers lograron acceder a las fotos íntimas de las famosas que se filtraron en el famoso escándalo 'Celebgate'.

Pero Escolar explicaba a EL ESPAÑOL que, por medidas de seguridad, él cambia regularmente de contraseña. Existen gestores como LastPass, 1Password, Dashlane, KeePass, Password Safe y Norton Identity Safe, que nos permiten ir rotándolas sin tener que memorizar una nueva cada vez. Existe sin embargo otro subterfugio: al descargarnos una app o entrar en una web que nos pide permiso para acceder a nuestra cuenta de Twitter, podemos estar abriéndole la puerta a un pirata.

Ya en abril, varios usuarios de Twitter, entre ellos el propio Peinado, investigaron un hecho insólito: la multiplicación de perfiles de jóvenes atractivas con nombres anglosajones pero cuya localización de cuenta era España: "Christine Holmes, Albacete". Se trataba de cuentas falsas automatizadas, 'bots', que servían de cebo para aplicaciones que intentaban acceder al control de cuentas de otros usuarios.

Fijaos en lo que creo que ha pasado: reporté a todas estas cuentas que denunciaba @proscojoncio. Varias veces https://t.co/awNxa0nShN

— Quique Peinado (@quiquepeinado) 5 de julio de 2016

Por cierto, si desde hace unos días os siguen perfiles de chicas tipo "Christine Holmes, Albacete", es cosa de @PsicologiaEsp y @creapubli1.

— Proscojoncio (@Proscojoncio) 26 de abril de 2016

Son bots en cuyo perfil tienen una web llamada "quly" con varios dominios diferentes. Al pulsar, piden tu autorización para tuitear por ti.

— Proscojoncio (@Proscojoncio) 26 de abril de 2016

¿Qué busca esta modalidad de hacking?

No parece tratarse del robo de datos, como ocurrió en el Celebgate, sino de cazar de forma masiva clicks y seguidores aprovechando la gran base de seguidores de las cuentas atacadas y usando el sexo como reclamo.

Puede tratarse de un proceso de captación y venta de seguidores en las redes sociales, lo cual no es delictivo en sí. Pero la suplantación y el acceso no autorizado a una cuenta sí lo es. También el uso de las imágenes de las chicas, que a todas luces han sido obtenidas sin permiso de la red. Es por eso que es imprescindible denunciar los casos ante Twitter y, en función del perjuicio causado, a la Policía.

¿Cómo podemos evitarlo?

El cambio de contraseñas y el uso de gestores es un método que ya hemos mencionado pero como hemos comprobado puede no ser suficiente. Twitter nos permite la opción de doble verificación, un nivel adicional de blindaje para el acceso a nuestra cuenta.

Con esa opción, ya no basta con la contraseña: cualquiera que quiera iniciar sesión en la cuenta deberá insertar primero un código que la red enviará al teléfono móvil personal de su propietario.