Pegasus, software espía Omicrono

¿Es posible infectarse de Pegasus si se ha hablado con alguien al que han espiado su móvil?

Durante estos días la histeria sobre cómo funciona y se distribuye Pegasus ha crecido hasta límites en los que es necesario aclarar ciertas funciones.

6 mayo, 2022 13:56Noticias relacionadas

El Centro Criptológico Nacional (CCN) sigue descubriendo más móviles de miembros del Gobierno de España infectados con el programa espía Pegasus. La lista de afectados por el uso de este spyware crece cada día y en algunos casos se trata de familiares de políticos, por lo que es inevitable preguntarse si este software malicioso ha llegado más lejos de lo que debía, por ejemplo, infectando móviles que hayan estado en contacto con aquellos que ya tuvieran el malware dentro.

El creciente número de afectados hace sospechar que el espionaje masivo se podría haber descontrolado. En informes anteriores como el revelado en 2021 por The Washington Post se mencionaba a dos mujeres cercanas al periodista saudí Jamal Khashoggi, mientras que en el análisis de Citizen Lab sobre el Catalangate se confirma el espionaje a familiares de independentistas. ¿Podrían haberse 'contagiado' como si se tratara de una epidemia por haber chateado entre ellos?

La idea no es nueva, en ciberseguridad existe lo que se conoce como gusano informático, un tipo de virus diseñado para replicarse y propagarse entre dispositivos aprovechando fallos de seguridad y creando una cadena de víctimas. Sin embargo, la información que se tiene hasta el momento del famoso software espía israelí descarta esta hipótesis.

Las 5 claves para entender qué es Pegasus

Los métodos de infección, que se pueden comprobar en casa, que se han revelado en sucesivas investigaciones de Pegasus hablan de ataques específicos enfocados a un solo objetivo y durante cortos periodos de tiempo. Tampoco la naturaleza del negocio de NSO Group, los creadores de este malware, hace pensar que les interese que su programa circule sin control entre los dispositivos. Es cierto que los análisis forenses no consiguen determinar con precisión el origen de cada infección, pero sí han ido desentrañando las formas de ataque que han evolucionado a lo largo del tiempo.

SMS personalizados

La existencia de Pegasus se conoce desde 2016 y desde entonces todos los análisis que se han realizado en diferentes países han revelado dos tipos de métodos con los que introducir el malware en el dispositivo: spearphishing y exploits de zero-clicks. Ambos enfocados en atacar de forma directa a un objetivo. Para que se entienda mejor se trataría más bien de una pesca con arpón y no de arrastre.

Por un lado está el uso de SMS y correos que engañan a la víctima para que descargue el virus pinchando en un enlace o abriendo un documento. El clásico phishing que los hackers mandan en masa a números de teléfonos y direcciones de correo, pero este sistema se puede personalizar y dirigir a un solo individuo, de ahí que se le llame spearphishing.

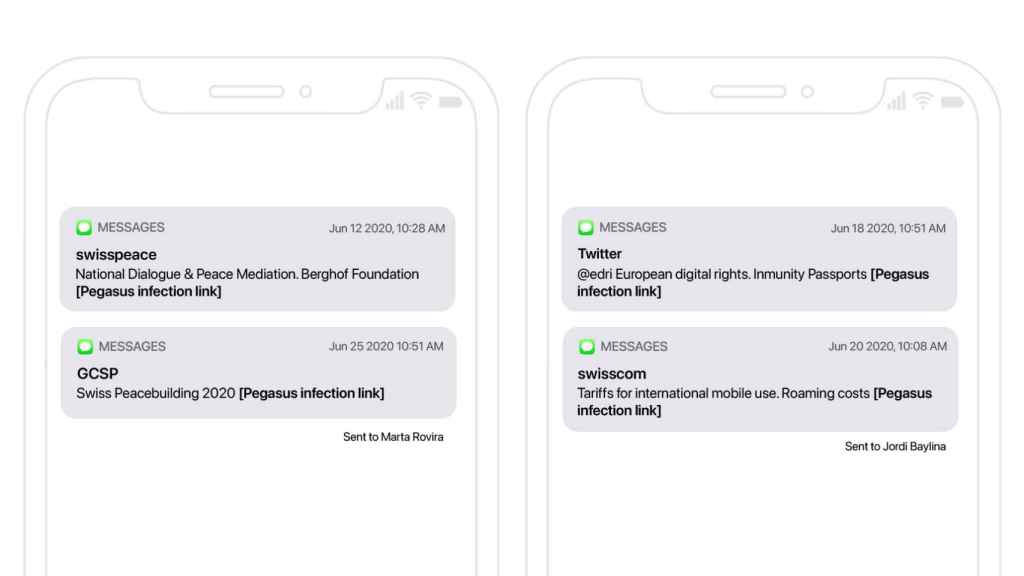

"La sofisticación y la personalización de los mensajes variaron según los intentos, pero a menudo reflejan una comprensión detallada de los hábitos, intereses, actividades y preocupaciones del objetivo", asegura Citizen Lab al respecto. Marta Rovira, secretaria general de Esquerra Republicana de Catalunya desde 2011, recibía SMS en nombre de organizaciones suizas por su residencia en ese país.

Mensajes phishing por iMessage de Pegasus Omicrono

Otros con menos presencia política como el empresario Jordi Baylina recibió 26 mensajes y se infectó ocho veces. Este informático especializado en blockchain explica en una entrevista que durante años se ha reunido con varios de los independentistas espiados. Pero, según el análisis se infectó con mensajes de texto con "un enlace de tarjeta de embarque para un vuelo de Swiss International Air Lines que había comprado", así como en otro se "incluía una parte de su número de identificación fiscal oficial real".

En cuanto a los familiares de independentistas, el informe revela que en un caso se espió a sus padres porque el objetivo tenía una tarjeta SIM de EEUU en su dispositivo y residía en ese país cuando a la mayoría de clientes de NSO Group no se les permite apuntar a números estadounidenses. Por el contrario, sus padres sí usaban números españoles y "fueron atacados el día en que el objetivo principal voló de regreso a España desde los EEUU", explica la organización de investigación.

Colándose en brechas

El segundo método son los exploits de zero-clicks, es decir, hackeos que se valen de brechas de seguridad dentro del código de una aplicación o del sistema operativo del móvil para entrar. Son vulnerabilidades que no se conocen y por lo tanto, no se han corregido o parcheado hasta el momento. Gracias a ellas, los hackers no necesitan que el destinatario del ataque haga nada.

La más conocida hasta el momento y que sufrieron algunos independentistas es la de WhatsApp en 2019. NSO Group descubrió que podía introducir su virus a través de una llamada en la aplicación de mensajería. Se descolgara o no la llamada, Pegasus accedía a través de esta brecha e infectaba el smartphone. WhatsApp, propiedad de Meta, denunció a la empresa israelí y parcheó la vulnerabilidad impidiendo que se volviera a usar.

Pegasus

Otros exploits descubiertos están centrados en Apple. Aunque también se ha encontrado en equipos Android, NSO Group ha invertido mucho esfuerzo y dinero en encontrar varias vulnerabilidades en los iPhone que suelen ser los teléfonos que usan altos cargos y prometen mayor seguridad. Así una de las brechas encontradas, analizada por la división Project Zero de Google, permitía enviar Pegasus camuflado en un GIF a través de iMessage, la app de mensajería de Apple.

Este engaño fingía ser un GIF cuando en realidad era un PDF. Al entrar en el equipo, cuando el sistema de Apple se disponía a manejar el fichero, los hackers aprovechaban la vulnerabilidad para ejecutar el código malicioso. En muchos ciberataques se suele enviar solo un pequeño código que ejecuta accesos y permisos para más tarde descargar el virus en sí, por lo que lo que la víctima recibe en un principio no es el malware completo.

Esto significa que aunque se intente reenviar el GIF o se manden mensajes con otra persona, el móvil infectado no estaría distribuyendo Pegasus a otras máquinas, tal y como ha confirmado Josep Albors, director de investigación y concienciación de ESET España, el cual comprende que surjan estos miedos y preguntas ante la precisión técnica que ha demostrado alcanzar el producto de NSO Group. Esta brecha de seguridad estuvo presente desde febrero hasta septiembre de 2021 y también se ha parcheado.

El negocio de NSO

Las distintas técnicas de infección utilizadas por los clientes de la empresa israelí estos años reflejan la esencia del propio software que aspira a pasar lo más inadvertido posible. El virus entra en el terminal elegido, recaba en poco tiempo toda la información que almacena la persona espiada y sale para no dejar rastro. El ataque puede ser de unos pocos días o incluso horas, por eso en los datos aportados por el Gobierno se indica que el teléfono del presidente español fue espiado el 19 y 31 de mayo de 2021.

NSO Group ha invertido millones en desarrollar una tecnología muy precisa y secreta, por lo que si llegara a circular sin control entre los equipos podría llegar a dar demasiados detalles. Es más, la empresa vende a los gobiernos una licencia por cada móvil infectado, Marruecos, por ejemplo, es uno de los países que más licencias ha comprado y se sabe que llegó a usarlas en 200 teléfonos móviles españoles con este spyware.