Pegasus, software espía Omicrono

Cómo se infecta un móvil con Pegasus: las formas conocidas para espiar sin dejar rastro

Mediante mensajes de phishing o sin que la persona espiada interactúe con el terminal, así llega Pegasus a los móviles de todo el mundo.

2 mayo, 2022 11:29Noticias relacionadas

El caso Pegasus ha causado una grave crisis entre el Ejecutivo de Pedro Sánchez y el Gobierno catalán presidido por Pere Aragonès. El republicano es uno de los 63 independentistas catalanes y dos separatistas vascos en cuyos dispositivos se ha encontrado el software espía creado por NSO. Además, el Gobierno socialista ha anunciado su denuncia de las infecciones con Pegasus de los móviles de Pedro Sánchez y de Margarita Robles, ministra de Defensa.

Félix Bolaños, ministro de Presidencia y Política Territorial, ha anunciado que los teléfonos móviles de ambos políoticos habían sido infectados por Pegasus. En el caso de Pedro Sánchez, su móvil ha sido infectado hasta en dos ocasiones en el 2021 y en el de Margarita Robles, en junio de ese mismo año. Explican que en la primera infección consiguieron robar 2,6 GBs de información, y en la segunda, 130 megabytes. El robo de Robles fue mucho menor, de "apenas 9 megabytes".

Pegasus es un spyware, o software espía, desarrollado por la empresa israelí NSO Group que vende sus productos a gobiernos de todo el mundo. Dentro de su sector es uno de los más poderosos, siendo capaz de infectar el equipo sin que la persona pueda evitarlo y sin dejar casi rastro. Sus creadores defienden que sirve para luchar contra el crimen y el terrorismo, pero The Washington Post informó el año pasado de una lista de 50.000 personas de países de todo el mundo afectados por este software entre los que se encuentran periodistas, activistas defensores de los derechos humanos, directores de empresas y políticos.

La infección de dispositivos en Cataluña se produjo entre 2017 y 2020 y ya se había hecho púbico la mayoría de nombres en medios como The Guardian o el propio The Washington Post antes de que ahora lo volviera a sacar a la luz The New Yorker. La Generalitat ha exigido explicaciones al Gobierno y entre las respuestas que deben responderse está la de ¿cómo se infecta un móvil con Pegasus?

Dos métodos diferentes

El informe señala dos métodos de infección por los que el software espía habría conseguido entrar en los móviles catalanes: exploits sin clic y SMS maliciosos. O lo que es lo mismo, aprovechando una brecha de seguridad desconocida en el software del terminal para infectar a través de ella; o bien enviando mensajes falsos con enlaces que sirven de trampa para que la persona se descargue el programa espía.

Los hechos han sido publicados por Citizen Lab y un grupo de expertos en ciberseguridad de la Universidad de Toronto (Canadá) el pasado 18 de abril. En éste, los investigadores revelan varios métodos para infectar móviles, ordenadores y otros equipos propiedad de diputados al Parlamento Europeo, diferentes presidentes de Cataluña, legisladores, juristas y periodistas.

pegasus

Estos dos métodos coinciden con los que hasta ahora se ha conocido de este tipo de softwares o spywares. A diferencia de otros tipos de ataques como el phishing, el spyware suele realizarse dirigido a una persona en particular. Gente que, en un momento dado, pueda tener cierta relevancia por los contenidos almacenados en su smartphone. Así con estas dos técnicas se puede dirigir el ataque a un individuo en concreto o a un grupo específico de personas.

"The Citizen Lab no atribuye de manera concluyente las operaciones a una entidad específica, pero considera que hay fuertes evidencias circunstanciales que sugieren un nexo con las autoridades españolas". "Es uno de los grandes problemas" explica Eusebio Nieva, director técnico de Check Point Software para España y Portugal, a EL ESPAÑOL-Omicrono, "porque es prácticamente imposible detectar quién lo ha enviado, lo que si es analizable son los efectos y el comportamiento del software, así como la causa origen y los procesos de infección".

A través de enlaces

Mensajes phishing por iMessage de Pegasus Omicrono

En un primer momento, Pegasus se valía de la técnica spear-phishing, que consiste en enviar mensajes de texto o correos electrónicos con enlaces fraudulentos para engañar a un objetivo concreto y que este se descargue por error el software espía. A pesar de la evolución del programa y la tecnología, esta sigue siendo una táctica muy utilizada.

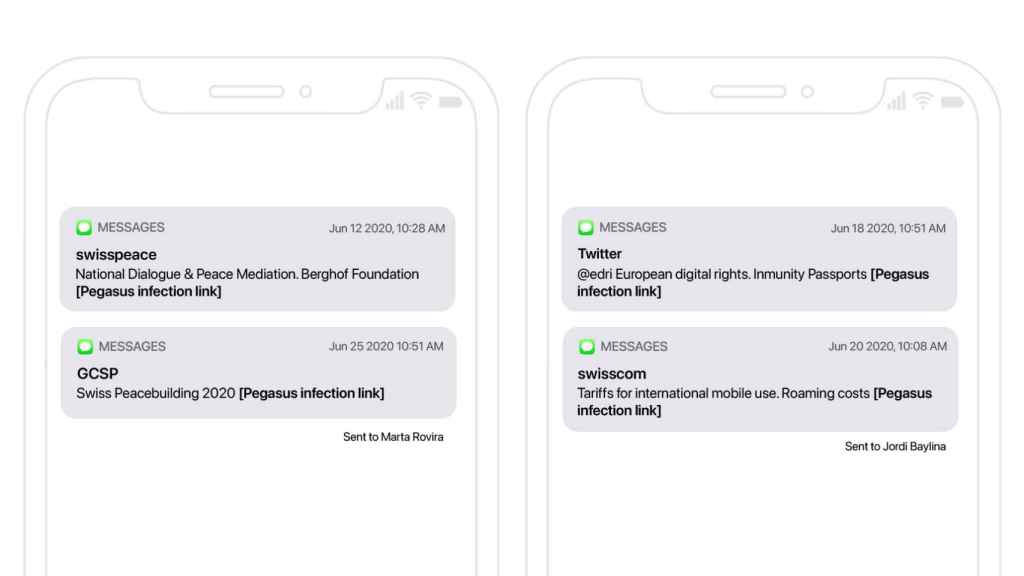

El informe asegura que algunas de las personalidades afectadas recibieron centenares de mensajes phishing durante esos años con Pegasus escondido tras los enlaces. "Marta Rovira (Esquerra Republicana) fue atacada mientras estaba en Suiza en su número de teléfono suizo. Ambos mensajes SMS usaban un ID de remitente de SMS que se hacía pasar por entidades suizas: Swisspeace es una ONG y el Centro de Políticas de Seguridad de Ginebra es una fundación establecida y financiada principalmente por el gobierno suizo."

Esta técnica suele ser menos discreta que el uso de vulnerabilidades, pues requiere la interacción de la persona que puede ver como al pinchar en el enlace no se abre la web que debería.

Phishing de Pegasus Omicrono

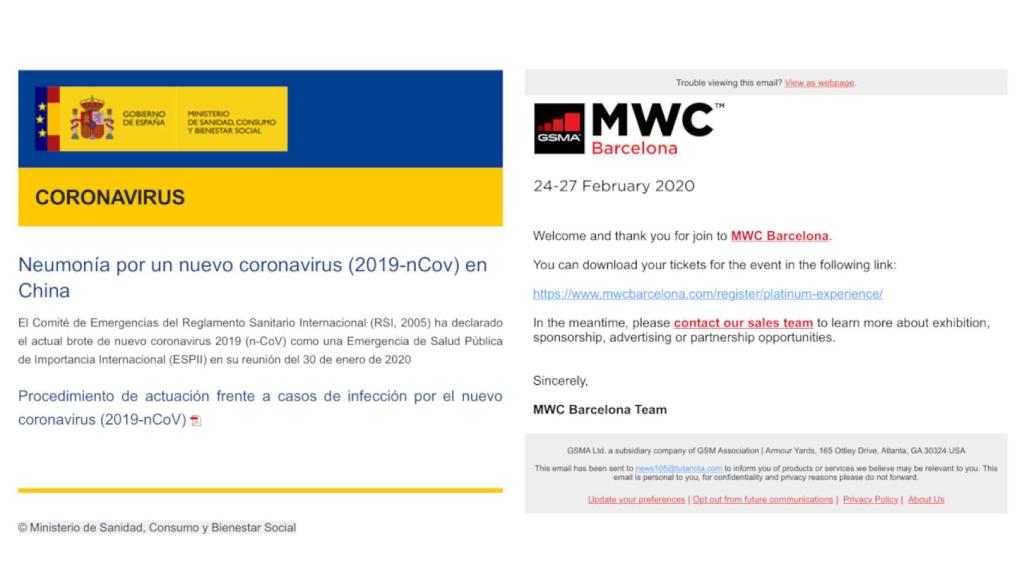

Algunos de estos mensajes o correos contenían otro software espía diferente a Pegasus. Citizen Lab hace referencia a Candiru, una empresa secreta con sede en Israel que vende también spyware exclusivamente a gobiernos. Este programa se centra más en la infección de ordenadores que ejecutan el sistema operativo Windows, y aunque es menos conocido, también lleva años usándose por gran parte del mundo.

Por ejemplo, en febrero de 2020 varias personas en España habrían recibido un correo electrónico con el emblema oficial del Gobierno de España informando que la Organización Mundial de la Salud había declarado la COVID-19 como una "Emergencia de Salud Pública de Importancia Internacional" en enero. También se recibieron correos haciéndose pasar por la organización del Mobile World Congress que se celebra en Barcelona.

Sin hacer nada

Estatua de un pegaso junto a glifos. Omicrono

Por el contrario, este tipo de spyware también pueden atravesar las barreras de seguridad de un dispositivo usando vulnerabilidades de día cero, es decir, que aún no se conocen y no están parcheadas. Josep Albors, director de Investigación y Concienciación en ESET España recuerda a EL ESPAÑOL - OMICRONO que estas brechas de seguridad se pueden descubrir por uno mismo o "incluso pagando cantidades bastante elevadas de dinero extra".

De esta forma, se consigue acceder a la máquina sin necesidad de una interacción que pueda levantar sospechas. Son los conocidos como clic cero o zero-touch que no necesitan que el usuario pinche en ningún enlace o archivo. Con esta técnica el ataque es mucho más complicado de detectar.

Pegaso

José Luis Laguna, director de Ingeniería de Sistemas de Fortinet, pone de ejemplo la denuncia de WhatsApp a NSO Goup. A través de una llamada en WhatsApp los hackers no necesitaban que la víctima respondiera para infectar el terminal. De esta misma forma, accedían a los dispositivos de Apple, aprovechando una vulnerabilidad que la compañía ya parcheó en iMessage. Pero, por ahora no se conoce que un móvil infectado pueda infectar a otro con solo una conversación por una aplicación de mensajería.

"Vimos evidencia de que se usaron múltiples exploits de iMessage con cero clics para hackear iPhones de objetivos catalanes con Pegasus entre 2017 y 2020", explican en The Citizen Lab. En septiembre de 2021, Apple lanzaba una actualización para Mac, iPhone, iPad y Watch con la que parchear una vulnerabilidad encontrada que habían sido aprovechada por la empresa israelí NSO Group.

Estas actualizaciones sirven de barrera para que los hackers no puedan volver a adentrarse a través de ese exploit. Así Citizen Lab asegura que "entre los objetivos catalanes, no vimos ninguna instancia del exploit HOMAGE utilizado contra un dispositivo que ejecuta una versión de iOS superior a 13.1.3. Es posible que el exploit se haya corregido en iOS 13.2." Aún así, han informado a Apple de este exploit y nada sugiere que los usuarios de equipos con iOS que estén completamente actualizados estén en riesgo.

También se ha mencionado en anteriores ocasiones la posibilidad de infectar el teléfono al acercarse mediante conexión inalámbrica. "Ellos mismos dicen que lo pueden hacer, es posible que lo que aprovechan es una vulnerabilidad, pero por ahora no hay grandes pruebas de que haya ocurrido, forma parte de su propaganda" indica Eusebio Nieva, de Check Point.

¿Qué espía Pegasus?

Una vez dentro del dispositivo, Pegasus es capaz de todo en el teléfono. Desde rastrear la ubicación de la víctima, detectar con quién ha estado, enviar y recibir mensajes, recopilar fotos, o grabar conversaciones controlando el micrófono y otros elementos de la máquina. El objetivo de este software espía es recabar el mayor número de información posible de esa persona.

Albors explica que no son del todo invisibles, pero sí extremandamente complicados de detectar: "Todo deja rastro, pero dificultan que el análisis se haga de forma sencilla. Requiere que se haga un análisis forense muy exhaustivo de teléfono, en el que se registran todos los procesos que se han ido ejecutando, comparando con las líneas de tiempo, viendo qué archivos han sido requeridos por según qué aplicaciones...".

Entre la información recogida de las muchas personas espiadas en el mundo con este programa hay datos realmente sensibles como las conversaciones mantenidas en el servicio de mensajería de Apple iMessage, correos de Gmail, chats de WhatsApp, Telegram, Facebook, Twitter e incluso Skype. También puede analizar el sistema en busca de contraseñas de las redes WiFi con el fin de poder entrar a su red e infectar a más peronas, según otros casos estudiados.

Además de la investigación interna que se realizará ahora en el CNI, el Gobierno ha anunciado otras medidas como una comisión parlamentaria donde todos los grupos políticos puedan tener acceso a información y documentación secreta recabada por este software. El CNI investigará qué ha ocurrido, si se tenía permiso judicial para el espionaje a políticos catalanes y cómo se realizó la infección de los equipos afectados, así como la información que se recopiló del suceso.