Router WiFi. iStock

Cuidado con tu WiFi: así es como pueden espiar por dónde navegas y qué haces en internet

Una vulnerabilidad en el protocolo permite desde espiar el tráfico de tu red hasta inyectar malware en él. Ya hay una lista de dispositivos afectados.

30 marzo, 2023 18:39Con la llegada de la era de la información, Internet y las redes inalámbricas, cada vez es más importante proteger nuestras infraestructuras de conectividad. Y es que las vulnerabilidades que pueden aparecer en redes usadas en España y en el resto del mundo pueden ser increíblemente peligrosas, ya que los hackers se pueden aprovechar de ellas para robar nuestros datos. Se ha descubierto una en el protocolo WiFi IEEE 802.11, o lo que es lo mismo, el estándar WiFi 5.

Según recoge BleepingComputer, investigadores de seguridad han descubierto un fallo de seguridad en el diseño del protocolo, que explotado permitiría a los atacantes engañar a puntos de acceso y filtrar marcos o frames de red en forma de texto sin formato. Estos frames son contenedores de datos que contienen, valga la redundancia, datos como la dirección MAC de origen, además de datos de administración y control.

La idea de estos frames, que se ordenan en colas, es la de poder transmitirlos de manera controlada para maximizar el rendimiento del intercambio de datos de los puntos de recepción. Los investigadores han descubierto que estos frames en cola o en búfer no están protegidas de forma adecuada, y se pueden manipular aspectos como la transmisión de datos y llegar a usarse para la suplantación de identidad del cliente para redireccionar frames.

Nuevo fallo en el WiFi

Explotando esta vulnerabilidad en los frames, se puede llegar incluso a la redirección de los mismos y capturar las solicitudes. Afecta a todo tipo de sistemas, como iOS, FreeBSD, Linux o Android, y según los investigadores, pueden ser usados "para secuestrar conexiones TCP o interceptar tráfico web y de clientes". El descubrimiento ha sido realizado por investigadores de la Universidad Notheastern y de KU Leuven.

Pero ¿cómo funciona? El estándar IEEE 802.11 incluye una serie de mecanismos de ahorro de energía que permiten que los dispositivos WiFi ahorren energía al almacenar en búfer o poner en cola frames destinados a dispositivos inactivos o en modo de suspensión. En definitiva, se trata de un problema en el sistema de ahorro de energía del protocolo.

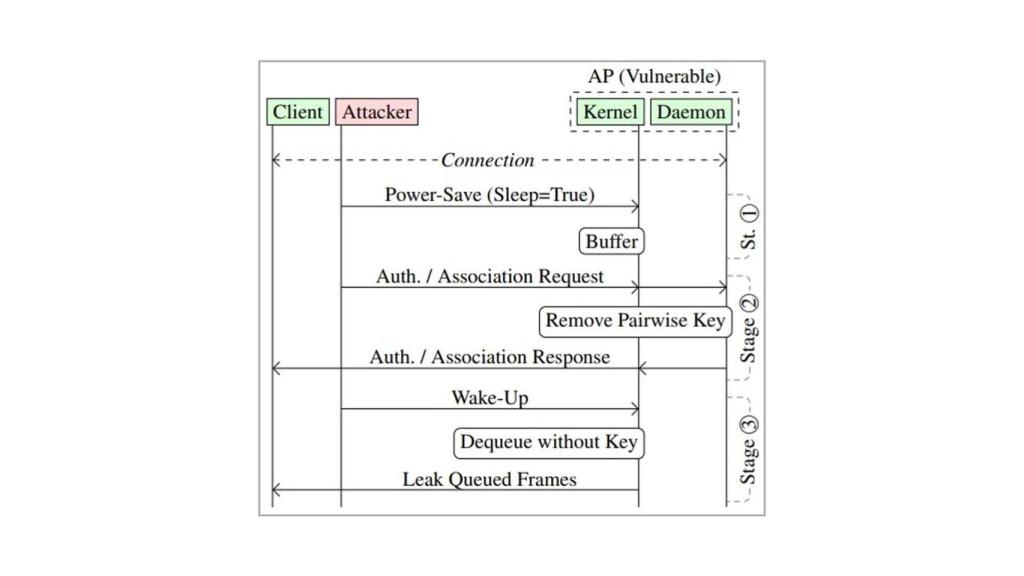

Diagrama del ataque.

Cuando un dispositivo receptor o en su defecto una estación cliente entra en modo de suspensión, envía un frame al punto de acceso con un encabezado que contiene el bit de ahorro de energía en cuestión. Todos los frames destinados a este se ponen en cola. El problema reside en que el estándar no proporciona una guía concreta sobre la gestión de la seguridad de estos frame en cola.

No establece limitaciones adecuadas, como cuánto tiempo pueden permanecer estos frames en este estado de cola. Una vez el dispositivo receptor se activa, el punto de acceso saca de la cola los frames almacenados en búfer, aplica un cifrado y las transmite al destino. La clave está en que, por ejemplo, un atacante podría falsificar la dirección MAC de un dispositivo en la red y enviar frames de ahorro de energía a los puntos de acceso que él quiera.

Ilustración de un router. iStock

De esta forma, obliga a estos puntos a comenzar a poner en cola los frames destinados a un objetivo. El atacante solo tiene que transmitir un frame de activaión para recuperar la pila de frames. Y es que estos frames transmitidos se encriptan usando una clave de encriptación de grupo, compartida entre los dispositivos de la red WiFi o en su defecto con una clave de encriptación por pares, única para cada dispositivo.

La falta de seguridad en este punto es tal que el atacante puede cambiar el contexto de seguridad de los frames, enviando frames de autenticación y asociación a los puntos de acceso, obligándolos así a transmitir los frames en forma de texto sin formato o encriptarlos con una clave proporcionada por el atacante. Estos ataques podrían usarse para inyectar contenido malicioso en paquetes TCP, además de para espiar el tráfico en la red atacada.

Dispositivo WiFi. iStock

Estos han advertido que los modelos de dispositivos de red afectados incluyen dispositivos Cisco, Asus, D-Link o Aruba. Los investigadores han aprovechado una herramienta creada por ellos para poder explotar este fallo y confirmar sus pesquisas, pudiendo llegar a interceptar tráfico web. Además, como la mayoría del tráfico de hoy en día está cifrado, el impacto no es tan amplio.

Y es que hoy por hoy, las webs con tráfico no cifrado (como por ejemplo, las que usan el protocolo HTTP) son muy poco comunes. La mejor forma de protegerse ante esta vulnerabilidad y otras tantas es mantener actualizados todos los programas y dispositivos usados en una red. Incluso el firmware del router de casa, ya que sus actualizaciones no solo permitirán una conexión más fiable, sino más estable y protegida.