Código informático

Hackers norcoreanos atacan a una empresa aeroespacial española: así la engañaron por LinkedIn

A través de uno de los empleados, la banda ha atacado en España con una nueva herramienta maliciosa que preocupa a los investigadores.

29 septiembre, 2023 14:30Las ofertas laborales falsas son un recurso habitual de los piratas informáticos para engañar a sus víctimas y atacar sus sistemas o los de sus empresas. Este recurso ha sido el utilizado por un grupo de hackers norcoreanos contra una empresa aeroespacial de España. Los responsables son una banda cibercriminal que llevan años atacando a grandes empresas y se les atribuyen virus como WannaCry.

La empresa de ciberseguridad ESET ha investigado el incidente que atribuye a la banda Lazarus, de origen norcoreano. Aseguran que engañaron a la empresa española a través de LinkedIn para hackear su red corporativa utilizando una puerta trasera hasta ahora desconocida, llamada como 'LightlessCan'.

Los investigadores no indican qué empresa ha sido víctima del ataque, pero sí el método que han seguido los hackers engañando a uno de los empleados para irrumpir en los sistemas de la empresa. La banda cuenta con un sistema de ataque mejorado que preocupa a la empresa de ciberseguridad.

El engaño

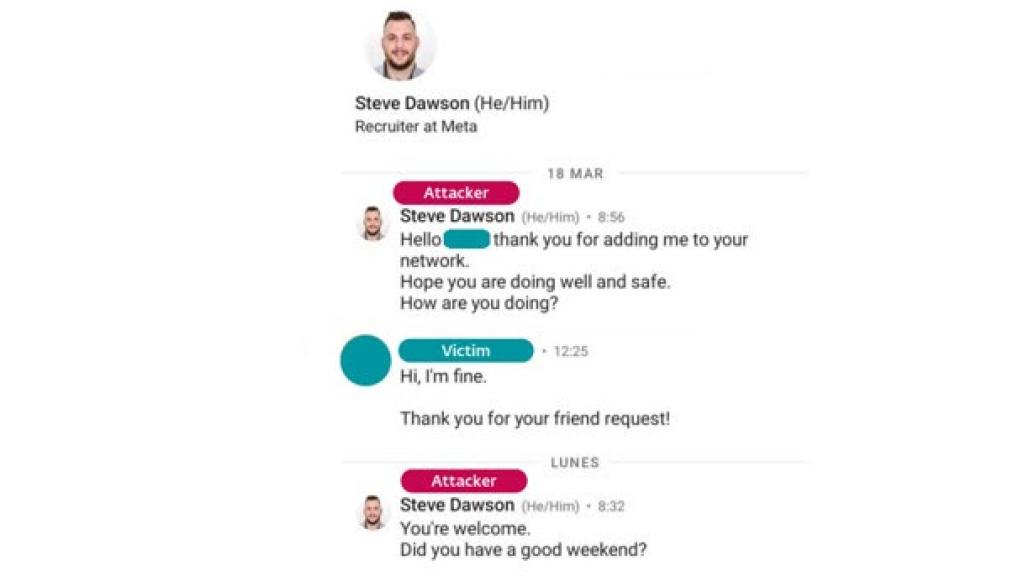

Esta banda de hackers utilizó su actual campaña "Operación Dreamjob". Consiste en acercarse al objetivo a través de la plataforma de empleo LinkedIn y formar parte de un proceso de contratación de empleados falso para durante el proceso de selección, la víctima deba descargar un archivo.

Los ciberdelincuentes se hicieron pasar por un empleado de Meta (Facebook) llamado Steve Dawson, encargado de buscar nuevos activos para la multinacional estadounidense. Durante el proceso de contratación se pidió al candidato español que demostrara sus dominios de programación en C++ descargando algunos cuestionarios que se compartieron como ejecutables dentro de archivos ISO.

Captura de LinkedIn, estafa online Omicrono

El empleado engañado se descargó el archivo en un ordenador de la empresa para la que trabaja facilitando a los piratas violar la red de la empresa española y atacarla. Los archivos contenían el malware NickelLoader, capaz de implementar dos puertas traseras en la máquina, una variante de BlindingCan y LightlessCan.

Nueva arma

El equipo de ESET ha podido reconstruir el acceso inicial y recuperar componentes del conjunto de herramientas de Lazarus, incluida una puerta trasera no documentada previamente, a la que llamaron 'LightlessCan'. Según los investigadores, LightlessCan es un sucesor de BlindingCan, más avanzado.

Durante el estudio del ordenador hackeado se dieron cuenta de que 'LightlessCan cuenta con medidas de protección activa para impedir el acceso externo al ordenador de la víctima, por ejemplo, para impedir el acceso de investigadores o analistas de seguridad. "El aspecto más preocupante del ataque es el nuevo tipo de carga maliciosa que se utilizó en este ciberataque, LightlessCan, una herramienta compleja y posiblemente en evolución que exhibe un alto nivel de sofisticación en su diseño y funcionamiento", explica el investigador de ESET, Peter Kálnai, quién hizo el descubrimiento.

El malware es sigiloso, una versión mejorada que presenta una nueva amenaza para las empresas que puedan ser objetivo de esta banda cibercriminal. Desde Bleeping Computer apuntan que los objetivos de Lazarus no serían solo financieros, por el robo de criptomonedas o la búsqueda de rescates, sino que también tendrían como interés el espionaje de otros países y organizaciones. De la información de ESET no se hace mención de ningún rescate o el posible robo de datos a causa de este ataque.

También te puede interesar...

- Clonar la voz de tu familia: así usan los hackers la inteligencia artificial para robar tus ahorros

- Hackers intentan aprovechar el éxito de 'The Last of Us' para infectar tu ordenador con un virus

- Quiénes son Adalat Ali, el grupo de hackers que ha interrumpido el discurso del líder supremo de Irán

- Hackers se hacen pasar por feministas para engañar a víctimas adolescentes y estafarles