Hacker

Un "fallo tonto" de unos hackers termina con miles de contraseñas hechas públicas en Google

Un grupo de hackers se hizo con las contraseñas de empresas de todo el mundo, antes de cometer un error que las hizo públicas y accesibles a través de Google.

Noticias relacionadas

Puede que en España contraseñas como "12345" o "aaaaaa" sigan siendo las más populares, pese a ser las peores contraseñas que podemos usar por mucha diferencia. Pero aún así, no es un error tan básico como hacer pública tu contraseña para que cualquiera la pueda encontrar en Google.

Es lo que le ha ocurrido a unos hackers, que por error, hicieron públicas las contraseñas que habían robado a empresas de todo el mundo; un error que no sólo hizo inútil su ataque, sino que lo hizo fácilmente rastreable.

La imagen de hacker informático que tenemos es la de un experto que, en las sombras, es capaz de entrar en cualquier sistema usando conocimientos avanzados. Pero estos atacantes también son humanos, y por lo tanto, también fallan.

Campaña de phishing de hackers

La empresa de seguridad Check Point ha descubierto uno de estos fallos, en un ataque que comenzó el pasado mes de agosto de 2020. Fue entonces cuando dió inicio una campaña de phishing, en la que los atacantes enviaron una gran cantidad e correos electrónicos que se hacían pasar por notificaciones automáticas de impresoras y escáners de Xerox.

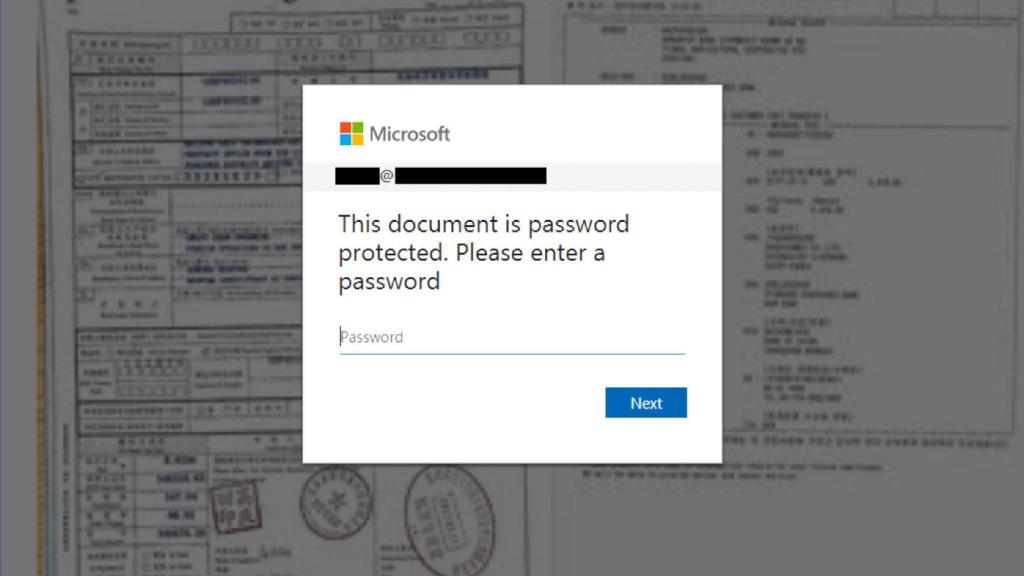

Al imitar el estilo y el texto de estos mensajes, el objetivo era hacer que los usuarios pulsasen en un archivo HTML adjunto, con la promesa de obtener el documento que supuestamente habían escaneado. Para abrir el documento, se pide la contraseña del usuario, que entonces es capturada y enviada a un servidor externo, que crea una página web fácilmente accesible por los atacantes.

Ejemplo de correo falso que pide la contraseña del usuario Omicrono

El ataque se basaba en engañar a usuarios que normalmente esperan este tipo de mensajes, y en ese sentido, no era nada especial; lo llamativo es que los atacantes consiguieron saltarse la seguridad avanzada de Microsoft Office 365, que normalmente es capaz de bloquear este tipo de mensajes engañosos.

Los objetivos del ataque eran principalmente empresas, y concretamente los empleados. Al obtener contraseñas de miembros cada vez más importantes, los atacantes podían acceder a los sistemas de la empresa y obtener datos, instalar malware o prácticamente hacer lo que quisieran. Esta información se vende a buen precio en la llamada 'Dark Web'.

Contraseñas hechas públicas

Parece un ataque muy bien organizado, pero en Check Point descubrieron que había un 'pequeño' problema: los hackers no tuvieron en cuenta la configuración de los servidores en los que se almacenaban las contraseñas robadas.

Como resultado, estos servidores eran públicos, y podían ser accedidos por cualquiera; como por ejemplo, por los bots de Google, que rastrean toda la Web en busca de nuevas páginas y archivos que indexar para ofrecer en la búsqueda.

Como resultado, las contraseñas obtenidas por este método se hicieron públicas, accesibles fácilmente con una simple búsqueda en Google. Los investigadores pudieron confirmar que acceder a estas contraseñas era una tarea sencilla.

Esto no sólo es catastrófico para las empresas, también para los atacantes, que ya no pueden aprovecharse de las contraseñas, vendiéndolas o usándolas para sus fines. Parece que los atacantes no comprendieron que, si la página en la que se guardaban las contraseñas era pública, Google también podía escanearla, no sólo ellos.

Los investigadores creen que este es un caso más grave de lo habitual, ya que, normalmente, cuando alguien roba nuestras contraseñas lo peor que puede pasar es que sea traficada en la 'Dark Web'; pero en este caso, toda la Web podía ver las contraseñas. Es por eso que definen este caso como un "claro fallo de seguridad" de los atacantes.