3 maneras en las que los hackers usan Google y las páginas que visitas para robar datos

Microsoft ha compartido información de tres tipos de ataques de phishing, muy usados a lo largo de este 2019 para robar datos de usuarios e internautas.

Noticias relacionadas

La seguridad de nuestros dispositivos es mejor que nunca, pero eso tiene el efecto no deseado de que los atacantes usan técnicas cada vez más complejas e inteligentes para obtener nuestros datos.

Puede que nuestro móvil tenga las últimas medidas de seguridad, que nuestro navegador bloquee peticiones no solicitadas, o que tengamos el antivirus actualizado; pero de nada sirve si nosotros mismos nos convertimos en el eslabón débil.

Es por eso que en el pasado año, los ataques de phishing han aumentado, tanto en número como en complejidad. Estos ataques se basan en engañar al usuario para que entregue el acceso que los hackers necesitan; en vez de luchar contra nuestras protecciones, muchas veces sin resultado.

Los nuevos ataques hacker

Microsoft ha repasado tres nuevos tipos de ataques que han tenido mucho éxito; los tres se basan en engañar al usuario de alguna manera, lo que dice mucho de cómo han cambiado los tiempos. Ya no se trata de "crackear" un sistema, sino al usuario.

El primer tipo de ataque, por ejemplo, se basa en algo tan sencillo como navegar por Google, algo que hacemos todos a lo largo del día; y probablemente también habrás recibido enlaces a Google para realizar una búsqueda u obtener información.

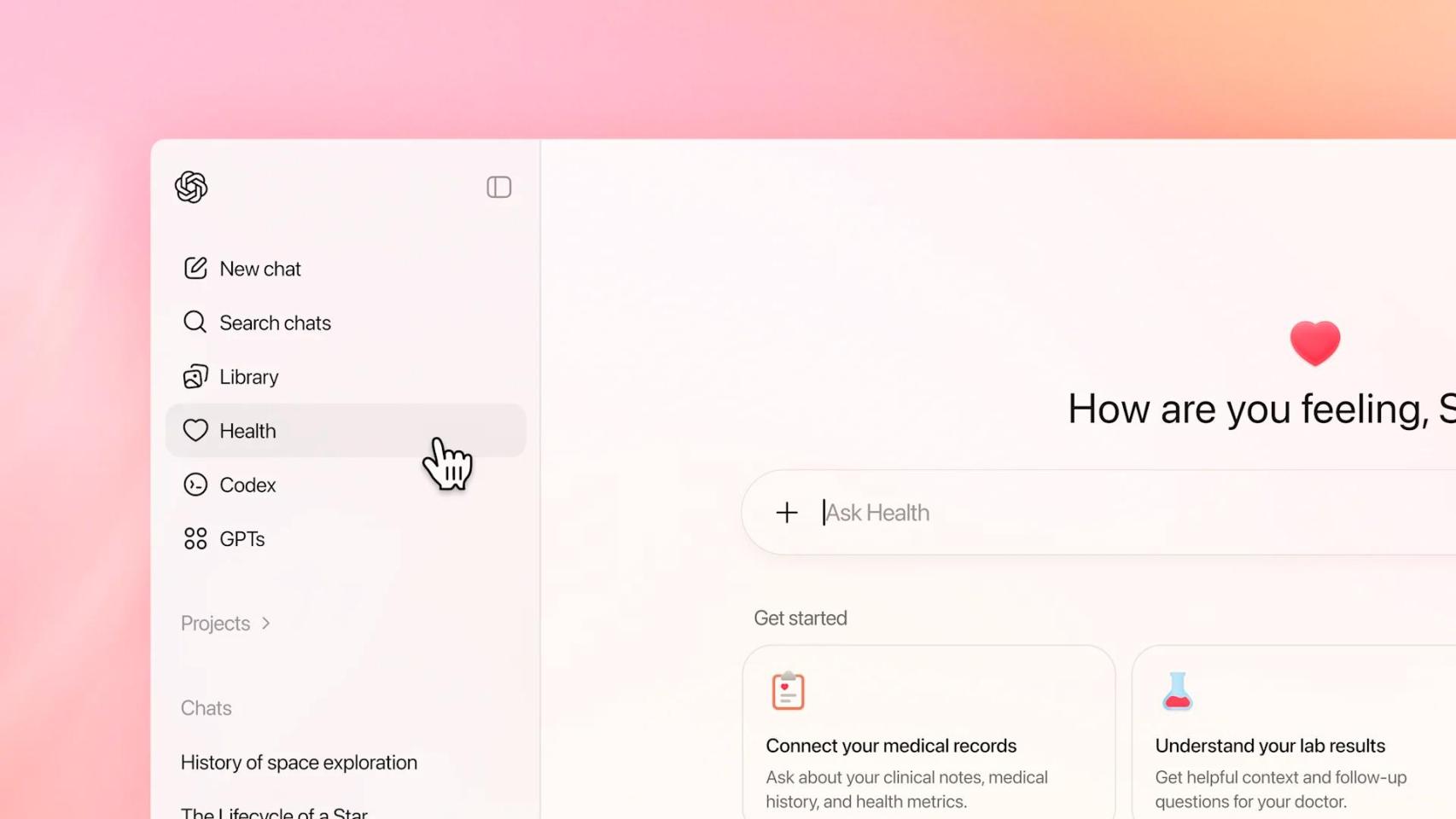

Phishing usando Google

Este ataque se basa en usar enlaces a Google, que a simple vista son normales; de hecho, lo son. No es que la dirección nos lleve a una página sospechosa, nos lleva directamente a Google.

La clave del ataque está en el SEO. Los atacantes primero tienen que elegir una palabra clave, preferiblemente una que no tenga competencia, como "hOJoXatrCPy"; nadie va a buscar eso y nadie va a crear páginas sobre esa ristra de caracteres.

Phishing basado en Google

Los atacantes crean una página falsa metiendo esa palabra clave en todas partes, y a continuación generan una dirección de Google que realiza una búsqueda sobre esa palabra, en una localización concreta. De esa forma, cuando pulsamos en el enlace, la primera opción que aparece es la página falsa, que contiene malware o usa otras técnicas de phishing.

Ni la página 404 está segura

Otra técnica se basa en un elemento muy común en Internet: las páginas 404. Este error aparece cuando intentamos entrar en una página que no existe; las páginas 404 suelen mostrar un mensaje, y las más trabajadas tienen bromas o guiños para el visitante.

Página de phishing que imita a la de Microsoft

Los hackers han descubierto que estas páginas pueden ser personalizadas para que parezcan páginas reales. Uno de estos ataques, por ejemplo, intentó obtener nuestra contraseña de Microsoft al hacerse pasar por su página de inicio de sesión. La ventaja de usar una página 404 para esto es que los atacantes pueden enviar enlaces aleatorios, que son mas difíciles de detectar como maliciosos.

Atacantes se "ponen la piel" de otra página

Uno de los consejos más habituales para evitar los ataques de phishing es fijarse en el aspecto de la página. Las páginas falsas suelen parecerse mucho a las reales, pero siempre suele haber alguna diferencia, como un tipo de letra algo diferente, o imágenes de peor calidad o en una posición diferente.

A simple vista las páginas falsas se parecen, pero si buscamos esas diferencias nos daremos cuenta de que no son lo que dicen ser. También es recomendable ver si la página usa logotipos viejos, por ejemplo. Un nuevo tipo de ataque soluciona esto cogiendo partes de la página original.

Tecnica de phishing

Esto implica realizar un man-in-the-middle (hombre en el medio), un tipo de ataque en el que se intercepta la comunicación y se lee o modifica. En este caso concreto, cuando pulsamos en un enlace malicioso, el servidor obtiene partes de la página oficial que se supone que estamos visitando, como imágenes, logotipos y fondos.

De esta manera, la página falsa se parece mucho más a la real, ya que está usando los mismos elementos. Ser engañado por esta página es mucho más fácil.

Estos tres ingeniosos métodos dicen mucho de cómo han cambiado las técnicas de los hackers, y de cómo la seguridad informática también debe cambiar.