Una investigación policial sobre un asesinato se convirtió en un sorprendente reto para Anil Jain, profesor de ciencias de la computación e ingeniería en la Michigan State University, cuyo equipo ha logrado desbloquear el teléfono Samsung Galaxy S6 de la víctima gracias a una impresión de sus huellas dactilares sobre papel.

Todo comenzó con una petición de ayuda a la citada universidad por parte del departamento de policía de Lansing (Míchigan, EEUU), que solicitó un detective del equipo de análisis forense digital de la policía del campus universitario. El agente acudió a Jain, toda una autoridad en reconocimiento de huellas dactilares.

El proceso es un poco más complicado de lo que puede parecer a simple vista. Para empezar, el equipo de Jain sabía que las réplicas de las huellas dactilares del difunto propietario del teléfono tenían que ser capaces de conducir la electricidad, como lo hace la piel humana.

El sensor que hace que nuestro teléfono se desbloquee al identificar nuestro dedo funciona básicamente al transformar en imágenes únicas las minúsculas corrientes eléctricas que se crean por las diferencias entre los pequeños surcos. Esto quiere decir que el material plástico o incluso un dedo cortado no pueden desbloquear un teléfono.

Así, probaron un método que ya habían descrito en febrero de este año: mejoraron la calidad de las huellas dactilares del cadáver que les proporcionó la policía, rellenaron los huecos en los trazos y definieron mejor esos pequeños surcos en cada huella.

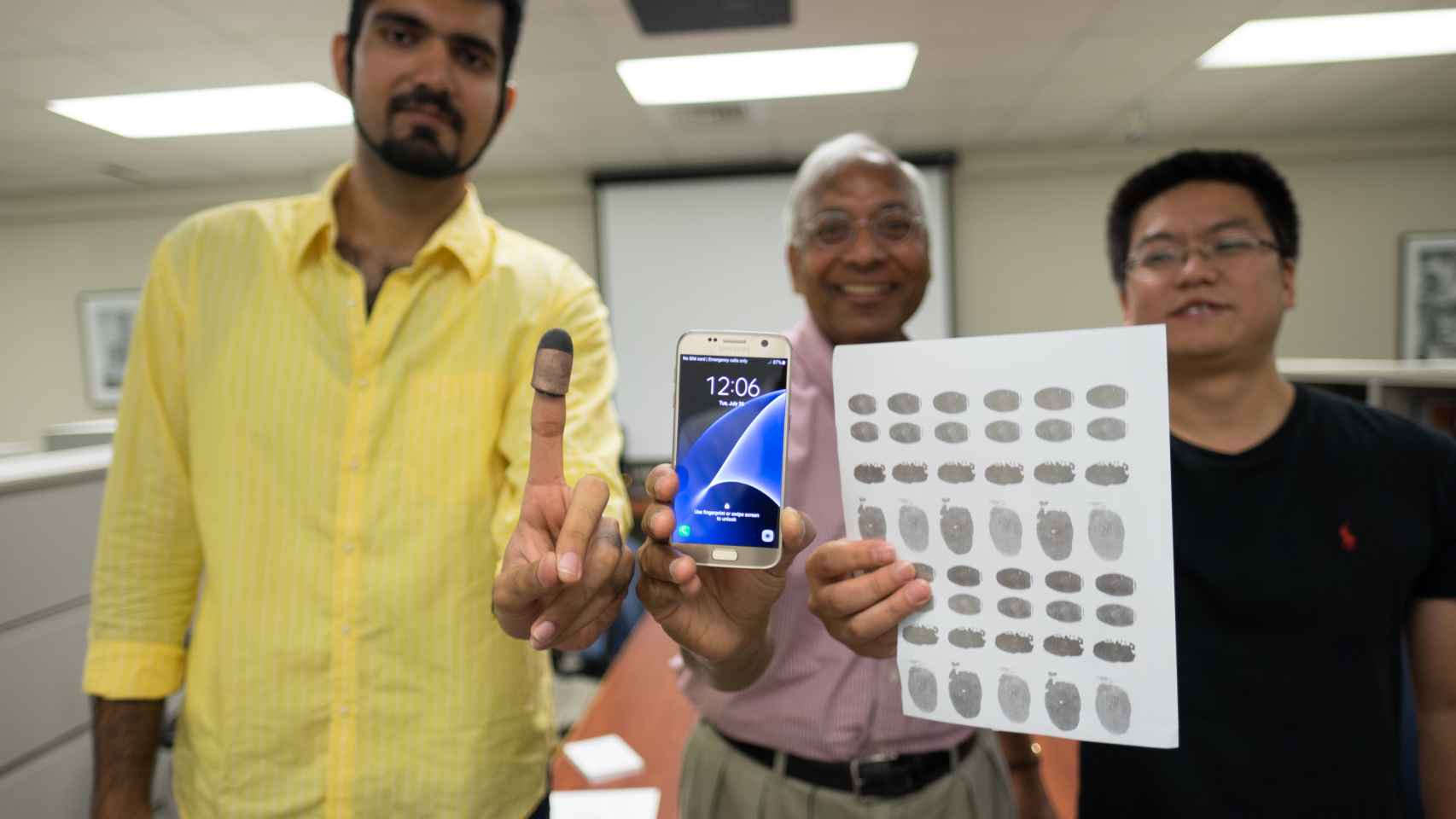

A continuación, probaron imprimir en papel conductor copias en alta calidad de los diez dedos del infortunado propietario del smartphone. Tras probar varias veces, lograron desbloquearlo utilizando la huella del dedo más comúnmente usado para el desbloqueo del teléfono: la del pulgar de la mano derecha.

En este caso, hay que destacar que el teléfono en cuestión, un Samsung Galaxy S6, no estaba configurado para requerir un código de acceso después de un número de intentos de acceso mediante huella dactilar, así que se podía experimentar varias veces diferentes procedimientos sin temor a un bloqueo definitivo.

"Nos miramos los unos a los otros, empezamos a gritar: '¡Funciona!' y a chocarnos los cinco", comenta Jain, quien sin embargo se muestra cauto por las implicaciones que este procedimiento puede tener con respecto a la seguridad y la privacidad de los usuarios.

Imagen del teléfono al que se pudo acceder mediante la fotocopia.

"La razón por la que tenemos lectores de huellas digitales en los teléfonos es aumentar la seguridad de la información almacenada en esos dispositivos", afirma Jain. "Mi equipo no está en el negocio del pirateo de teléfonos, sino en la investigación de la tecnología de huella digital". "Ojalá que nuestro trabajo para desbloquear este teléfono motive a los fabricantes para crear medidas de seguridad avanzadas para la detección de huellas dactilares", concluye.

Ya en marzo, la compañía Samsung reaccionó a las investigaciones de este grupo de científicos y destacó, en declaraciones a Quartz, que en cualquier caso "se necesita un equipo y unas condiciones específicas para simular la huella digital de una persona, incluyendo la posesión de las propias huellas dactilares del propietario del teléfono, para desbloquear el dispositivo".

Legalmente, este caso no tiene nada que ver con el que enfrentó a Apple y al Departamento de Justicia de EEUU sobre el acceso a dispositivos bloqueados de sospechosos: en esta ocasión se trata de acceder al teléfono de la víctima, como señala Fusion.

No obstante, sí podría tener implicaciones para futuros casos, alerta la NPR: si bien un juez no puede exigir a un ciudadano su contraseña para acceder a su móvil (tal y como dictaminó el Supremo de EEUU en 2014), sí puede tomar huellas de un detenido para tal fin. La diferencia radica en la naturaleza del mecanismo de acceso: al final, la intangible -una contraseña- parece estar más protegida legalmente que algo físico, como las yemas de los dedos.

No sólo biometría

¿Es la biometría el pasaporte hacia la seguridad de nuestros dispositivos? "Hay diferentes rasgos físicos que se pueden utilizar para identificarnos, pero las huellas dactilares no son precisamente de los más seguros", asegura a EL ESPAÑOL Miguel Ángel Juan, CEO de la empresa de seguridad S2 Grupo. "De hecho, lo que han logrado con el teléfono ya había pasado antes, al menos de forma similar, con huellas realizadas con silicona capaces de poner en marcha cajeros automáticos", añade.

Este experto recuerda que, al final, acceder a dispositivos protegidos sólo por huellas dactilares es relativamente fácil: parece una cuestión de paciencia e inventiva para copiar sus patrones. Eso sí, reconoce que hay otros mecanismos más complejos de reproducir, como el que identifica el fondo de retina ("un sistema muy invasivo", sostiene Juan, quien "por nada del mundo" dejaría que su banco le escanease los ojos) o el patrón de las venas de una mano.

Para este experto, en cualquier caso, "depender de un solo mecanismo para proteger un dispositivo no es seguro". "Siempre se dice que para obtener una seguridad alta se necesitan tres componentes: algo que eres -una biometría como tu huella dactilar-, algo que sabes -una contraseña- y algo que llevas, algo físico, como una llave o una tarjeta)", apunta. Por tanto, recuerda Juan, no debemos depender de un solo mecanismo de seguridad porque puede fallar.

Para obtener una seguridad alta se necesitan tres componentes: algo que eres, algo que sabes y algo que llevas

Sobre el caso del teléfono al que han accedido mediante una huella impresa, este experto apunta un aspecto clave: la ausencia de mecanismos de control que eviten los ataques llamados de "fuerza bruta" (aquéllos que se realizan probando una contraseña o una biometría una y otra vez de forma indefinida).

"Aquí lo hace mejor Apple", reconoce Juan, "los iPhone con reconocimiento de huella te piden la contraseña de desbloqueo a los tres intentos fallidos". Además, cuenta con una función de autoborrado de datos que se activa después de 10 intentos fallidos consecutivos de intentar entrar al smartphone usando el código secreto.

Noticias relacionadas

- Macrorredada en Alemania contra crímenes de odio... en Facebook

- Cuidado: que no te cuelen virus en el móvil por culpa de 'Pokémon GO'

- Lo sentimos, no hay manera de borrar tu rastro digital

- La 'ciberguerra' ataca tus derechos

- La tecnología nos vigila todo el rato

- El arsenal nuclear de EEUU, en disquetes de los años 70