Fotomontaje con un USB de fondo. Omicrono

LitterDrifter, el peligroso virus ruso que ha infectado miles de equipos para robar información

El grupo responsable de estos ataques estaría afiliado a los servicios de seguridad del Kremlin, con un claro enfoque a Ucrania y sus instituciones.

22 noviembre, 2023 17:31No es un misterio que la guerra entre Rusia y Ucrania es también un conflicto cibernético. En España hemos visto en muchas ocasiones a actores de ambos bandos realizar ataques hacker a sus principales infraestructuras. Pero ¿qué ocurre cuando estas amenazas traspasan la frontera de la guerra? Es lo que está ocurriendo con un peligroso gusano ruso basado en USB, que estaría amenazando a organizaciones de todo el mundo.

Así lo aseguran medios como The Hacker News, que recogen todo tipo de estudios hablando de este peligroso software malicioso. Es el caso de la compañía de ciberseguridad Check Point Research, que ha detallado las mayores cuestiones en torno a este gusano, llamado LitterDrifter. Un software que busca propagarse a través de unidades USB.

Lo más llamativo es que este software habría sido desarrollado y propagado por un grupo de hackers rusos afiliados al Servicio Federal de Seguridad del Kremlin. Este grupo, conocido por varios nombres, tendría motivaciones basadas en el espionaje y en esfuerzos de "recopilación de datos dirigidos a objetivos específicos", según Check Point.

Cuidado con este gusano USB

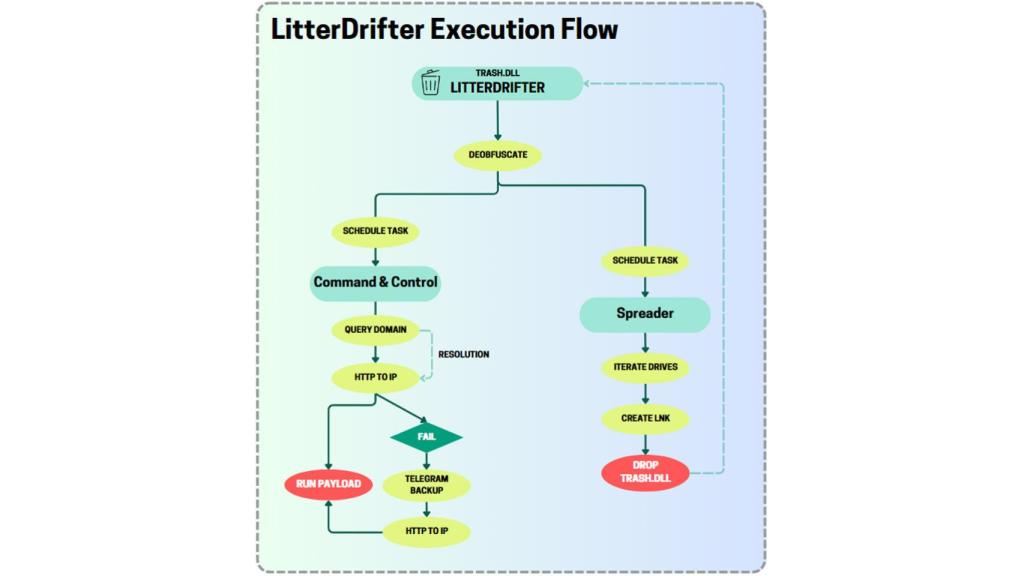

LitterDrifter es un gusano escrito en VBSript, y tiene dos funciones bien definidas: propagarse por unidades USB y comunicarse usando los llamados servidores de comando y control (C&C). Esta estructura consta de varios servidores y otros elementos usados usualmente para controlar malware, y son gestionados por los propios operarios del software malicioso.

La idea es que mediante las unidades USB infectadas, el malware ataque de forma directa y permanente los dispositivos conectados a estas unidades. Estos dispositivos se comunican con estos servidores C&C ya mencionados, facilitando su propagación y control. Y es que como buen gusano, este malware se propaga sin necesidad de que el usuario tenga que hacer ninguna acción, de ahí que sean tan peligrosos.

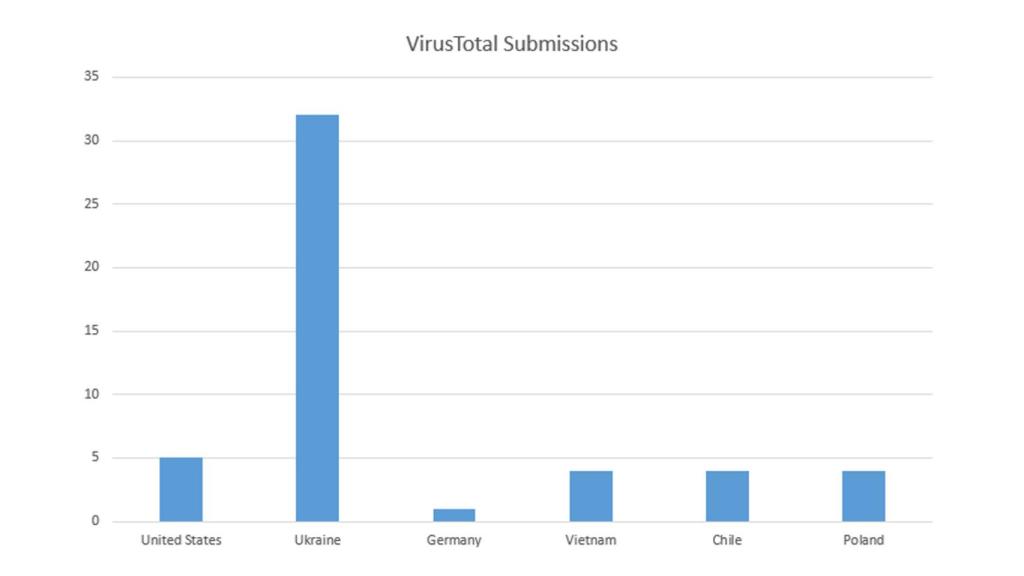

Rastreo de 'envíos' del software por distintos países. Omicrono

De esta forma, el gusano en cuestión cuenta con un crecimiento potencialmente explosivo, que puede alcanzar grandes escalas. De hecho, el servicio de Alphabet VirusTotal ha publicado una imagen que recoge el rastro del gusano, revelando que está infectando a equipos fuera de Ucrania, país donde se están focalizando los esfuerzos de LitterDrifter.

Hemos de recordar que VirusTotal es una herramienta que permite inspeccionar URLs y archivos en busca de software malicioso. La web rastrea la acción de estos virus gracias a los usuarios y organizaciones que encuentran software de carácter desconocido en sus redes y lo investigan. Además de Ucrania, están afectados otros países como Polonia, CHile, Vietnam o Estados Unidos.

Estructura de ejecución de LitterDrifter. Omicrono

Según Check Point, LitterDrifter está compuesto por dos componentes principales: un módulo de dispersión y un módulo C2, haciendo que a ojos de los investigadores el malware esté diseñado específicamente para "soportar una operación de recolección a gran escala". El malware recibe su nombre debido a que el archivo que inicia el proceso de infección se llama "trash.dll".

Realmente su modus operandi es realmente simple, pero efectivo ya que su objetivo es "garantizar que pueda alcanzar al conjunto más amplio de posibles objetivos en la región", detallan los investigadores. Se cree que LitterDrifter es, a su vez, una evolución de un gusano basado en PowerShell que la compañía Symantec descubrió en junio de 2023.

Pendrives USB.

The Hacker News detalla cómo LitterDrifter se oculta en forma de archivo oculto en las unidades USB junto a un señuelo LNK con nombres aleatorios. Especifican que el software malicioso también es capaz de conectarse a estos servidores C&C extraídos a través de canales de Telegram. Una táctica habitual para el grupo que perpetra estos ataques.

El grupo en sí se conoce usualmente como Gamaredon, aunque tiene muchos más nombres; Aqua Blizzard, Iron Tilden, Primitive Bear o Winterflounder son solo unos pocos. Llevan activos desde 20114 y el Servicio de Seguridad de Ucrania enlaza este grupo con los servicios de seguridad rusos. De hecho, Gamaredon no se esfuerza en ocultar sus vinculaciones, siendo muy fáciles de detectar.

La idea de estos grupos es la de conseguir la mayor cantidad de información posible de sus objetivos. Lo preocupante del asunto es que mientras que estos virus fueron concebidos para ser dirigidos a entidades ucranianas, ahora están traspasando fronteras e infectando otros muchos países por todo el mundo.