oQ663X

Así se puede usar Meltdown para robar contraseñas en tiempo real

Esta demostración de cómo se pueden robar contraseñas con Meltdown nos abre los ojos sobre lo importante que es este bug de CPUs de Intel.

Noticias relacionadas

Cada vez que en Omicrono hablamos de un bug, puede resultar difícil comprender hasta dónde llegan sus consecuencias. Podemos hablar de agujeros de seguridad, de atacantes, de exploits y de parches, pero eso al usuario medio no le importa mucho.

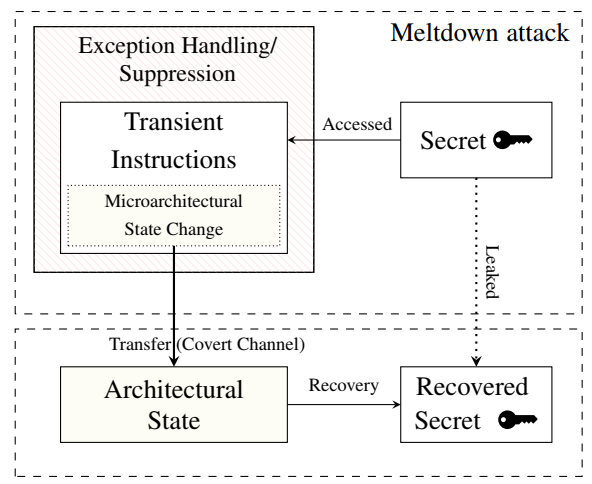

Ahora, y “gracias” a Meltdown, podemos hacernos una mejor idea de lo que supone tener un bug de seguridad tan grave. Como Spectre (también revelado hoy), este fallo rompe el aislamiento que normalmente existe entre el sistema operativo y las aplicaciones.

Por qué Meltdown y Spectre son tan peligrosos

Cuando un programa se ejecuta en tu ordenador, no tiene acceso a todo el sistema; normalmente se establecen límites que no se pueden saltar, como el acceso a la memoria. De esta forma, se evita que un programa pueda acceder a información de otro sin permiso, o que provoque un error de memoria al ocupar espacio que no debería.

meltdown

Meltdown es un error de procesadores Intel que permite saltarse esos límites. Un código cualquiera, por ejemplo, ejecutado en una página web, puede leer todo lo que estamos haciendo en el ordenador.

Esta demostración es el mejor ejemplo de lo que puede ocurrir. Aunque el ejemplo es específico de Meltdown, sirve para hacernos una idea del potencial de este tipo de bugs.

Cómo se pueden robar contraseñas con Meltdown

El planteamiento es sencillo. En la ventana superior tenemos un gestor de contraseñas; nos pide la contraseña maestra para poder acceder al resto. Y en la ventana inferior, tenemos una terminal que ejecutará el código que se encargará de leer la memoria del gestor de contraseñas.

Mientras escribimos nuestra contraseña en el programa, sale al mismo tiempo en la terminal. Sí, esto se produce en tiempo real, y un atacante sería capaz de ver exactamente lo mismo. Ni que decir tiene que, si alguien se hace con nuestra contraseña maestra, podría acceder a nuestro banco, cuentas de redes sociales, correo electrónico, o lo que quiera.

Y todo eso, sin que nos demos cuenta y más importante, sin que el antivirus se de cuenta. El código no deja ningún rastro de que ha accedido a partes que no debería; y los antivirus no son capaces de distinguir este malware de software normal.

Intel ya ha anunciado que está trabajando en parches para sus procesadores; se espera que para esta semana el 90% de los modelos vendidos en los últimos cinco años haya recibido el parche. Sin embargo, eso también depende de los desarrolladores de sistemas operativos.