Nuevos Amazon Echo Omicrono

Ataque Luciérnaga: el método de espionaje israelí que usa el LED de los altavoces

La pequeña bombilla que acompaña a los altavoces puede generar unas vibraciones casi imperceptibles con las que descifrar la conversación que se está reproduciendo.

Noticias relacionadas

Esa pequeña luz LED que integran la gran mayoría de altavoces o dispositivos de sonido que se venden en España y demás países puede convertirse en un chivato capaz de revelar el secreto mejor guardado. Un equipo de investigadores de la Universidad Ben-Gurion del Negev en Israel ha descubierto un nuevo método de espionaje analizando las vibraciones ópticas de esta señal de luz.

La creciente popularidad de los ataques informáticos puede hacer pensar que los viejos trucos de espías que tanto han nutrido al cine de acción se han quedado obsoletos. Sin embargo, no todos son códigos de programación y brechas de seguridad digitales, todavía se pueden descubrir atajos sorprendentes como el que han desvelado este grupo de investigadores israelí.

La Universidad Ben-Gurion estudia desde hace tiempo técnicas para descifrar conversaciones privadas a través de objetos tan simples como una bombilla. Sin necesidad de colocar ningún micrófono en la habitación, los espías pueden analizar la conversación a través de un telescopio y un sensor electroóptico.

¿Cómo funciona?

Los ataques TEMPEST, en los que se basa este experimento, nacieron hace décadas y se usaban con frecuencia en la Guerra Fría para espiar al enemigo. Captaban las señales de radiofrecuencia que emiten los dispositivos para transmitir ese campo electromagnético a otros dispositivos que estaban lo suficientemente cerca y así recrear las conversaciones.

Ataque Glowworm Omicrono

A diferencia de esas primeras técnicas, el experimento de la Universidad Ben-Gurion ha descubierto que las luces LED de los altavoces cuentan con un parpadeo invisible para el ojo humano. Esa vibración de intensidad fluctúa siguiendo las variaciones de voltaje de los controladores durante la salida del audio, es decir, la diminuta bombilla parpadea al ritmo del sonido que el altavoz reproduce.

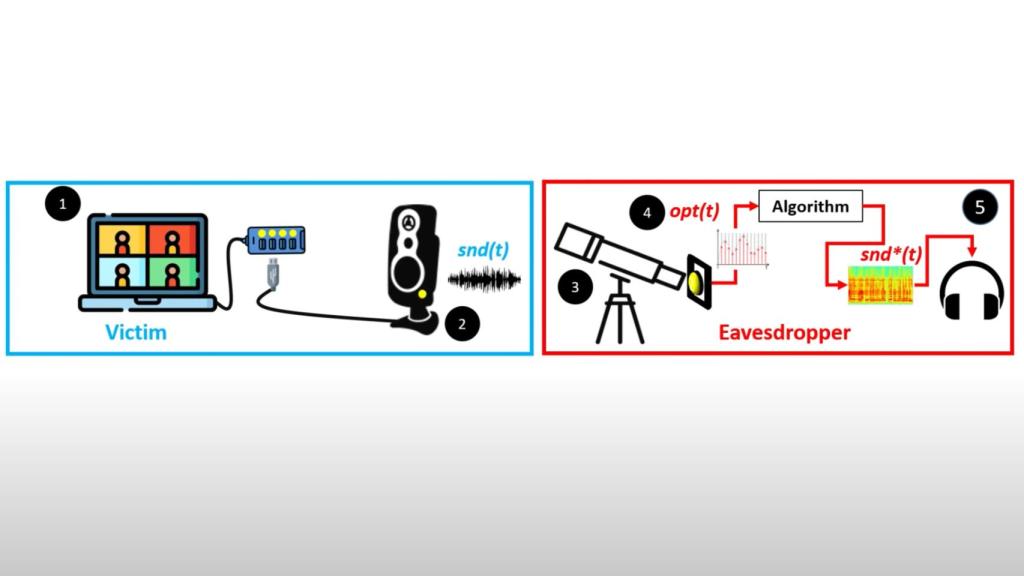

Una vez que se apunta el telescopio y el sensor electroóptico al LED se puede registrar esa señal óptica y procesarla en un sistema de transformación de audio óptico (OAT) para recuperar la señal acústica original y la conversación original. A este método de ataque le han bautizado como Glowworm, que en inglés significa luciérnaga.

El experimento se realizó entre dos habitaciones aisladas la una de la otra para que el sonido no pudiera escucharse y el equipo técnico descifró una de las frases preferidas de Donald Trump: "We'll make America great again", según se recoge en la web de los investigadores. El informe indica que a una distancia de 15 metros el audio se escucha con claridad.

Vídeo de espionaje Glowworm

El método se ha puesto a prueba en altavoces inteligentes y dispositivos de sonido de ordenadores. Los resultados revelan que la misma vulnerabilidad está presente en el 50% de los dispositivos estudiados, los cuales son altavoces de Sony, JBL, TP-Link, Logitech y Google, incluso en algunas placas de Raspberry Pi. Estas compañías ya han sido informadas para que tomen las medidas que crean pertinentes.

Sistema de protección

Aunque en un principio este método de espionaje puede resultar sorprendente, se trata de una técnica lo suficientemente forzada como para que se convierta en un peligro para la mayoría de usuarios. Los ataques TEMPEST en los que se basa este estudio suelen enfocarse en espionaje industrial o gubernamental.

Los ciudadanos no son objeto de estas técnicas pues requieren material complicado de encontrar. No sirven unas simples cámaras de video, pues están limitadas por su tasa de frames por segundo y no pueden proporcionar la tasa de muestreo requerida para recuperar el sonido desde el LED de un dispositivo.

Ataque Glowworm Omicrono

Al requerirse un equipo más específico, esta técnica sí podría ser útil para descubrir los secretos de alguna agencia de inteligencia o para robar patentes de diferentes empresas. Claro, que para anular el ataque podría bastar con tapar el sensor LED de los dispositivos, igual que se suelen bloquear las webcam de los ordenadores cuando no se usan.

Aún así, los investigadores sugieren que esta extraña vulnerabilidad podría corregirse. Al estar el LED conectado al mismo circuito que genera el sonido y beber ambos de la corriente de energía, si este diseño se modifica, es posible que el fabricante anule la filtración casi imperceptible de información.

De cualquier forma, aquellos con un altavoz inteligente o equipos de sonido en sus casas pueden utilizarlos sin miedo. Existen otras amenazas informáticas más directas para atacar la privacidad de los usuarios antes que prestarle atención a la luciernaga de estos aparatos.