Sistema hackeado Omicrono

Expertos en ciberseguridad avisan: los hackers rusos están atacando a partidos políticos europeos

A través de correos phishing, la banda de hackers APT29 está engañando a miembros de partidos políticos europeos para infectar sus sistemas.

Grupos de hackers rusos vinculados con el Kremlin han enfocado sus ataques phishing contra partidos políticos europeos. La amenaza se ha conocido en Alemania, pero los expertos alertan que la campaña se podría trasladar a otros países como España. Un reciente informe del Institute for the Study of War señala que Rusia se está preparando para atacar un país de la OTAN en torno a 2026 o 2027. Las tensiones entre Occidente y Rusia se sienten desde hace años en el ámbito de la ciberseguridad.

Investigadores de la empresa Mandiant informa de una nueva campaña de phishing dirigida a uno de los partidos políticos principales en Alemania. A través de una invitación a una cena del partido y con suplantación de identidad, los hackers del grupo APT29 han conseguido engañar a sus víctimas e instalar virus en sus sistemas y recabar información sobre ellos.

Esta banda fue acusada de intentar robar la investigación de una vacuna para el coronavirus en 2020. "Consideramos que esta actividad representa una amenaza de gran calado para los partidos políticos europeos y de otros países occidentales, de todo el espectro político", explica Mandiant. "No hay que olvidar que Moscú tiene un interés vital por entender los cambios en la dinámica política occidental en relación con Ucrania y con otros focos de tensión de la política exterior".

APT29 tiene nuevo objetivo

El grupo APT29 también es conocido con nombres como Midnight Blizzard o Cozy Bear, que en español significa ventisca de medianoche u oso acogedor. Estos nombres llevan relacionados con actividades criminales desde hace años, en 2018 ya se hacía mención a esta banda. Su sede está en Rusia y los gobiernos de Reino Unido y EEUU los han vinculado con los servicios de inteligencia del Kremlin.

El año pasado, por ejemplo, se les vinculó con una campaña de phishing dentro de la herramienta de videollamadas, Microsoft Teams. Se hacían pasar por el servicio técnico para robar credenciales y datos personales. Entre los objetivos de los hackers, Microsoft señaló en su momento a organizaciones no gubernamentales (ONG), servicios de TI, gobiernos o empresas de tecnología y fabricación, así como medios de comunicación.

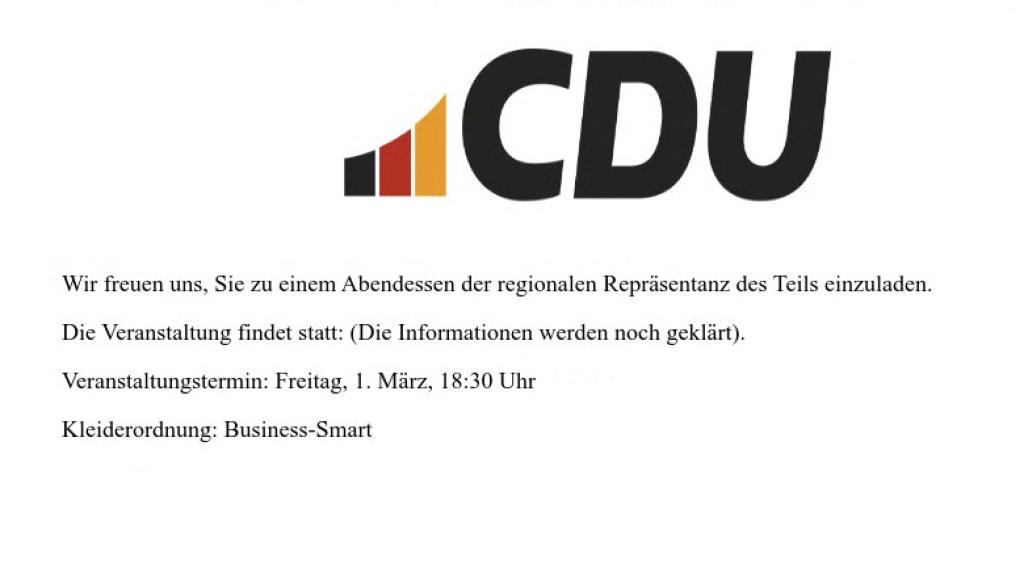

Captura de correo phishing contra partido aleman CDU Omicrono

Madiant ha detectado un nuevo objetivo en esta banda, un subgrupo de APT29 habría demostrado interés en atacar a partidos políticos. Así los refleja esta campaña cibercriminal que se ha centrado en la formación política alemana CDU (Unión Demócrata Cristiana de Alemania).

El ataque

A finales del mes de febrero de este año, Madiant detectó una campaña de phishing dirigida a partidos políticos alemanes, que atribuye a APT29, por seguir el mismo patrón que las operaciones delictivas anteriores del grupo de piratas informáticos. A las víctimas se les envía un correo electrónico con una identidad suplantada para conseguir con rapidez su confianza. El asunto del mensaje era una invitación a una cena el 1 de marzo. El mensaje, como se puede ver, llevaba el logotipo de la (Unión Demócrata Cristiana (CDU), uno de los principales partidos políticos de Alemania.

Sin embargo, este email esconde un enlace peligroso. El documento empleado como señuelo, redactado en alemán, incluye un enlace de phishing que dirige a la víctima hasta un archivo ZIP malicioso que, a su vez, contiene un dropper de ROOTSAW, y que está alojado en un sitio web falso controlado por el hacker. Es la primera vez que se detecta el uso del alemán en una de las operaciones de esta banda.

ROOTSAW sigue siendo el componente central de los intentos de acceso inicial de APT29, con ellos trata de recopilar inteligencia política en el extranjero. Este software malicioso descarga otro en el dispositivo, llamado WINELOADER. Este se observó por primera vez en una operación en enero de 2024 contra organismos diplomáticos en la República Checa, Alemania, India, Italia, Letonia y Perú. Su tarea es enviar información al hacker con datos como el dispositivo de la víctima, el nombre del proceso y alguna otra información que el hacker podría utilizar para determinar si el sistema comprometido es un objetivo válido a su causa.