facebook vulnerabilidad nombre google chrome mozilla firefox css

Chrome y Firefox filtraron tu nombre de Facebook a las webs que visitabas

Tu nombre de Facebook fue revelado a las webs por culpa de Google Chrome y Mozilla Firefox.

Noticias relacionadas

Si tienes la sesión de Facebook iniciada en tu navegador, cuando entras en una web tienes la posibilidad de usar tus datos de Facebook para registrarte directamente en esa web o app sin tener que introducir ningún dato. Se supone que es una herramienta segura que no tiene que compartir ninguno de nuestros datos hasta que nosotros lo autoricemos, pero ocurrió durante un año.

Concretamente, dos investigadores (de forma independiente y de forma paralela) descubrieron que “Facebook Login”, esta herramienta de que hablamos, estaba revelando nuestro nombre de la red social antes de que diésemos permiso, además de la foto de perfil y los ‘Me gusta’ que has dejado en las páginas. Pero calma: no era culpa de Facebook, de nuevo, sino que en este caso fue Google Chrome y Firefox Mozilla quienes realmente revelaban los datos.

Tu nombre de Facebook, revelado por culpa de Chrome y Firefox

Se supone que los navegadores web tienen una protección que evitan precisamente esto. De hecho, tanto en Microsoft Edge como en Safari esto no se pudo hacer nunca. No obstante, ya está corregido tanto en Google Chrome 63, lanzada a finales del año pasado, y en Mozilla Firefox 60, disponible desde hace dos semanas. Esta vulnerabilidad estuvo activa desde 2016, cuando se implementó nuevos estándares en las Hojas de estilo en cascada (lo que comúnmente es conocido como CSS, el lenguaje que marca las directrices acerca de cómo se deberían ver las cosas en tu navegador web).

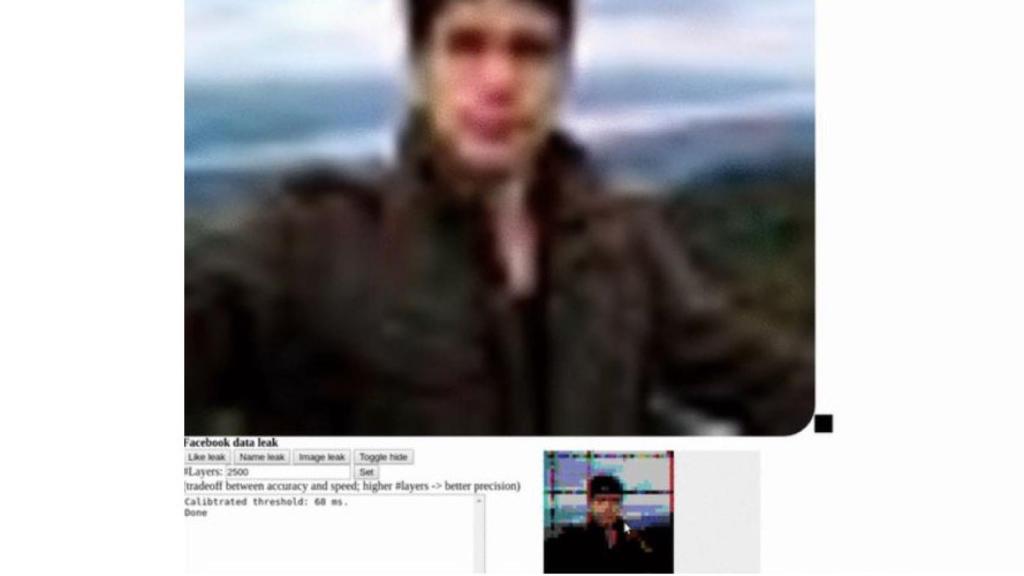

Se trata de la implementación, concretamente, de ‘mix-blend-mode’, una función policrónoma que permite seleccionar la forma en la que se muestran los colores en un elemento. A partir de esto, se puede realizar superposiciones sobre la imagen y extraer el color exacto de cada pixel; con esta información y mediante técnicas de reconocimiento de caracteres, es posible extraer información oculta, como el nombre de tu perfil. Suena como algo muy complicado, pero en realidad para tu navegador web no lo es; de hecho, esta tarea toma a tu ordenador unos 20 segundos.

¿Qué se consigue con esto? Vincular el perfil de la persona a su IP y, por lo tanto, mostrarle publicidad más especifica y ganar más dinero con la publicidad. En el caso de Edge, la vulnerabilidad no afectó a los usuarios porque simplemente no se implementó el nuevo estándar (es irónico que, por ir atrasado en la implementación de nuevas tecnologías, te salve de ser vulnerable a un fallo de seguridad grave); en Safari, a pesar de que se implementó el estándar, los investigadores no pudieron identificar por qué no era posible ejecutar este exploit.