Ilustración de Bitcoin.

Cuidado con tu móvil Android o iPhone: este peligroso malware lee tus capturas de pantalla para robar criptomonedas

Kaspersky identifica un malware en algunas aplicaciones para iOS y Android diseñado para robar frases de recuperación de monederos de criptomonedas.

Más información: Así puedes saber si tu iPhone está infectado con Pegasus: la herramienta para hacerlo en segundos

Los ciberataques están a la orden del día en todo el mundo, con los hackers buscando cada vez nuevos métodos para llevar a cabo sus planes. En España se han visto diferentes técnicas, desde un rasomware con el que han atacado a la Agencia Tributaria para robar más de 500 GB hasta otro virus que ha infectado miles de equipos para hacerse con información. Ahora se ha detectado un malware para apps de iPhone y Android que lee las capturas de pantalla para robar criptomonedas.

Kaspersky, una conocida compañía de ciberseguridad, ha detectado que varias aplicaciones para Android e iOS de Google Play Store y Apple App Store, respectivamente, contiene un kit de desarrollo de software (SDK, por sus siglas en inglés) malicioso que está diseñado para robar frases de recuperación de monederos de criptomonedas -conocidas como 'mnemónicos'- a través de ladrones de reconocimiento óptico de caracteres (OCR, por sus siglás en inglés); un sistema informático que se encarga de digitalizar textos.

Denominado SparkCart, este malware se detectó por primera vz a finales de 2024, y es posible que se creara en marzo de ese mismo año. Según Kaspersky, sólo en Google Play, donde las cifras de descargas están disponibles públicamente, las aplicaciones infectadas con este virus se han descargado más de 242.000 veces. "Encontramos aplicaciones para Android e iOS que tenían un SDK/framework malicioso incrustado para robar frases de recuperación de criptocarteras, algunas de las cuales estaban disponibles en Google Play y App Store", explica Kaspersky.

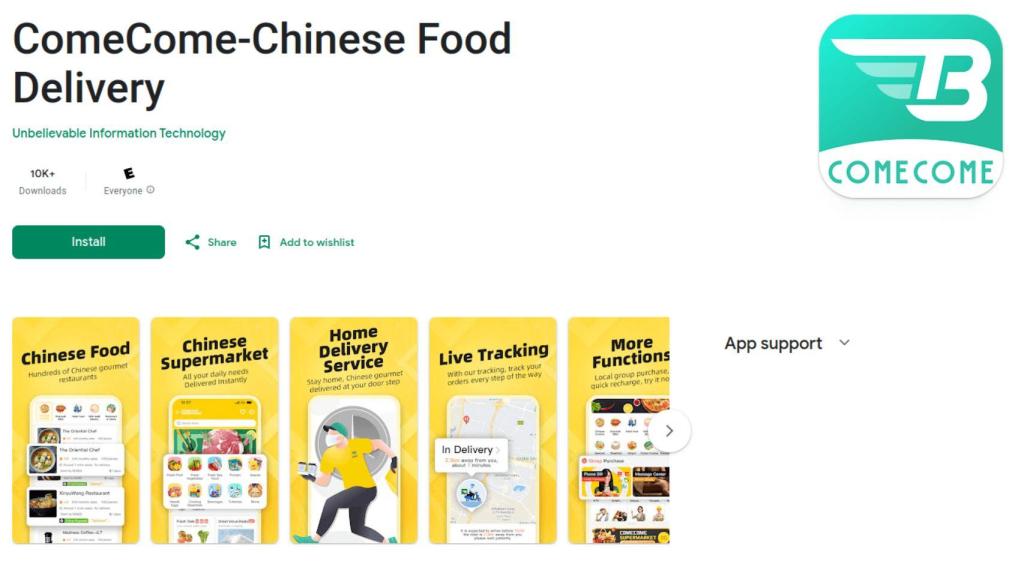

La app de entrega de comida en Emiratos Árabes Unidos e Indonesia que levantó las sospechas de Kaspersky. Omicrono

El funcionamiento de este malware es el siguiente y comienza cuando el usuario inicia el contacto con el soporte de chat de la aplicación infectada. En ese momento, se solicita un permiso para acceder a la galería de fotos del móvil, ya sea Android o iPhone. Al otorgar dicho permiso, el virus solicita los parámetros para procesar los resultados de OCR y también una lista de palabras clave en diferentes idiomas a un servidor externo.

De esta manera, a continuación el malware SparkCat escanea las imágenes en busca de capturas de pantalla de contraseñas de billeteras criptográficas o frases de recuperación. Una vez filtradas siguiendo los parámetros recibidos, estas fotos son enviadas a los atacantes que podrán utilizarlas para acceder a las billeteras y robar criptomonedas. Además, este virus también puede hacerse con otros datos confidenciales de la galería del teléfono.

Por ejemplo, podrían hacerse con mensajes u otro tipo de contraseñas que se tengan guardadas en capturas de pantalla. Incluso recopila información del dispositivo. Según Kaspersky, actualmente hay dieciocho aplicaciones Android y diez iOS infectadas, muchas de las cuales siguen disponibles en sus respectivas tiendas de aplicaciones. Entre ellas se encuentran Come-Come, de entrega de comida, o ChatAI para Android, que se instaló más de 50.000 veces; aunque ya se ha eliminado de la tienda.

En el caso de tener alguna de estas aplicaciones instaladas en el móvil, los expertos recomiendan desinstalarla inmediatamente y utilizar una herramienta antivirus para buscar cualquier resto. También solicitan a los afectados que consideren restablecer de fábrica sus dispositivos y que eviten almacenar frases de recuperación de carteras de criptomonedas en capturas de pantalla.