Carteles contra el 'brexit' en Downing Street, Londres Thomson Reuters

El ridículo del acuerdo del 'brexit': pide usar programas obsoletos y fáciles de 'hackear'

El acuerdo del 'brexit' incluye muchas referencias tecnológicas, pero algunas se refieren a programas de hace veinte años y que se han demostrado inseguros.

Noticias relacionadas

El acuerdo del 'brexit', que afectará a España y al resto de la Unión Europea a partir del cambio de año, supone un alejamiento del Reino Unido de las normas comunitarias; pero al menos se ha evitado el previsible caos que supondría no contar con ninguna norma el próximo 1 de enero.

El texto final sirve para que ambas partes se declaren ganadoras, aunque es evidente que su elaboración ha costado; estamos hablando de un documento de nada menos que 1246 páginas, que detallan todos los aspectos de la próxima relación entre Reino Unido y la Unión Europea.

Evidentemente, la tecnología es una de las piezas fundamentales de este acuerdo; pero irónicamente, algunos de sus apartados hace referencia a tecnologías obsoletas, cuando no directamente inseguras.

El acuerdo del 'brexit'

Como ha descubierto Paul Maunders, director de una de las empresas tecnológicas que tendrá que adaptarse a la nueva normalidad, el documento final del acuerdo del 'brexit' incluye algunas partes escandalosas para cualquier administrador de sistemas, o incluso cualquiera que sepa algo de tecnología.

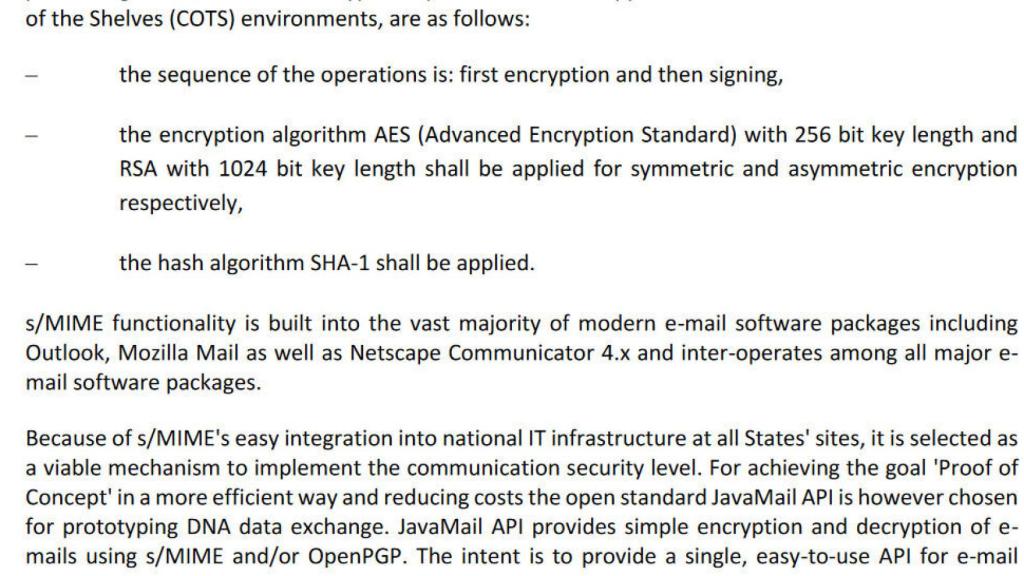

Por ejemplo, en una parte del documento se explican los protocolos de comunicación para la investigación y experimentación con ADN, que se reduce al uso de correos electrónicos; pero los investigadores no deberían usar cualquier programa. Debido a la necesidad de soportar 'estándares modernos' el documento recomienda programas como Outlook, Mozilla Mail y Netscape Communicator 4.x.

Referencias en el acuerdo del 'brexit' a estándares obsoletos Omicrono

Hay un par de nombres ahí que probablemente no te suenen, o que hace años que no has escuchado; Netscape es uno de ellos. En sus buenos tiempos, Netscape era la gran alternativa para navegar por Internet, y Communicator era su programa de correo electrónico.

Hablo en pasado porque Communicator lleva sin ser actualizado desde el 2002; fue usado principalmente en la década de los 90, pero al menos desde hace 20 años no es la opción más recomendable. De hecho, probablemente tendrías muchos problemas para usarlo, ya que dudamos que funcione correctamente en ordenadores modernos con Windows 10. Eso, si consigues encontrarlo, claro.

Mozilla Mail es otro nombre extraño, que hace décadas que nadie usa; formaba parte de un paquete de aplicaciones de Mozilla, creadores de Firefox. Pero fue abandonado en favor de Mozilla Thunderbird.

La única referencia moderna es la de Outlook, pero en el contexto, probablemente no se refiera a la versión actual sino a Outlook 97 o 98, incluidos con Office.

Inseguro

Usar cualquiera de estos programas (excepto la versión moderna de Outlook) no es nada recomendable; al ser abandonados, todos los problemas de seguridad que puedan tener son fácilmente aprovechados por posibles atacantes. Pero eso no es lo peor.

Como parte de los protocolos de comunicación, el texto recomienda varias medidas de seguridad; pero estas también son obsoletas y no cumplen su función. Por ejemplo, se recomienda el uso de algoritmos SHA-1 para evitar el robo de datos y el espionaje.

El encriptado es vital para la seguridad de las comunicaciones

El problema es que SHA-1 no es un algoritmo de encriptado, sino que es de 'hash'; un proceso que parte de una cadena de caracteres y la convierte en otra completamente diferente y de duración fija. Durante años, páginas web y aplicaciones guardaron contraseñas 'hasheadas' de esta manera, pero en la actualidad ya se sabe que es insuficiente para parar a un 'hacker'.

Hoy en día se considera una mala práctica usar sólo SHA-1 para almacenar datos, ya que diversos ataques se han hecho públicos sólo en la última década. Por lo tanto, un correo protegido con SHA-1 podría ser leído con relativa facilidad si alguien realmente quiere.

La gran pregunta es, ¿por qué se incluyen estas referencias obsoletas en un documento tan importante? Lo más probable, como indica el propio Maunders, es que sea resultado de un copia y pega. Muchos documentos oficiales en realidad son versiones de otros anteriores; si no hay cambios importantes, realmente no merece la pena reescribirlo.

Lo más probable es que estas partes del texto provengan de otros acuerdos previos, escritos cuando estos programas y tecnologías eran usados.