El 17 de julio hará un año del ciberataque de ransomware que tuvo en jaque al Consejo Superior de Investigaciones Científicas (CSIC) durante todo un mes en 2022. Se saldó con la paralización temporal de miles de investigadores y proyectos, con muchos miles de euros en pérdidas económicas y con un alto coste reputacional para el organismo.

Peor aún: los autores del ataque –el grupo Vice Society– filtraron 41 GB de emails, datos contables e información personal que siguen disponibles online, ahora previo pago en su web. En D+I nos hicimos eco de las críticas internas a la gestión del incidente, así como de una serie de propuestas para reforzar la prevención de este tipo de ataque y mitigar su impacto y consecuencias.

La propia dirección del organismo admitió que el incidente hizo evidente que “la situación de los sistemas de Seguridad Informática y del conjunto de servicios TIC debe mejorarse” y comentó que se estaba diseñando un Plan de Sistemas Informáticos que implicaría una gran inversión de recursos.

La presidenta del CSIC, Eloísa del Pino, aseguró también –en una comparecencia en el Senado en octubre de 2022– que se había realizado “una campaña de sensibilización entre los investigadores” y anunció la futura instalación de un sistema de autentificación de doble factor.

Un método de seguridad de acceso considerado como estándar, que requiere no solo un usuario y contraseña sino un elemento más, como por ejemplo un número obtenido a través de un mensaje de texto.

¿Ha sido así? ¿Qué ha cambiado desde entonces? Desde D+I nos hemos puesto en contacto con el CSIC para buscar una respuesta oficial y contrastarla con la de algunos de sus trabajadores. De todas las personas contactadas, solo dos han aceptado hablar y una de ellas lo hace de forma anónima.

La versión oficial

“En la actualidad el CSIC se encuentra en la segunda fase de implementación de su Plan Estratégico para el ámbito de las Tecnologías de la Información y de las Comunicaciones (TIC), cuyo objetivo es el diseño y puesta en marcha de un nuevo modelo de prestación de servicios TIC, incluido el de seguridad, para todos sus centros”, asegura el organismo en respuesta a nuestra consulta.

La estrategia se financiará “a cargo de una dotación económica específica que ya ha realizado el Ministerio de Ciencia e Innovación al CSIC”, dice el organismo.

Este plan –dice el CSIC– incorpora los consejos del grupo de trabajo que el CSIC constituyó tras el ciberataque de julio de 2022. A diferencia del Comité de Ética, de la Comisión de Mujeres y Ciencia o del Comité Científico Asesor del CSIC, la web de la institución no contiene referencia alguna sobre esta comisión, su estructura, sus funciones y sus integrantes.

Es importante matizar también que han transcurrido más de nueve meses entre el primer anuncio del Plan de Sistemas Informáticos y la actualización recibida sobre esta segunda fase de implementación, a raíz de las preguntas remitidas al gabinete de comunicación del CSIC como parte de la investigación para la preparación de este artículo.

Asegura también el CSIC que pocos meses después del ciberataque se inició una campaña anti-phishing a personas de todos los centros asociados al Consejo y de la organización central. Consiste en la simulación de ataques de suplantación de identidad para aumentar la concienciación del personal en esta materia. El organismo asegura que, en base a los resultados, se realizarán acciones que pueden ser formativas, técnicas y/o operativas.

Otras medidas en proceso incluyen la implantación del EDR Sophos (un sistema de detección y respuesta a amenazas) de forma obligatoria por parte del Centro de Operaciones de Ciberseguridad; la certificación de todos los centros en el Esquema Nacional de Seguridad ENS (por el momento, el CSIC aparece entre la lista de centros certificados ENS en lo relativo a su sistema de gestión de recursos); y la creación de una Oficina Técnica de Seguridad (OTS) para proporcionar el servicio de soporte técnico adecuado en el ámbito de la ciberseguridad.

El CSIC sostiene que se está implementando gradualmente el sistema de autenticación de dos factores que anunció Del Pino en el Senado en octubre. Además, asegura que este tipo de sistema ya está implantado “en todo el proceso de administración y operación de los cortafuegos de la mayor parte de los centros”.

Por último, el CSIC añade que se ha firmado con el Centro Criptológico Nacional un plan de formación y concienciación para la formación del personal actual y de nuevo ingreso, y también en específico para el personal TIC, “con un itinerario formativo en seguridad intensivo”.

Réplica de los trabajadores

“Los usuarios medios del CSIC –y somos más de 13.000– no tenemos doble factor de autenticación”, asegura un científico del CSIC que prefiere mantener su anonimato. Tampoco –dice– hay una política estricta de uso de contraseñas: no se fuerza a cambiarlas de forma periódica.

“Es verdad que en la intranet de la institución se recuerda que se debe cambiar la contraseña una vez al año, y que dicha contraseña debe ser robusta. Sin embargo, no hay -afirma- ninguna medida técnica que fuerce el cambio, quedando a criterio del usuario”, asegura este investigador.

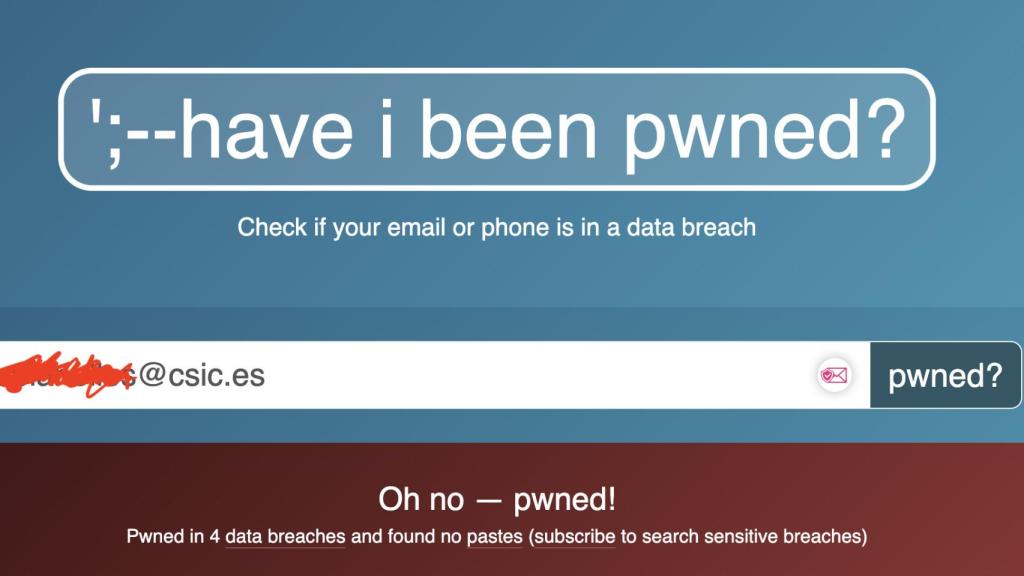

Critica que, además, el nombre de usuario en todos los servicios corporativos en línea del organismo sea el DNI de cada trabajador. Y añade que en la web Have I Been Pwned (una herramienta para saber si nuestro email o teléfono están comprometidos) se pueden encontrar listados de cuentas del CSIC, algo que D+I ha comprobado. “Esto no tiene por qué ser un problema de seguridad, pero es un indicio de que parte de la comunidad del CSIC está empleando la cuenta institucional para acceder a servicios de terceros, lo cual es una mala praxis de seguridad”, asegura el científico.

Captura HaveIBeenPwned

El científico critica asimismo la implantación del sistema EDR de Sophos por tener “problemas serios de compatibilidad con la actividad en laboratorios”. “Además, entraña ciertas dudas en materia de protección de datos personales”, añade. Considera que los EDR son parte de la solución, pero también un problema.

Las razones para ello –comenta– son sus limitaciones: "Los EDR generan una cantidad ingente de información de seguridad, y para su interpretación se requiere de dotación en materia de recursos humanos. El personal TIC en todas las administraciones públicas españolas es un recurso escaso. Este es el mayor problema de seguridad de las administración pública española: que tiene una alarmante infradotación de recursos humanos y capacidades TIC”, sostiene. Algo que -dice- se ha intentado paliar a base de subcontrataciones y externatlizaciones.

El investigador señala otros problemas asociados los EDR, como la falta de especificación sobre si se ha segmentado la red para evitar la propagación de ataques, o si se ha perimetrado correctamente la red interna para aislarla de la infraestructura y servicios que necesariamente están expuestos al exterior. Apunta también que “los equipos Linux están, en la mayor parte de los casos, fuera del control del personal TIC de los centros, y en ellos no se ha instalado el EDR Sophos”.

Otra crítica de este científico es la contradicción entre los esfuerzos de implantación de sistemas como el EDR, por una parte, y la ausencia, por otra, de medidas de control de la conexión de memorias USB, por ejemplo. También declara que no le consta ninguna campaña de sensibilización ni de anti-phishing. Sostiene que, si se trata de una acción selectiva, no se puede considerar una campaña. Además, si al usuario no se le advierte, aunque sea a posteriori, no habrá concienciación.

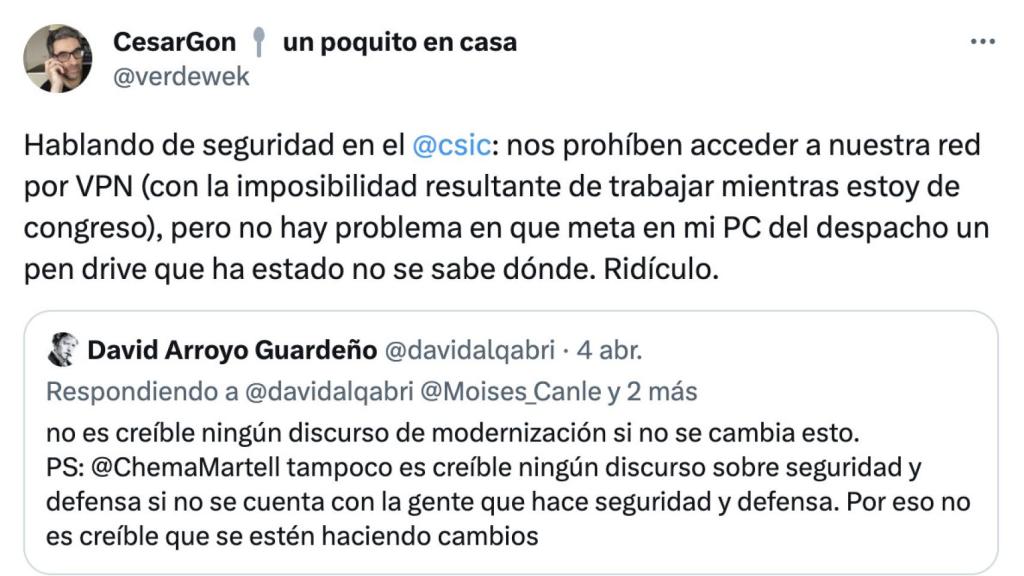

Sobre estos dos puntos comenta también César González-Pérez, otro investigador del CSIC. César criticaba en redes sociales el pasado abril la incongruencia de contar con sistemas EDR muy estrictos que le impiden trabajar en remoto con su propio ordenador mientras que sí se permite que cualquiera inserte una memoria USB contaminada en los equipos del centro.

Tuit de César González-Pérez

“Se hace mucho esfuerzo para algunas cosas y para nada en otras. Puedo coger ahora mismo un pendrive infectado y ponerlo en el ordenador de mi despacho. No hay ningún control sobre eso. Se pone una cerradura muy sofisticada pero se dejan las ventanas abiertas”, afirma González-Pérez en conversación telefónica con D+I.

El investigador afirma que a él tampoco le consta ninguna campaña de sensibilización por parte del CSIC y que, si bien “son bastante insistentes pidiendo que protejamos todo”, esto es algo que “ya se hacía antes del ciberataque de 2022”. Además –matiza– no se explica cómo hacer efectiva dicha protección, ni le consta ninguna formación al respecto.

Seguridad Nacional

El Esquema de Seguridad Nacional en el que asegura estar certificándose el CSIC establece una serie de medidas básicas que incluyen la existencia de un comité o comités para la gestión y coordinación de la seguridad, políticas de copias de seguridad, la segmentación de los flujos de información, un servicio de monitorización activa y respuesta a incidentes, el cifrado y borrado de información, mecanismos de prevención de vulnerabilidades y un plan de continuidad, entre otras cosas.

¿Qué ha hecho el CSIC al respecto? En cuanto al comité de Ciberseguridad, este se creó a posteriori del ciberataque de 2022, y como señalábamos anteriormente, la identidad de su integrantes no es pública. Sobre las políticas de copias de seguridad, tanto González-Pérez como el otro investigador consultado señalan que no hay procedimientos definidos de forma general. Es algo que decide cada centro.

En cuanto a la segmentación de la red para evitar la propagación de cualquier problema, el científico anónimo asegura esta no estaba implementada –al menos no de forma generalizada– antes del ciberataque de 2022, y que no ha logrado averiguar si esto ha cambiado. Insiste en que ha preguntado al responsable TIC, a la dirección y a la gerencia de su centro, “sin respuesta alguna”.

Al respecto del cifrado de información confidencial y a las políticas de borrado, señala que es algo que queda a criterio de cada investigador, “sin un procedimiento definido, ni guías, ni soporte”. “No hay cifrado del lado del servidor en la nube corporativa, lo cual implica que personal ajeno a proyectos de investigación –algunos, probablemente, subcontratados– pueden estar accediendo a información confidencial”, afirma.

El investigador tampoco tiene constancia de que haya personal del CSIC dedicado a analizar la web y la deep web (la parte de la web que está oculta, no indexada) en busca de vulnerabilidades. Y sobre las políticas de continuidad de la actividad, asegura que no hay ninguna que se aplique de forma generalizada. “La que tenemos en nuestro centro es la que establecemos nosotros, sin respaldo institucional”, afirma.

Recientemente, investigadores del CSIC se han lamentado en redes sociales de la falta de disponibilidad de la infraestructura de cómputo institucional Drago, de la falta de personal técnico de soporte y de la pérdida de datos.

Algunas de estas funciones son las que supuestamente realizará el OTS que el CSIC asegura estar poniendo en marcha, y que abarcará “desde la definición de la estrategia hasta la implantación de las políticas, procesos y procedimientos que permitan conseguir los niveles adecuados de integridad, confidencialidad y disponibilidad que aseguren su continuidad operacional y de servicios”.

En busca de una opinión externa sobre la respuesta del CSIC y las medidas que el organismo asegura estar tomando, consultamos a Lorenzo Martínez. Es director de Securízame, y la persona que alertó sobre la exfiltración de datos del CSIC tras el ciberataque de Vice Society.

Martínez señala que se trata de una contestación “totalmente política, que apenas dice nada”. Sostiene que esta menciona algunas medidas positivas, como la implementación del EDR o la campaña anti-phising, que sin embargo deberían haberse llevado a cabo ya antes del ciberataque. También menciona como efectiva la autenticación de doble factor, “aunque no se sabe muy bien a qué se va a aplicar”.

Por último, señala que es imprescindible contar con un sistema de copias de seguridad a prueba de ransomware, que habría evitado al CSIC tener que esperar un mes para volver a la normalidad tras el ciberataque. Sabe muy bien de lo que habla porque ese es precisamente uno de los productos estrella de su empresa.

Con la información disponible, es difícil quedarse tranquilo. Da la impresión de que la seguridad de la I+D+i española, ahora igual que hace un año, sigue pendiendo de un hilo.