Sábado 16 de julio. Un ciberataque se cierne sobre el Consejo Superior de Investigaciones Científicas (CSIC), la agencia estatal de investigación española. Los investigadores llegan el lunes a la oficina y siguen trabajando como cualquier otra jornada. Poco después, la comunicación se corta de repente, y sin previo aviso.

El criptógrafo David Arroyo teme lo peor: un ataque de ransomware o secuestro informático. Preocupado, acude al servicio técnico, sin una clara respuesta. La confirmación no llega hasta dos días después de la desconexión.

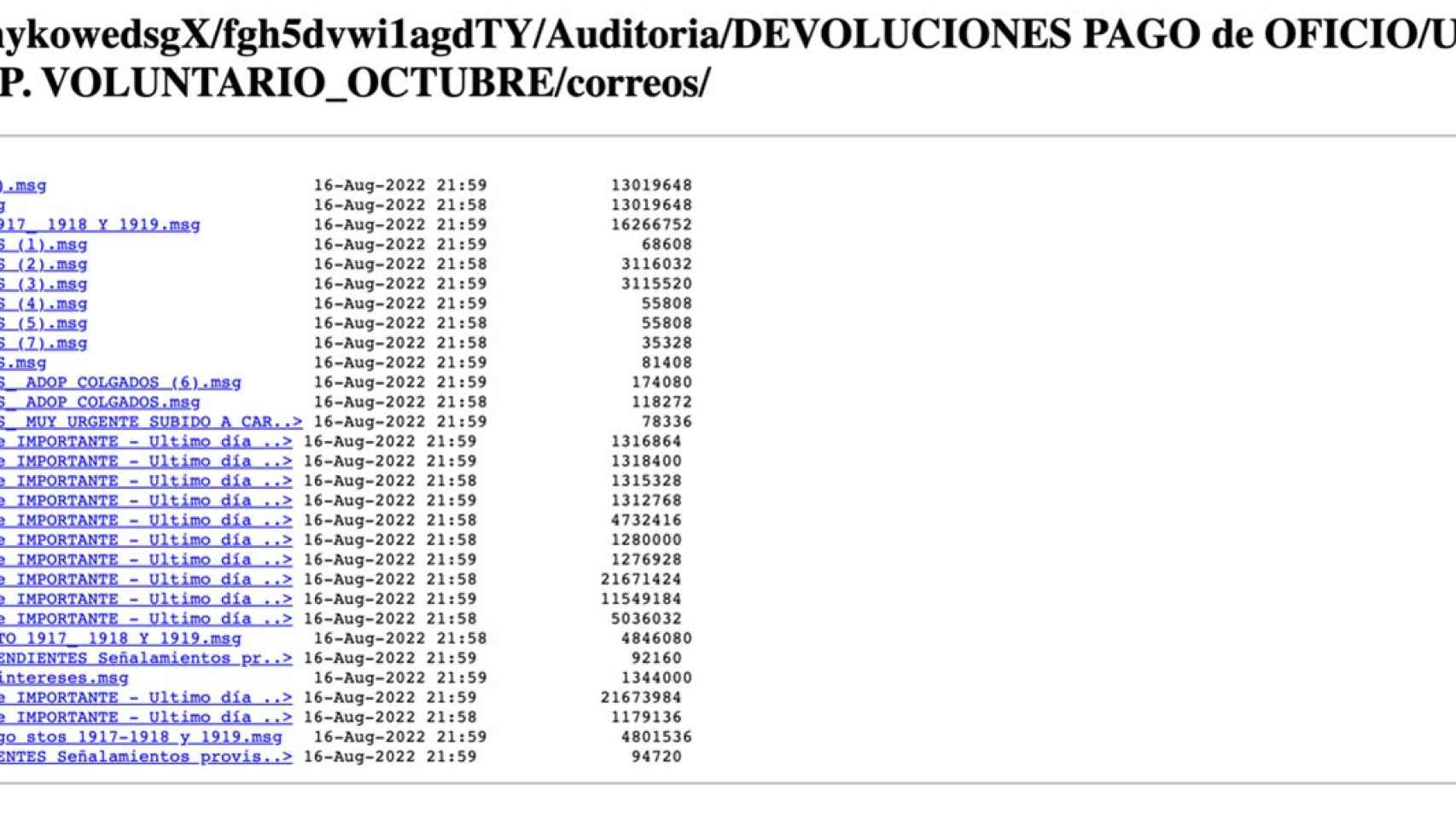

Así relata Arroyo aquellos momentos, que vivió con estupefacción hasta el día que el CSIC restauró la conexión, un mes después. Sí, un mes después. ¿Imaginan lo que eso supone? Miles de investigadores y proyectos parados y pérdidas económicas que aún no se sabe a cuánto ascienden. No solo eso, también hubo filtración de datos personales: concretamente 41 GB con miles de emails (adjuntos incluidos), datos contables e información personal de diversa naturaleza. Estos archivos están disponibles online en la web del grupo de cibercriminales Vice Society, que reclamó la autoría del ataque. [En ella se pueden descargar los documentos, aunque por responsabilidad no los vinculamos aquí].

Captura de pantalla de una de las carpetas filtradas en la web de Vice Society.

Arroyo, que es experto en Seguridad de la Información -y científico titular del CSIC- lleva desde el primer día denunciando el manejo de la situación por parte del organismo, tanto a nivel técnico como de comunicación.

La primera crítica del investigador alude a la capacidad resolutiva y a la proactividad del centro. Según explica, no todos los 149 centros e institutos del CSIC están conectados a la red afectada, por lo que se habría podido usar la red de los que no lo están para seguir trabajando.

"Otra posibilidad habría sido aprovechar los recursos de cómputo intensivo de unidades del CSIC no conectadas a la red troncal de la institución. Yo conseguí saber de estas unidades y acceder después de realizar un llamamiento en Twitter", comenta Arroyo.

Igual de sencillo habría sido desplegar redes inalámbricas y trabajar con tarjetas SIM y 5G. "Hacer esto no cuesta más de 2.000 euros por grupo de investigación. De hecho, se pueden conseguir equipos de este tipo por menos de 1.000 euros", apunta el científico. "Además, está la posibilidad de usar conexión vía satélite, por ejemplo en la línea de Starlink", añade.

Arroyo se dice perplejo por el hecho de que a nadie se le ocurriera usar esos mecanismos auxiliares. "¿De verdad nadie lo pensó?" Es una de las cuestiones que lanza al CSIC, que ha declinado responder a las preguntas de este medio. El centro se remite al comunicado publicado el 2 de agosto, donde la institución confirmaba el ciberataque sufrido.

Dicho comunicado es, según Arroyo, un "error flagrante y catastrófico". Critica, en primer lugar, que en él se atribuya la autoría de la ofensiva a Rusia: "Aunque Vice Society ha ya reivindicado el ciberataque, no se sabe quién hay detrás de este grupo: un gobierno, un conjunto de actores con intereses comunes, ciberactivistas… Es muy arriesgado aventurarse a decir eso sin haber realizado una pericia avanzada, cosa que es realmente complicada".

El experto también cuestiona las cifras de ciberataques contra el CSIC citadas por el documento. El organismo dice contener 260.000 ataques cada día. Arroyo asegura que "no es creíble".

"En esa cifra es muy probable que, por ejemplo, se incluyan errores de autenticación sin saber si simplemente son usuarios que no recuerdan sus credenciales. A todas luces, parece que se están considerando como ataques todas las anomalías", sostiene.

El investigador considera, además, que fue desafortunado que el CSIC se comparase con la NASA o con el Instituto Max Planck Max: "Vamos a suponer que en cantidad de ciberataques recibidos los igualan, pero sin duda no en la capacidad de respuesta. Ni tenemos el Pentágono detrás, ni se ha puesto en marcha siquiera una comisión de investigación".

Tampoco había un comité de ciberrespuesta para reaccionar ante el ataque y, entre otras cosas, poner en marcha alguna de las soluciones de conectividad alternativas que mencionaba antes. "Deberíamos tener una comisión donde estemos involucrados tanto los investigadores ciber como el personal de servicio técnico, colaborando todos para la resolución del problema", propone.

De haber sido así -prosigue Arroyo- se les habría podido avisar de que probablemente el ataque venía de una banda de doble extorsión, que primero pide un rescate para liberar el sistema o sistema comprometidos o para evitar liberar propiedad intelectual, y luego acaba filtrando los datos.

Es decir, que no vale para nada pagar el rescate (algo que probablemente se haya hecho, aunque es muy improbable que alguna vez se pueda confirmar).

Ciberconcienciación

Otro de los aspectos que el criptógrafo critica del proceder del CSIC es que, con la vuelta a la normalidad, no se ha informado a los empleados de cómo proteger sus investigaciones ante ciberamenazas, ni se les ha solicitado siquiera que modifiquen sus contraseñas. Arroyo asegura que tampoco se obliga a usar autenticaciones con múltiples factores (con varios pasos) ni a hacer copias de seguridad offline.

"¡Los investigadores guardan sus copias en la nube corporativa!", exclama indignado. Si pierden la conexión, se quedan sin nada. El problema -dice- podría resolverse con sistemas que automatizan las copias de seguridad. Una inversión que, según Arroyo, para un grupo de investigación no es elevada, ya que hay opciones solventes por poco más de 4.000 euros.

"No hay ciberconcienciación. Por eso, en el contexto de la Plataforma de Ciencia Digital del CSIC, hemos decidido abordar la necesidad de fomentar medidas de ciberhigiene. El problema es que esta plataforma no tiene fondos más que para cubrir temas de gestión, de forma que los investigadores realizamos este trabajo en nuestro tiempo libre", comenta el investigador.

No es el único voluntariado. Según asegura, la persona que gestionó la crisis en su centro durante el ciberataque al CSIC lo hizo de forma voluntaria, "ya que el personal TIC responsable de la infraestructura del instituto estaba de baja o de vacaciones. Desde la organización central no se proporcionó personal de apoyo para cubrir estas bajas", lamenta Arroyo.

El científico afirma que no ha dejado de ofrecer su ayuda "a todas las instancias posibles dentro del CSIC" desde el principio, y que le han ignorado.

"No he dejado de poner quejas, a pesar del coste personal que eso pueda acarrearme en una institución muy politizada", señala. No le tiembla el pulso al decir que "las altas instancias han hecho dejación de funciones" y que las políticas de externalización de servicios del CSIC "han dejado sus sistemas desprotegidos y desasistidos".

"Es un error que el CSIC no tenga un área específica para investigar ciberamenazas y amenazas híbridas. No podemos depender de empresas externas que tienen sus propios intereses", añade.

Arroyo pudo seguir investigando durante el mes que el CSIC estuvo desconectado porque se buscó la vida. Se llevó los equipos a casa, y una persona de su grupo de investigación iba con frecuencia al centro de trabajo para extraer datos del servidor y luego enviárselos.

Otras personas recurrieron a la conectividad 4G y 5G por su cuenta. "Hemos estado financiando el sistema español de ciencia durante un mes. No solo eso: lo vamos a seguir haciendo, porque ahora dicen que la mejor manera de reducir el coste energético es que no trabajemos físicamente en los centros del CSIC sino en casa", comenta.

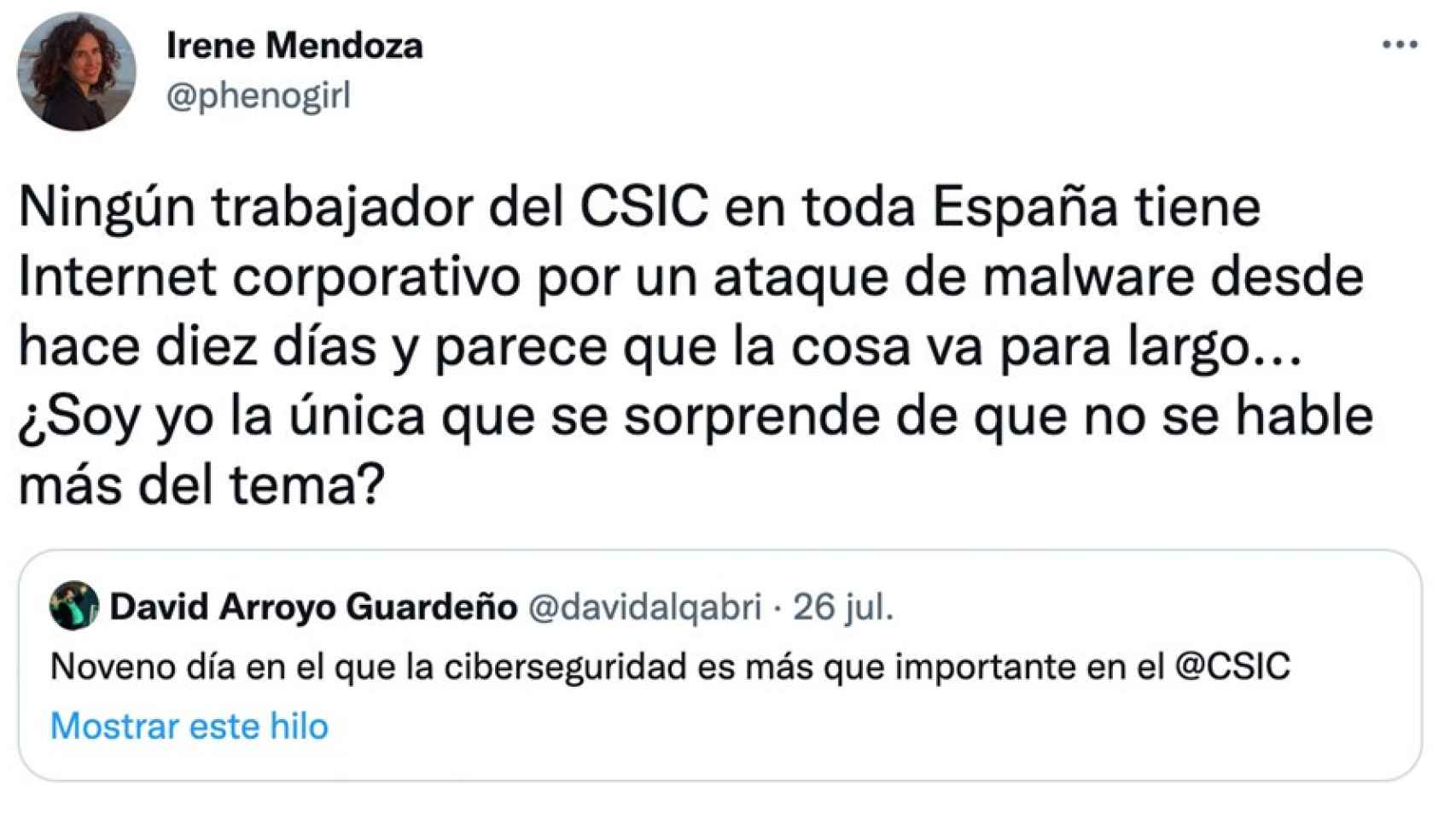

Arroyo no ha sido el único en denunciar la situación. En esta conversación en Twitter, la investigadora Irene Mendoza se preguntaba por qué no se estaba hablando más del ciberataque, dada la gravedad del asunto. Ella y varios científicos comentan la precariedad de la situación. También se pronunció Pablo Chacón: "Vergonzoso. El principal agente de investigación es inoperante y a nadie le importa", escribió en una carta al director publicada por el periódico ABC.

Conversación en Twitter.

¿Tan poco importa la investigación en este país? Es la pregunta que resuena en la cabeza de los investigadores, y de cualquiera que conozca la situación.

No es para menos: los 149 centros adscritos al CSIC, con sus investigaciones y proyectos de ciencia básica, innovación y transferencia, son de una vital importancia para España. Son un elemento capital de generación de conocimiento, bienestar y riqueza.

Seguridad nacional

Por eso, el ciberataque contra el CSIC es una cuestión de seguridad nacional, que atenta contra un pilar clave.

Para reconducir la situación, David propone diez medidas básicas según lo que establece el Esquema Nacional de Seguridad. Algunas requieren inversión y recursos, otras son de aplicación casi directa.

La primera sería segmentar la red para evitar la propagación del problema. La segunda, establecer emplazamientos alternativos (infraestructura que no esté conectada al núcleo central) para tener continuidad. La tercera, contar con políticas de backup offline, y comprobar de forma periódica que funcionan.

La cuarta, tener mecanismos de autenticación robusta y usar gestores de contraseñas. La quinta, seguir políticas de comunicación veraz para evitar estrés adicional por parte de la población.

La sexta medida que propone es la monitorización activa de anomalías de ciertos archivos de alta confidencialidad. La séptima, establecer un Comité de Ciberincidentes y un protocolo de actuación ante ciberincidentes, con los pasos que hay que llevar a término y qué actores dentro de la organización tienen que coordinarse (presidencia, soporte técnico, investigadores…).

La octava, proporcionar formación básica en ciberseguridad a todos los empleados, no solo teórica sino con simulaciones para testar las herramientas de forma efectiva.

La novena, hacer un trabajo constante de ciberinteligencia: gente que de forma metódica esté analizando en la red y en la deep web en busca de vulnerabilidades. La décima y última: cifrar la información confidencial.

Además, el científico sugiere que sería útil que el CSIC contara con un acuerdo con algún proveedor de computación en nube para garantizar la continuidad si algo pasa. Eso sí, lo ideal y más conveniente es articular este respaldo sin depender de terceras empresas, en una nube gubernamental de propiedad y gestión pública, en la línea de los objetivos de Gaia-X: una iniciativa europea para la creación de una nube federada interoperable, segura y abierta.

Las medidas que propone Arroyo no son en absoluto desorbitadas. ¿Harán caso en su institución? La directora del CSIC, Eloísa del Pino, reconoce que el ciberataque "ha hecho muy evidente que la situación de los sistemas de Seguridad Informática y del conjunto de servicios TIC debe mejorarse", según una carta interna publicada por Newtral.

Del Pino también dice estar en pleno diseño del Plan de Servicios Informáticos y anuncia la creación de un grupo de revisión de infraestructura. Arroyo lamenta que no se tenga acceso a la composición de ese grupo de trabajo, y subraya la necesidad de realizar un debate en profundidad sobre lo ocurrido en el CSIC desde el pasado 16 de julio.

Sabemos que se produce un ciberataque cada 11 segundos (o menos) y que las ofensivas van en aumento. También sabemos que -como señala S21sec en su Threat Landscape Report - en el marco de la guerra híbrida, uno de los ataques más comunes son las filtraciones de bases de datos e información confidencial de organismos gubernamentales e infraestructuras críticas.

Por eso es tan importante invertir en prevención, al igual que lo es contar con la infraestructura, recursos y procedimientos adecuados para poder gestionar las crisis en medio de un ataque y mitigar su impacto.

El ataque contra el CSIC, contra la Universidad Autónoma de Barcelona (cuyos efectos estuvieron meses coleando), contra el SEPE, y contra tantos otros organismos, administraciones públicas y empresas en los últimos 12 meses lo demuestra.

Ahora que está en perspectiva la primera Ley de Ciberresiliencia de la UE (Cyber Resilience Act) es un momento perfecto para exigir al CSIC, al sector público y al privado, y al propio gobierno, que apuesten de manera inequívoca y sin excusas por la ciberseguridad. Ya es hora de que le confieran la importancia que merece. La I+D+i española no puede pender de un hilo. Es una cuestión de soberanía y de seguridad nacional.