Huella dactilar.

El algoritmo que protegerá las bases de datos biométricos ante ataques cibernéticos

Una investigación de la Universidad Nacional de Colombia ha desarrollado un mecanismo para proteger la información ocultándola en distintas capas.

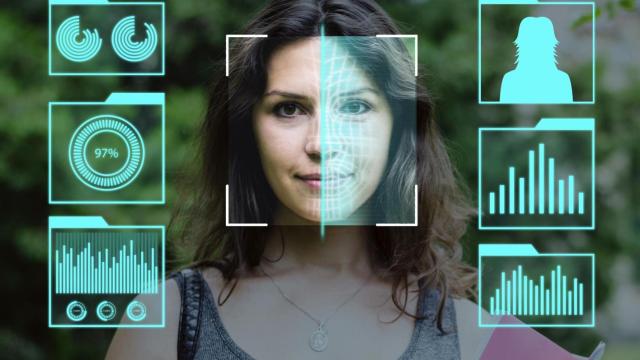

El rostro, la huella dactilar e incluso la voz ya pueden usarse como llave de entrada a dispositivos y servicios digitales personales. Se trata de rasgos únicos de cada individuo y que, por tanto, permiten identificar a los usuarios sin necesidad de memorizar ni introducir contraseñas.

Esto añade facilidad en el acceso, pero también suscita dudas acerca de la seguridad de esos datos que, aunque son difíciles de imitar y falsificar gracias al desarrollo de sistemas de reconocimiento biométricos cada vez más sofisticados, siguen siendo vulnerables.

Un tema que también levanta discusiones en torno a la libertad de expresión y a los derechos sobre la imagen personal, y sobre cómo se están utilizando los datos.

“En la pandemia se vio la importancia de estos sistemas, ya que al manejar todo de manera virtual o remota, los exámenes o las pruebas para entrar a algún empleo requerían conocer si la persona que estaba detrás de la pantalla era quien decía ser”, afirma el profesor Agustin Moreno Cañadas, del Departamento de Matemáticas de la Universidad Nacional de Colombia (UNAL).

Enfrentarse a este tipo de situaciones es lo que ha llevado a este investigador a desarrollar un sistema para la construcción de bases de datos biométricos más sólidas y seguras.

Datos ocultos

Por medio del software de programación Python, Moreno ha diseñado un algoritmo que ejecutó en FERET, una base de datos referente para la evaluación del reconocimiento facial, donde se almacenan 2.413 imágenes de rostros de 856 personas recopiladas entre 1993 y 1996.

El mecanismo utiliza el concepto de ‘álgebras de configuración de Brauer’, que permite proteger datos ocultándolos en distintas capas y servidores, y en especial de información biométrica.

“En el interior de una imagen principal se ponen varias imágenes. Estas últimas se guardan en otras partes, como si fueran carpetas distintas, lo que permite que esta información esté oculta y se pueda proteger mucho mejor que si estuviera toda en un mismo lugar”, explica Moreno.

A este proceso le llama “esquema de secreto compartido”. Para entenderlo mejor pone como ejemplo que es como guardar dinero en distintos bolsillos –unos billetes en el pantalón, otros en la chaqueta y otros en la maleta–, de manera que si alguno se pierde se cuenta con el respaldo de otros recursos, haciendo más difícil el robo de datos.

[Los 'deep fakes' son cada vez más realistas: expertos piden regularlos cuanto antes]

“Es una forma alternativa de guardar la información de uno o muchos usuarios. Es como tomar mi imagen facial digital para ser reconocido y que dentro de esta se encuentre guardado el rostro de toda mi familia, y que estos datos sean secretos, pudiendo obtenerlos cuando lo requiera un experto. Hasta el momento es una técnica indescifrable para agentes externos”, afirma.

Aunque en Colombia, al desarrollo de métodos biométricos aún le falta un gran avance para estar a la par con países más desarrollados, Moreno recalca la importancia que representaría para el país el uso de estas tecnologías para resolver problemas de infracciones en las vías y hurtos a vehículos.

“En Bogotá, aunque se implementaron cámaras de seguridad que identificaran a los conductores infractores, la Corte Constitucional no dio aval a la medida porque se requería de una tecnología especializada que los recononciera de manera única y biométrica”, menciona.

Con respecto al desarrollo de sistemas tecnológicos que apliquen datos biométricos en el mundo, el profesor Moreno hace referencia a Japón, donde los bancos han reemplazado las claves digitales en cajero automáticos por la identificación de los rasgos de las venas de los dedos de las manos. Lo que da una idea de hacia donde pueden llegar estas tecnologías y la necesidad de mejorar los mecanismos para mejorar su seguridad.