Instalar chips espía en un ordenador es tan barato y sencillo que da miedo

Una prueba de concepto demuestra la instalación de chips espía.

No pueden ser detectados, al menos no fácilmente.

China habría usado chips similares para espiar a empresas de EEUU.

Noticias relacionadas

Cuando compras un dispositivo nuevo, como un ordenador o un smartphone, esperas que venga "limpio", en todos los sentidos; no es sólo que no tenga arañazos, sino también que no tenga virus o malware preinstalado, por ejemplo.

Sin embargo, que un dispositivo sea nuevo cada vez es menos garantía de que no haya sido modificado. Es algo que quedó en evidencia el año pasado, cuando medios estadounidenses publicaron una polémica investigación que acusaba al gobierno chino de modificar hardware vendido en EEUU.

En concreto, agentes chinos habrían modificado servidores del fabricante Supermicro, implantando chips espía capaces de capturar todo el tráfico que pasase por el puerto de red. Compañías como Amazon y Apple serían algunos de los clientes de Supermicro afectados.

Desde la publicación de aquel artículo Apple, Amazon y Supermicro han negado la existencia de estos servidores espías; y las agencias gubernamentales descartaron la investigación como una "falsa alarma".

Prueban que instalar chips espía es muy fácil

Sin embargo, aunque la instalación de estos chips espía está en duda, eso no significa que no existan y que no sea posible capturar tráfico de esta manera. Es algo que ha demostrado el investigador Monta Elkins, con una prueba de concepto publicada en la conferencia de seguridad CS3sthlm.

El objetivo de Elkins era demostrar que, cuando hablamos de chips espía, no estamos hablando de "magia"; es un peligro muy real que puede ser usado por espías, criminales y otros atacantes sin necesidad de demasiados conocimientos.

De hecho, instalar una modificación semejante en un ordenador, un servidor o un router no sólo es sencillo, sino barato; el presupuesto sería de apenas 200 dólares, menos si ya tienes las herramientas necesarias, como un soldador.

Tal vez lo más chocante es que estos chips espía se pueden conseguir en tiendas online por apenas dos dólares; por lo tanto, este tipo de ataque no está reservado a países con el presupuesto para desarrollar su propio hardware.

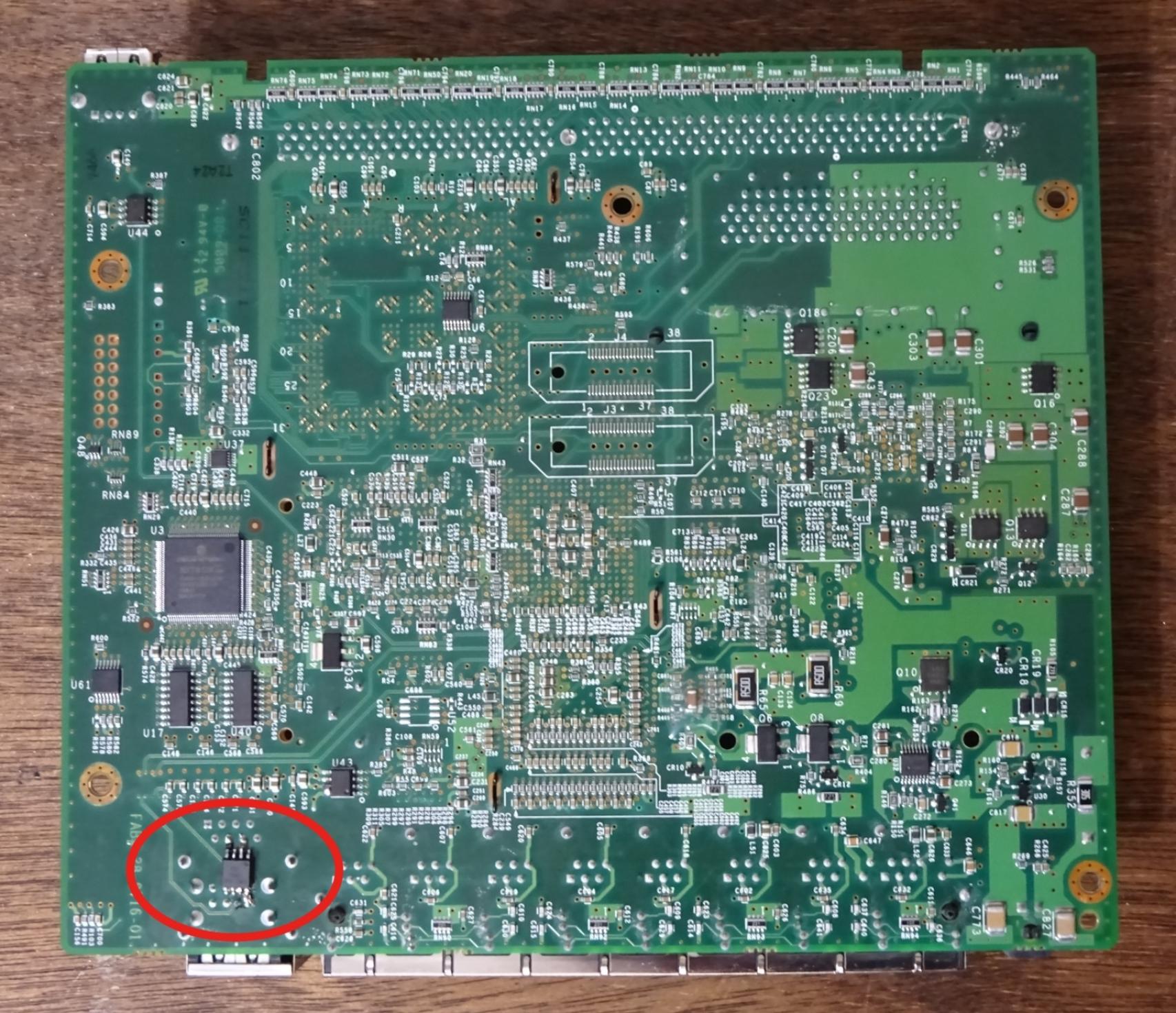

El dispositivo escogido por Elkins fue un cortafuegos de la marca Cisco, aunque no necesariamente por ser de esa marca concreta; sólo porque es una de las más vendidas en entornos empresariales. Un detalle interesante es que Elkins afirma que pudo modificar el router de tal manera que un administrador de sistemas probablemente no se daría cuenta.

Si se tiene cuidado al abrir el hardware, pocos administradores van a inspeccionar la placa en la que está instalado el chip, que pasa desapercibido entre el resto. A simple vista, parece un chip más de los muchos que tiene un router normal, gracias a su reducido tamaño. Además, es posible ocultarlo tras un disipador.

Este chip fue programado para activarse en cuanto el cortafuegos se encendiese. Al tener acceso directo al hardware, es capaz de hacerse pasar por el administrador de sistema y acceder a la configuración del cortafuegos cambiando la contraseña; por ejemplo, para permitir tráfico proveniente de una fuente concreta. El atacante podría entonces entrar en la red sin muchas dificultades.

Este tipo de ataques son más probables contra grandes organizaciones, especialmente para robar datos; pero puede ser más dañino contra usuarios normales, que normalmente no se dedican a repasar los chips de la placa de su ordenador.