Kemoge: una agresiva campaña de adware trata de explotar el acceso root

Kemoge: una agresiva campaña de adware trata de explotar el acceso root

Tras Stagefright, una agresiva campaña de adware -que por ahora no afecta a España- trata de explotar el acceso root para enviarte publicidad.

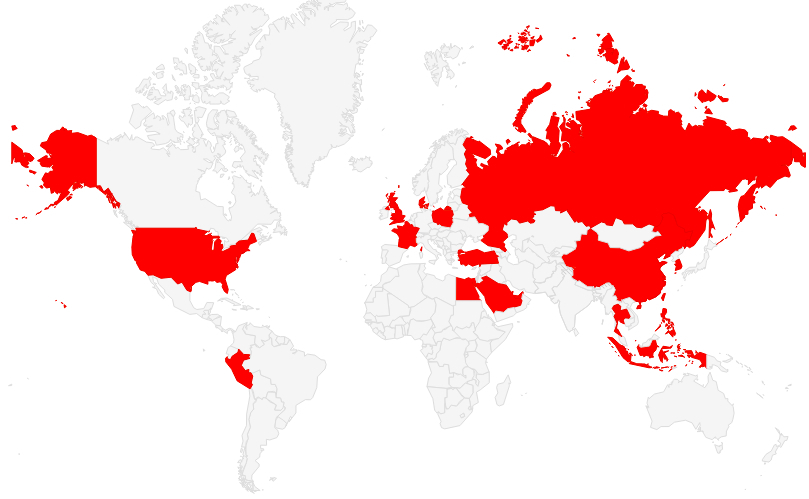

Últimamente estamos hablando mucho de problemas de seguridad en Android, tras Stagefright y Stagefright 2.0, pero los problemas para el sistema operativo de Google no acaba ahí, y es que la compañía de seguridad FireEye ha descubierto una agresiva campaña de adware, bautizada como Kemoge, que tiene como objetivo los dispositivos Android de más de 20 países.

Esta campaña no afecta por ahora a España, pero en Latinoamérica sí que afecta a Perú, y en Europa a Francia, Reino Unido, Polonia y Dinamarca, además de otros como Rusia, Estados Unidos o China. En este caso el software llega disfrazado de aplicaciones populares, pero con añadidos malintencionados. Una vez instalado, el software recolecta información sobre el usuario y envía publicidad de forma constante.

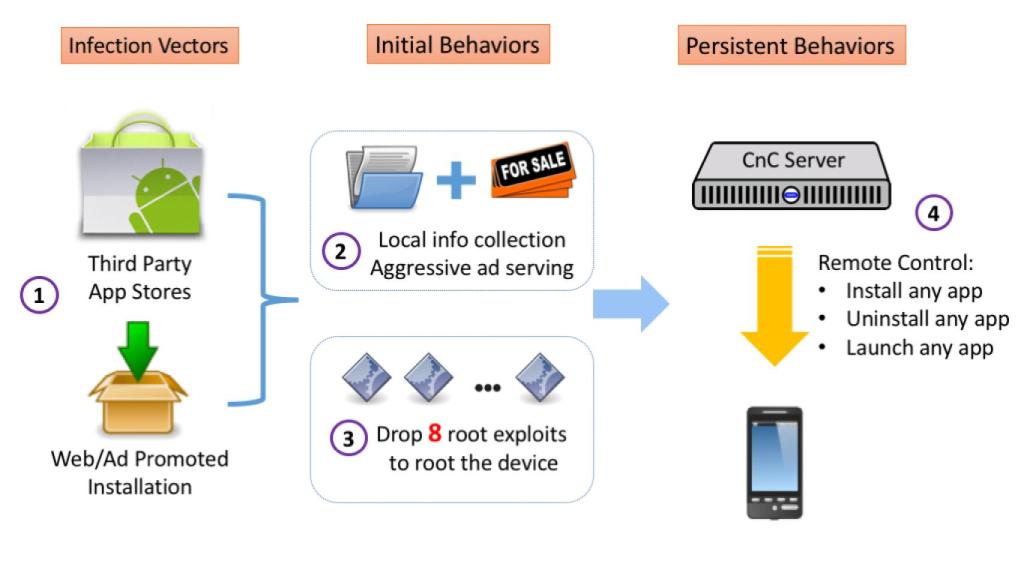

Pero Kemoge no se frena ahí, sino que además aparentemente las aplicaciones tratan de aprovecharse de hasta ocho exploits comunes de root para penetrar en el sistema, algo que les podría permitir tomar su control. Aunque no está claro hasta qué punto lo logra, esto podría hacer que eliminar el software malicioso fuese mucho más complicado.

Kemoge: el malware que llega a través de tiendas de terceros y anuncios

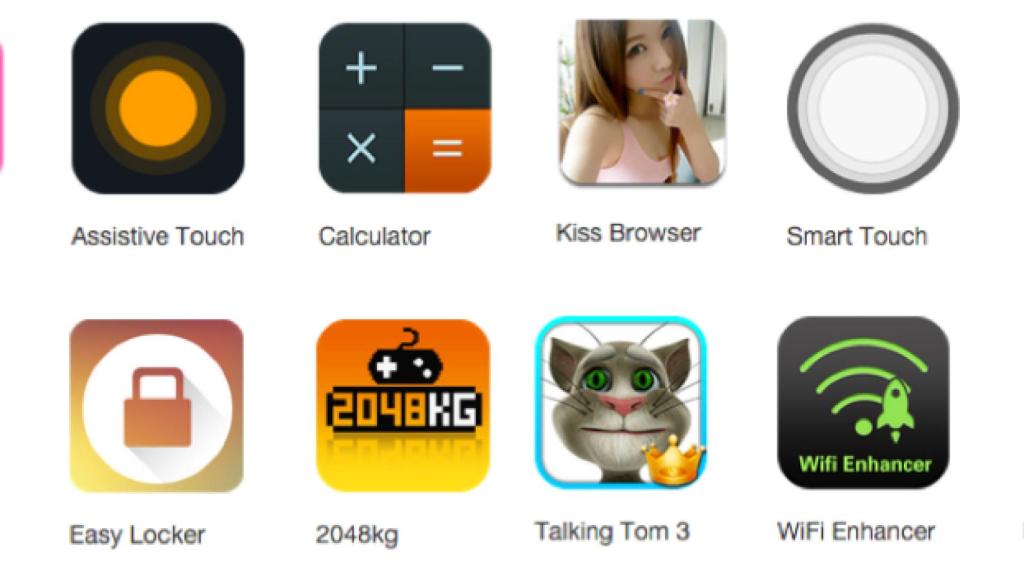

La buena noticia es que estas aplicaciones no llegan desde Google Play -que en el pasado ya ha tenido problemas de malware camuflado como aplicaciones populares- sino que llegan a través de tiendas de terceros y de anuncios que buscan engañar al usuario ofreciéndoles aplicaciones de forma gratuita, por lo que con un poco de sentido común puedes evitar ser víctima de Kemoge.

Una de estas aplicaciones, Sharelt, sí que estaba disponible en Google Play pero aparentemente sin el malware y ha sido eliminada por Google. Según explica FireEye el código contiene carácteres en chino simplificado, por lo que es posible que el origen de este software sea el gigante asiático.

Nunca está de más recordar que la mejor manera de mantener tu dispositivo Android seguro es descargar aplicaciones únicamente de tiendas como Play Store o Amazon, que aunque no están totalmente limpias como hemos visto en el pasado en la tienda de Google, siempre será mucho más seguro que descargarlo de cualquier otro lugar donde se puedan haber hecho añadidos poco saludables.

Vía Androidauthority

Fuente FireEye