La vuelta de Wannacry se ha confirmado hoy, con la infección de equipos en empresas de toda Europa.

Por si quedaba alguna duda de que el ransomware se ha convertido en la herramienta preferida de los chantajistas en Internet, hoy se ha producido el segundo gran ataque basado en Wannacry.

Todo empezó con ondelēz International y DLA Piper, según cuentan en El Confidencial; puede que el nombre de Mondelez no te suene, pero si te digo que es la casa madre de marcas como Oreo, Milka y Trident, seguro que sabes de quién estoy hablando. En cuanto a DLA Piper, es una de las mayores despachos de abogados del mundo; aunque sus oficinas centrales están en Londres, se han expandido por todo el mundo.

Estas dos empresas han recibido un ataque de ransomware que ha dejado ordenadores inutilizados; aunque en el momento de escribir estas líneas no está claro de si se ha perdido información.

Empresas y países en crisis por culpa de ordenadores infectados

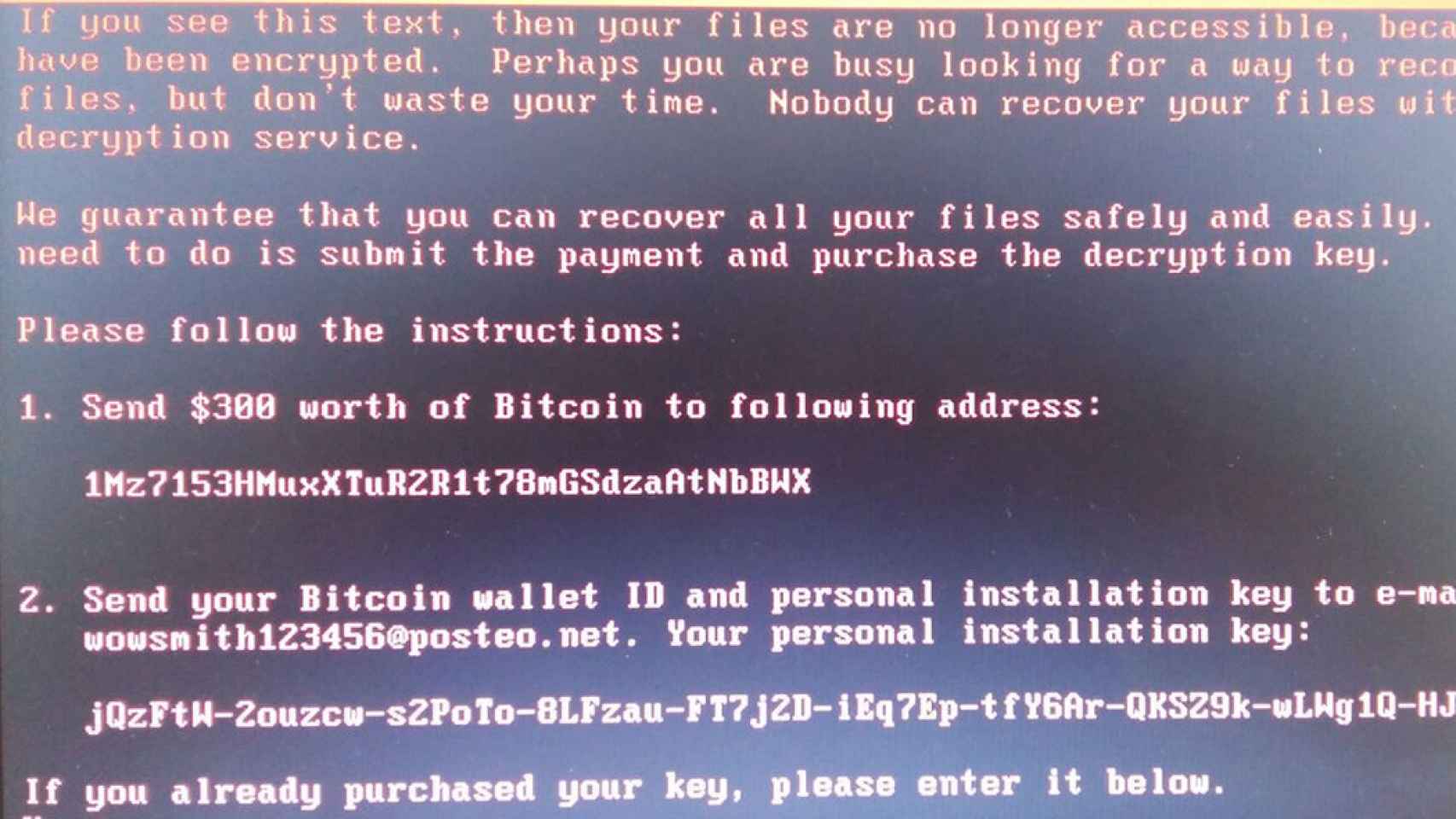

Las imágenes publicadas por empleados de ambas empresas cuentan la misma historia: estamos ante un caso típico de ransomware. Sólo aparece un mensaje, que a estas alturas ya es muy familiar.

El programa afirma que los archivos guardados en el sistema han sido cifrados y no se pueden recuperar; si queremos la clave para descifrarlos, tendremos que ingresar 300 dólares en bitcoin a la dirección indicada.

petya 2

Sólo hay un detalle algo diferente a lo que estamos acostumbrados; una vez que hemos ingresado el dinero, el mensaje también pide que enviemos un correo a una dirección concreta con el identificador de nuestra cartera bitcoin y una clave personal generada en cada ordenador.

Qué es Petrwrap, el nuevo ransomware que está infectando a todo el mundo

Esa es una pista sobre los orígenes de Petrwrap, una versión del virus Petya, que parece haber aprendido mucho de Wannacry; sí, el mismo que infectó millones de ordenadores (entre ellos los de Telefónica) en apenas unas horas.

Algo que consiguió aprovechando vulnerabilidades de Windows; los primeros análisis de este ransomware indican que Petya aprovecha algunas de las mismas vulnerabilidades que usaba Wannacry.

Como por ejemplo, el bug relacionado con el protocolo SMB en Windows. El análisis de código ha revelado referencias a Eternal Blue, un exploit relacionado con la implementación de SMB en Windows.

Todo un logro, sí, pero pronto quedó evidente que Wannacry tenía una absurda cantidad de fallos, como que todas las instalaciones usaban la misma dirección bitcoin. Al usar la misma dirección para que todo el mundo les pagase, los creadores de Wannacry no podían saber quién exactamente les había pagado; esta nueva versión “soluciona” esto añadiendo un segundo paso para identificar a los usuarios que han realizado el pago.

wannacry nuevo 3

Por supuesto, Petrwrap en si no es un malware nuevo, está basado en Petya, un troyano que hace unos años hizo estragos usando Dropbox; pero esta versión ha sido mejorada aprovechando estos nuevos descubrimientos.

Este ransomware no repite los errores de Wannacry

Por supuesto, no deberías pagar si te infectan; es sólo que los creadores de este ransomware se han dado cuenta de que nadie querría pagar si no tiene ciertas garantías de que va a recibir la clave de cifrado. Si la darán o no, es otra historia.

Por el momento, lo que está claro es que Europa está sufriendo especialmente con el nuevo ataque. En Ucrania la situación es tan crítica que, según Reuters, el ministro de Interior ha declarado que este es el mayor ciber-ataque de la historia del país. Varias páginas gubernamentales han caído, así como las de varias empresas privadas.

Conforme se despiertan en EEUU, esta versión de Petya está empezando a causar estragos en el país. Los primeros informes hablan de grandes servicios afectados, de unos 10.000 usuarios, aunque por el momento no hay nombres.

Actualizado: Nivel de Alerta Muy Alto en España

petya 1

El CCN-CERT, el centro criptológico de España, ha subido el nivel de alerta a Muy Alto con motivo de la variante de Petya descubierta hoy. El centro confirma que este ransomware se está propagando de manera similar a como lo hizo Wannacry en su momento, y que una vez que infecta una máquina, es capaz de infectar el resto de sistemas conectados a la red.

Por el momento, el CERT menciona multinacionales con sede en España y empresas de Ucrania como las primeras víctimas. La organización también ha publicado una serie de recomendaciones para evitar esta versión de Petya, como actualizar el sistema.

Noticias relacionadas

- El nuevo doodle de Google celebra el aniversario del Apolo 11 y la llegada a la Luna

- La muerte de los "likes": Instagram empieza a ocultarlos

- DAZN, el Netflix de los deportes, emitirá los Juegos Olímpicos, Roland Garros, la Fórmula E y más, pero sube el precio

- Los datos de casi todos los ciudadanos de Bulgaria han sido robados