Este malware que usa Instagram para comunicarse con sus servidores es uno de los más ingeniosos que hemos visto.

Otra cosa no, pero el malware está atrayendo a algunas de las mentes más ingeniosas de la actualidad; tanto en su desarrollo como en su eliminación.

Estamos presenciando toda una guerra entre los desarrolladores de malware y los investigadores que luchan contra ellos. Cada poco tiempo, en Omicrono hablamos de un nuevo desarrollo que parece imposible de parar; o de herramientas para acabar con el malware que son perfectos ejemplos de ingeniería inversa.

Un malware que se instala con una extensión supuestamente segura

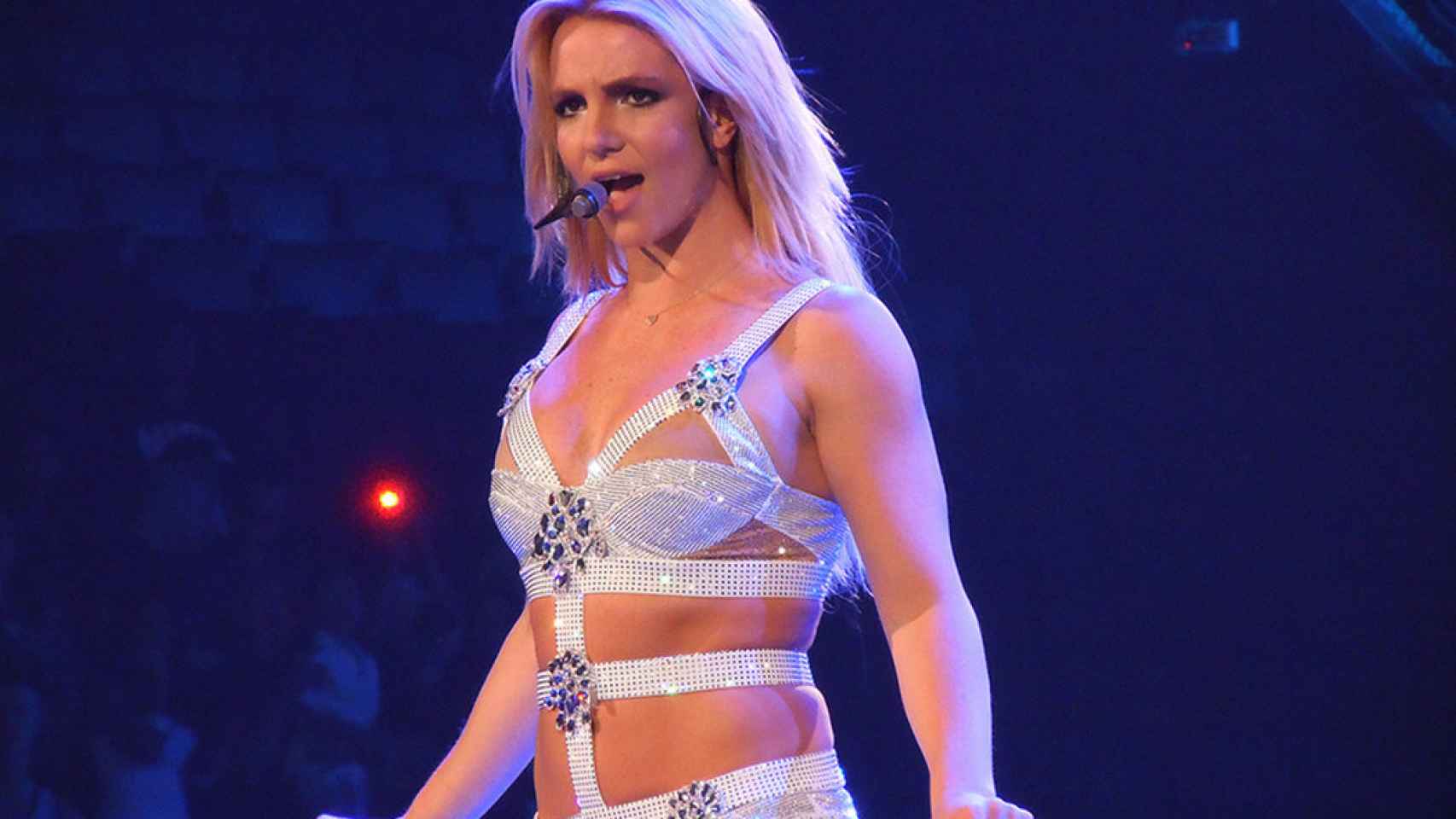

Hoy toca elogiar a un grupo llamado Turla, por haber creado un método muy curioso para obtener los datos robados por su malware: la cuenta de Instagram de Britney Spears.

malware britney spears 3

Empecemos por el principio. El malware en cuestión está integrado en una extensión para Firefox; ha sido distribuida por los sistemas comprometidos de una empresa de seguridad, y por eso hay gente que la ha instalado sin sospechar. “HTML5 Encoding” es uno de los nombres que usa esta extensión.

Una vez instalada, la extensión usa Javascript para obtener información sobre el sistema; además, instala una “super cookie”, una cookie que no podemos borrar de la manera habitual y que rastreará absolutamente todo lo que hacemos en Internet.

Command and Control, los servidores usados por hackers

Lo verdaderamente ingenioso llega cuando el malware tiene que coger esos datos y enviárselo a sus creadores. Normalmente los atacantes suelen montar servidores C&C (Command and Control), a los que el malware se tiene que conectar para pasarle los datos robados.

command and control servidor

Es por eso que uno de los métodos más habituales para luchar contra el malware es ir a por los servidores C&C; si son cerrados, el malware no podrá robar nuestros datos.

Cómo funciona el malware que usa Instagram

Turla, un grupo de hackers basados en Rusia, ha encontrado la manera de evitar que sus servidores C&C sean cerrados; y lo mejor de todo es que lo han hecho a la vista de todo el mundo.

Para empezar, no tienen un sólo servidor, sino varios que van cambiando de manera periódica; y en vez de decirle al malware que envíe los datos a una dirección IP concreta, lo configuran para que busque la dirección en otro sitio.

malware britney spears 1

Y ese sitio no es otro que los comentarios de una foto de Britney Spears en Instagram. Oculto entre todos los comentarios de amor y odio por la cantante, hay algunos publicados por los hackers.

Estos comentarios incluyen la nueva dirección a la que el malware se tiene que conectar; aunque a simple vista no lo parezca, y de hecho parece un comentario normal y corriente.

malware britney spears 2

El malware primero pasa todos los comentarios por una función hash, buscando el que genere el valor 183; una vez encontrado, busca unos caracteres concretos, y copia los siguientes caracteres para crear una dirección bit.ly. Es decir, “http://bit.ly/[caracteres]”.

Esta es una idea que roza la genialidad. Los hackers usaban un post publicado el pasado siete de enero, que ha atraído unos 7000 comentarios; así que es fácil que un comentario pase desapercibido si no es muy raro.

Aunque este método finalmente ha sido descubierto por ESET Security, hay motivos para pensar que aún se está usando. El comentario descubierto envía a una dirección a la que sólo se ha entrado 17 veces, muy pocas para un malware tan extendido.

Así que es posible que el comentario descubierto fuese para una prueba, y que los hackers estén usando comentarios en otros post o webs.