Con cada versión de Android que se lanza al mercado, vemos un mayor ímpetu de Google por proteger los datos de sus usuarios. Tanto es así que en la última versión Android 5.0 Lollipop se estableció cierta norma que se tendrían que seguir, aunque algunos la sigan más que otros. En definitiva, los terminales con Android Lollipop de seria tendrían que venir cifrados por defecto.

Cuando conocimos esta noticia nos asaltaron las dudas al respecto. Tener los datos cifrados requiere de unos procesos extra que van para el descifrado de cada dato al que accedamos o el cifrado de un nuevo archivo que se cree. Esto podría llevar a una pérdida de rendimiento en el dispositivo y tanto en la Nexus 9 como en el Nexus 6, se notaba esta pequeña pérdida.

Descifrar la Nexus 9 es más fácil de lo que parece, te lo explicamos

Si tenéis una Nexus 9 y queréis recuperar esa pequeña, aunque notable, pérdida de potencia de vuestra tablet, os explicamos cómo. En este tutorial os explicaremos como descifrar completamente nuestra Nexus 9.

IMPORTANTE: En el proceso perderéis TODOS vuestros datos y archivos almacenados en el dispositivo. Salvaguardar lo que más os importe antes de empezar con el tutorial.

Para el proceso necesitaremos la imagen de fábrica de Android 5.0.1 de la Nexus 9 a través de la página de desarrolladores de Google. Descomprimimos todo y nos quedará una carpeta con varios archivos en su interior. Descomprimimos también el otro archivo comprimido que encontramos. Quedaría todo tal que así, con 6 archivos «.img». Aquí tendremos que copiar también los archivos ADB y FASTBOOT. Claro está, tendremos que copiar el archivo que se saltará la encriptación de la tablet, en este caso, un boot.img modificado por un usuario de HTCMania donde también explica el proceso a seguir.

Descargar imagen de fábrica de Android 5.0.1 Nexus 9 (LRX22C)

En la carpeta con todas las imágenes y los archivos ADB y Fastboot, cambiaremos el nombre del «boot.img» original por «bootoriginal.img». Ahora copiamos el boot.img modificado en la carpeta y listo.

El proceso a seguir es muy parecido a cuando instalamos una imagen de fábrica por defecto, sólo que aquí en lugar de usar un ejecutable, escribiremos los comandos nosotros mismos. Si los seguís al pié de la letra, no tendréis ningún problema.

La carpeta «Android» quedaría así

Una vez tenemos la carpeta con los seis archivos «.img» y los archivos «adb» y «fastboot». Podemos empezar a ingresar los comandos.

Primero tendremos que situarnos con el terminal en la carpeta donde está todo. En Windows tendréis que mantener pulsado el botón «Shift» y pulsar con el botón derecho dentro de la carpeta, aquí aparecerá «Abrir ventana de comandos aquí«. Pulsáis y listo. En el caso de Mac OS X o Linux, aconsejamos poner la carpeta en el escritorio y poner este comando en el terminal «cd Desktop/nombredelacarpeta» por ejemplo, la carpeta llamadla Android («cd Desktop/Android»).

Hecho esto tendremos que asegurarnos que tenemos el modo depuración USB activado. Para asegurarnos conectamos la tablet al ordenador y escribimos este comando.

adb devices (en Windows) || ./adb devices (en Linux/Mac)

Aquí os tendrá que aparecer vuestro dispositivo como conectado. Si no os sale, reconectar la tablet y permitir la unión de depuración USB aceptando la ventana que os aparece.

IMPORTANTE: Tendréis que tener el bootloader desbloqueado. Para poder desbloquearlo tendréis que habilitar las opciones de desarrollador (mismo proceso que para habilitar depuración USB) y activar el Desbloqueo OEM. Hecho esto, con el dispositivo en modo fastboot (Vol+ y Power) escribimos el siguiente comando y seguimos las instrucciones en la pantalla.

fastboot oem unlock (Windows) || ./fastboot oem unlock

Ahora os dejamos los comandos que tendréis que ir ejecutando en el terminal. Para no escribirlo dos veces, recordad que en Windows no hace falta poner «./» al comienzo de cada comando. Id ingresando los comandos a medida que el terminal va terminando con cada uno de ellos. ¡Allá vamos! (Con el primer comando accederíamos al modo fastboot, también podéis hacerlo dejando presionado «Vol+ y Power» y os ahorráis poner ese comando, aunque pienso que así es más cómodo).

adb reboot bootloader

fastboot flash bootloader bootloader-flounder-3.43.0.0114.img

fastboot reboot-bootloader

fastboot erase system

fastboot erase recovery

fastboot erase boot

fastboot erase cache

fastboot erase vendor

fastboot erase userdata

fastboot flash boot boot.img

fastboot flash recovery recovery.img

fastboot flash system system.img

fastboot flash cache cache.img

fastboot flash vendor vendor.img

fastboot reboot

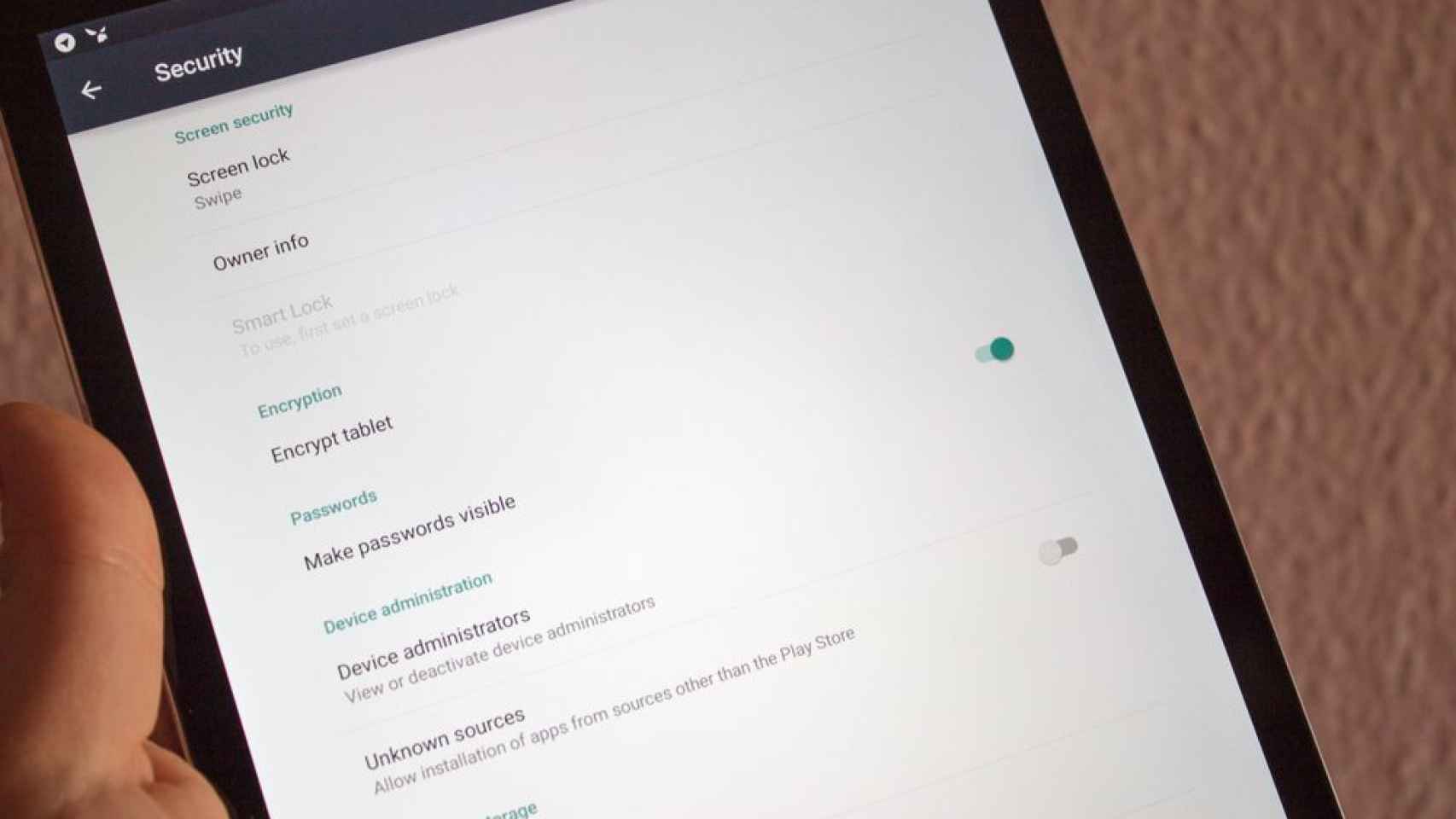

Una vez que termine el reinicio aparecerá un androide verde moviendo las antenas, se reiniciará y arrancará como siempre. Cuando hayamos ingresados todos nuestros datos de la configuración inicial, vamos a Ajustes>Seguridad y veremos como nos ofrece la posibilidad de cifrarla.

Si tenéis alguna duda, dejadla en los comentarios que intentaremos responder a todas las que podamos.

Recordad que El Androide Libre no se hace cargo de ningún tipo de problema en vuestro dispositivo. Nosotros lo hemos hecho y por eso lo traemos.