La inmensa mayoría de los móviles Android que se venden en España tienen un lector de huellas dactilares integrado, que permite desbloquear el sistema de manera rápida y sencilla; algunos modelos también permiten activar el reconocimiento facial, que usa la cámara frontal para identificar al usuario sin que este tenga que pulsar ningún botón.

En apenas unos días, la seguridad de ambos sistemas ha quedado en entredicho y con ella, la capacidad de Android de proteger nuestros datos. Esta ‘semana negra’ empezó cuando un estudio organizado por la publicación Which? descubrió que una gran cantidad de smartphones Android modernos pueden ser engañados con una simple foto del usuario; y continuó cuando un estudio reveló que el lector de huellas dactilares puede ser ‘forzado’ a aceptar cualquier huella.

Estos estudios no tienen relación entre sí, pero han sido publicados prácticamente al mismo tiempo y ambos se centran en la identificación biométrica de Android, uno de los pilares de su ciberseguridad; y es que, si un atacante consigue saltarse estos métodos de autenticación, tendría en sus manos todos nuestros datos y hasta nuestra identidad.

El fallo del reconocimiento facial

Para empezar, el estudio de Which? se centró en modelos de smartphone lanzados a lo largo del 2022. El proceso fue sencillo, los investigadores simplemente usaron una fotografía impresa del usuario que había bloqueado el móvil usando reconocimiento facial; para su sorpresa, 19 de los 48 móviles probados aceptaron la foto y desbloquearon el sistema.

Entre los modelos probados que fueron engañados de esta manera se encuentran modelos de Samsung, Honor, Nokia, Oppo y Xiaomi entre otros; los modelos probados que fallaron la prueba son los siguientes, aunque eso no significa que estos sean los únicos afectados:

- Honor 70

- Motorola Razr 2022, Moto E13, Moto G13, Moto G23

- Nokia G60 5G, X30 5G

- Oppo A57, A57s

- Samsung Galaxy A23 5G, Galaxy M53 5G

- Vivo V76 5G

- Xiaomi POCO M5, POCO M5s, POCO X5 Pro, Xiaomi 12T, 12T Pro, 12 Lite, 13

Todos los modelos que fallaron la prueba tienen en común que son de gama baja o media, con algunas excepciones. Esa es una pista que indica dónde está el fallo.

Aunque casi todos los móviles Android son compatibles con reconocimiento facial, pocos tienen los componentes necesarios para realizarlo de manera realmente segura. El mejor reconocimiento facial del mercado es el del iPhone, y por una buena razón: no se basa únicamente en la cámara frontal, sino que tiene varios sensores que realizan un escáner tridimensional del rostro. En cambio, los móviles Android probados sólo se fijan en la imagen bidimensional que obtienen de la cámara, y ese es el motivo por el que una foto impresa es suficiente para engañarlos.

El reconocimiento facial no es recomendable en la mayoría de móviles

La recomendación de EL ESPAÑOL – El Androide Libre es no usar el reconocimiento facial si se puede evitar y si existe otra opción. A menos que el móvil esté diseñado específicamente para esta tecnología, es mejor usar el lector de huellas dactilares.

El fallo de las huellas dactilares

Pero el lector de huellas dactilares, aunque superior, no es perfecto. Un estudio publicado por Tencent Labs y la Universidad de Zheijang en China afirma que este sistema también se puede saltar. Los investigadores han descubierto que estos sistemas son débiles ante los llamados “ataques de fuerza bruta”, que como su nombre indica no son precisamente elegantes.

Un ataque de fuerza bruta consiste simplemente en intentar la entrada una y otra vez, cambiando un poco la entrada en cada ocasión. Por ejemplo, para entrar en una página web con contraseña, un ataque de fuerza bruta consistiría en probar todas las combinaciones posibles de letras y números hasta encontrar la que puso el usuario. La mayoría de los sistemas tienen métodos contra este tipo de ataques, como limitar el número de intentos.

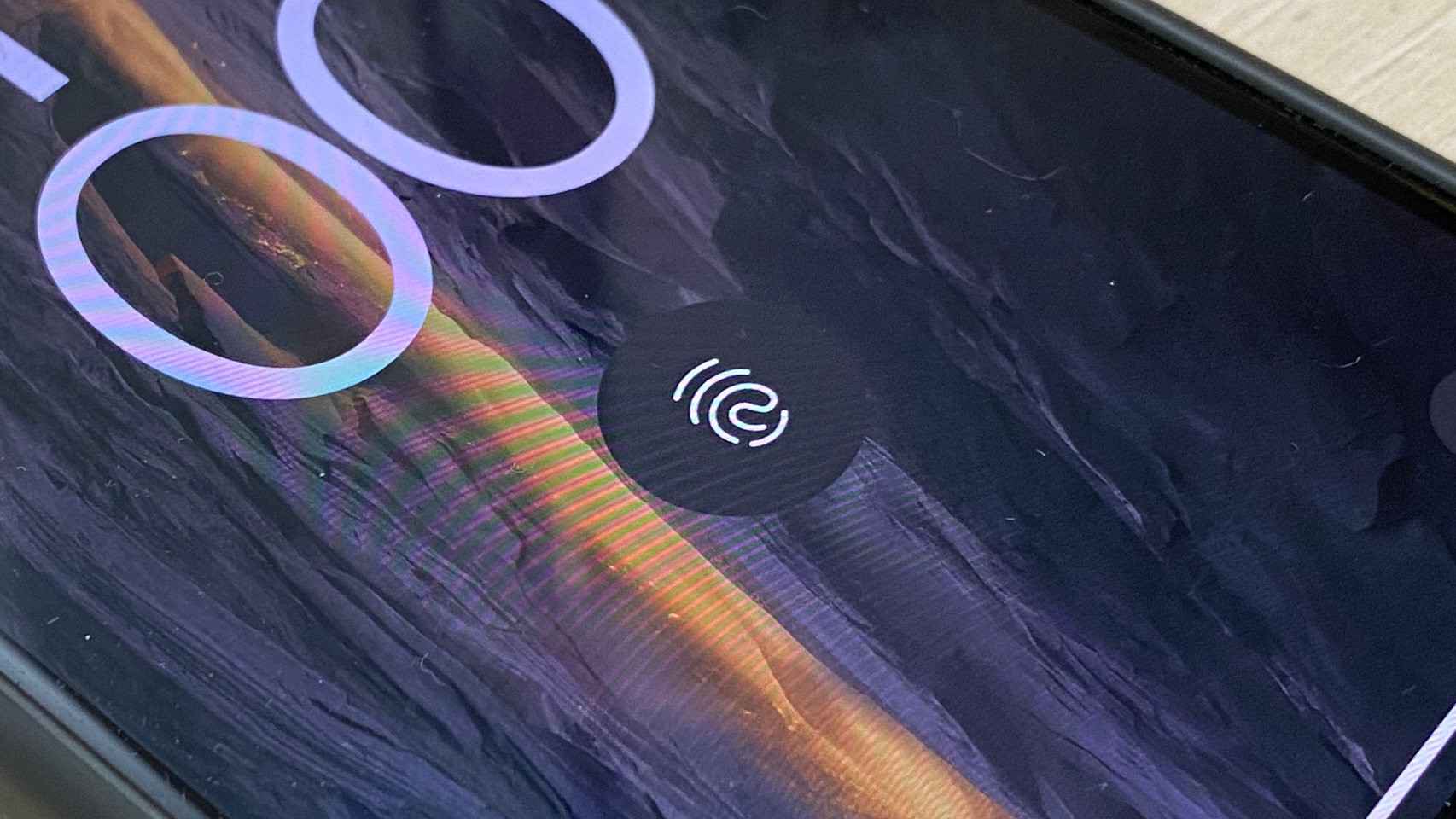

Dispositivo para hackear el lector de huellas dactilares de un móvil Android

Android también tiene un par de salvaguardas similares contra este tipo de ataques, y es el motivo por el que, si el lector falla demasiadas veces intentando leer la huella dactilar del usuario, aparece un mensaje que pide el PIN o contraseña. Lo que los investigadores han conseguido es saltarse esas salvaguardas usando dos vulnerabilidades, para crear lo que llaman “BrutePrint”, un ataque de fuerza bruta basado en huellas dactilares.

Para ejecutar BrutePrint, el atacante necesita acceso físico al móvil, además de acceso a una base de datos de huellas dactilares como las que se pueden comprar de fuentes académicas o el mercado negro. Pero a diferencia de una contraseña, que debe ser exactamente la misma para desbloquear el dispositivo, los lectores de huellas dactilares tienen un cierto margen de error, que aceptan huellas incluso si no son exactamente iguales para agilizar el proceso de desbloqueo.

Eso hace que no sea estrictamente necesario obtener la huella del usuario para desbloquear el dispositivo, y que una huella relativamente similar sea suficiente; por lo tanto, el atacante sólo tiene que probar todas las huellas una y otra vez hasta que encuentre una que se parezca a la de la víctima.

En las pruebas con dispositivos como el Xiaomi Mi 11 Ultra, el OnePlus 7 Pro y el Samsung Galaxy S10, los investigadores pudieron saltarse todas las medidas de seguridad; en cambio, con el iPhone 7 sólo pudieron saltarse una y eso no fue suficiente para hacer un ataque de fuerza bruta. La buena noticia es que, a diferencia de la vulnerabilidad anterior, este problema debería poder solucionarse con una actualización de software.