Daniel Rodríguez (Redtrust): "Lograr un uso transparente y seguro de los certificados digitales es crucial"

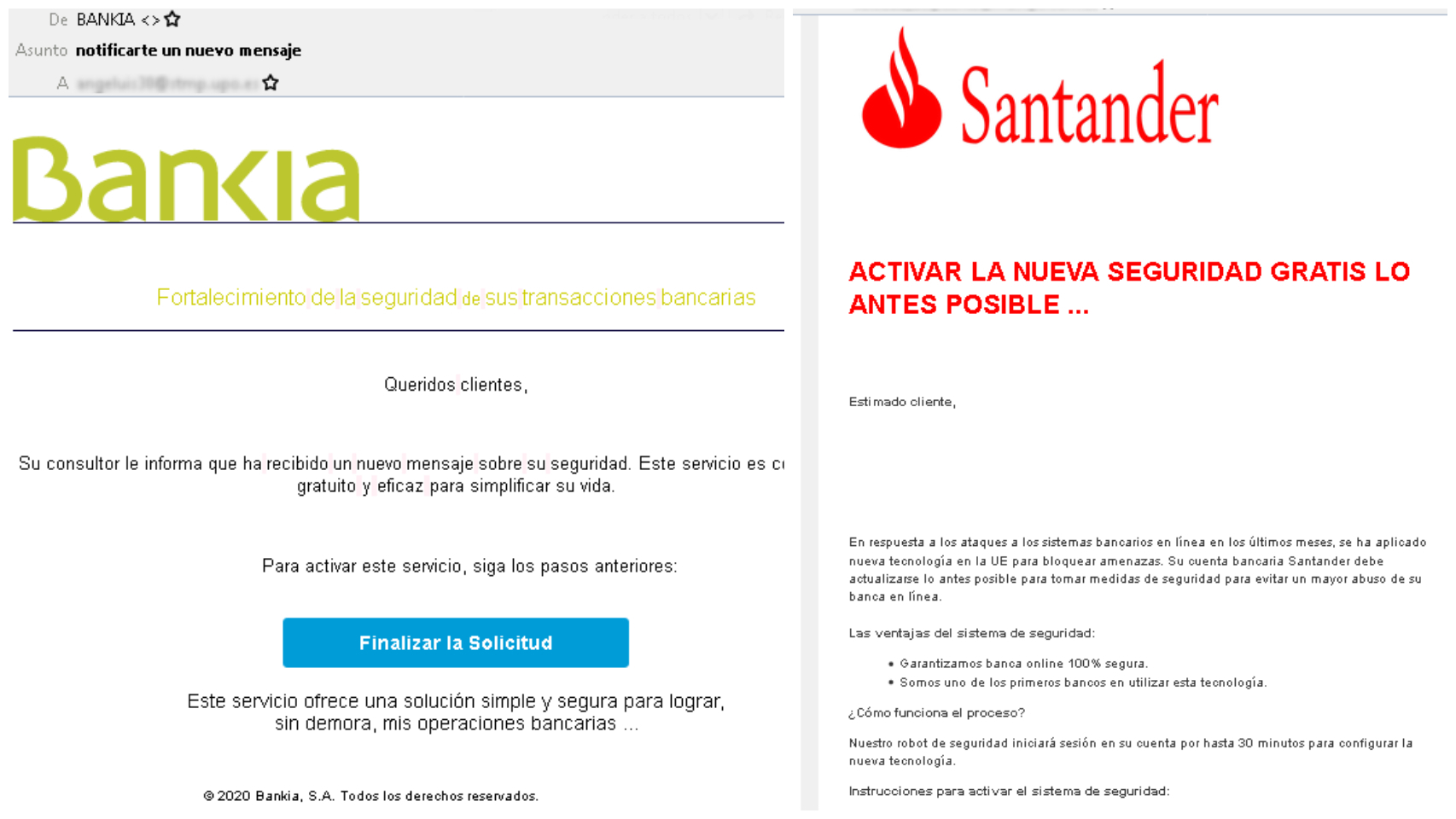

De gestionar de manera segura los certificados digitales a aproximarse a un horizonte de 'wallets' únicos en Europa y la necesidad de consolidar toda la identidad digital de las personas y empresas: así ve esta compañía española el presente y futuro de la ciberseguridad.